常用的SAS有如下两种类型:

接下来我们就一起看下如何使用SAS来爆出Azure Storage的安全性

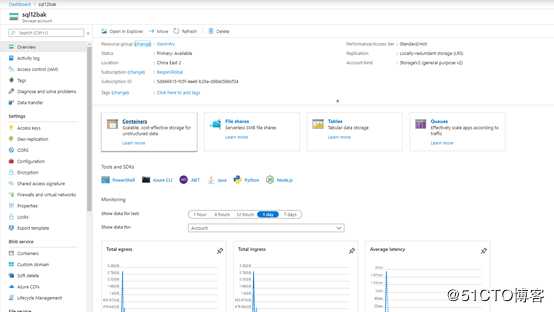

我准备了一个名称为“sql12bak“的存储账户:

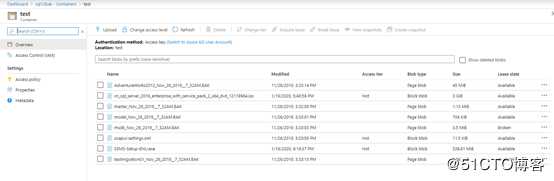

在存储账户中,准备了一个名称为“test“的container并且上传了一些测试使用的文件:

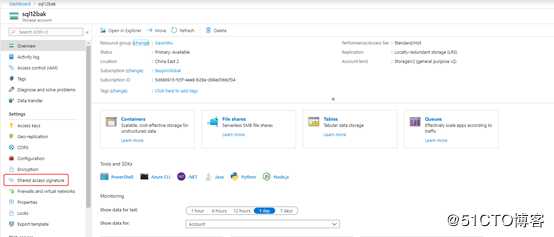

有了上述的准备工作以后,我们可以返回到存储账户的主页面下,可以看到有Shared access signature选项卡:

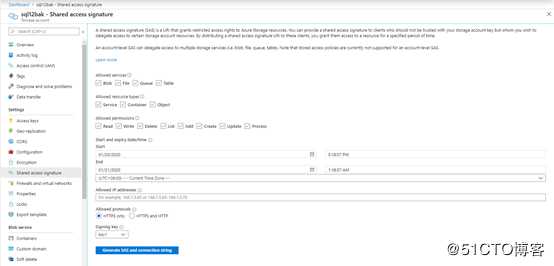

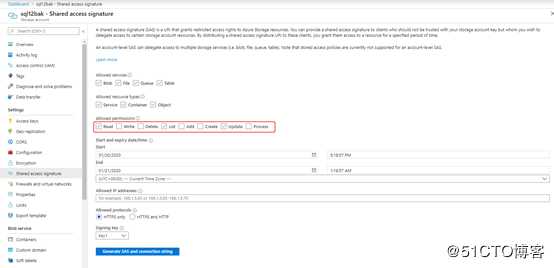

点击进入Shared access signature以后,我们可以看到有如下几种类型的设置:

在本次示例中我们将配置如下权限:

读取,列出:以便于用户读取并列出账户下的文件,但是不能删除,写入,添加货创建资源到存储账户中

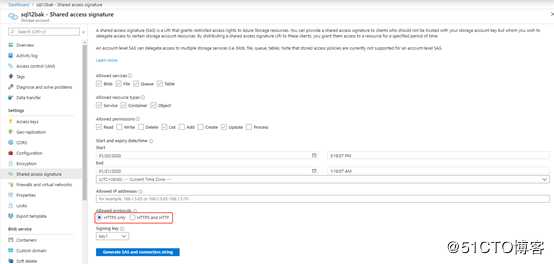

同时我们配置仅允许HTTPS协议进行访问,然后点击生成连接字符串:

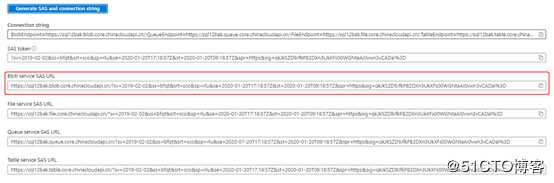

在生成SAS和连接字符串后,复制“ Blob服务SAS URL”:

打开Microsoft Azure Storage Explorer,然后单击“ 添加帐户”:

在“连接到Azure存储”中,选择“ 使用共享访问签名(SAS)URI ”,然后单击“下一步”:

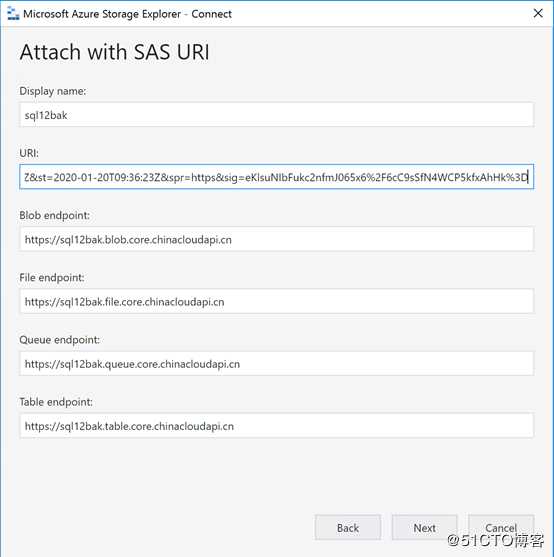

粘贴复制的URL。粘贴URL时,它将自动更新其他文本框,然后单击Next。

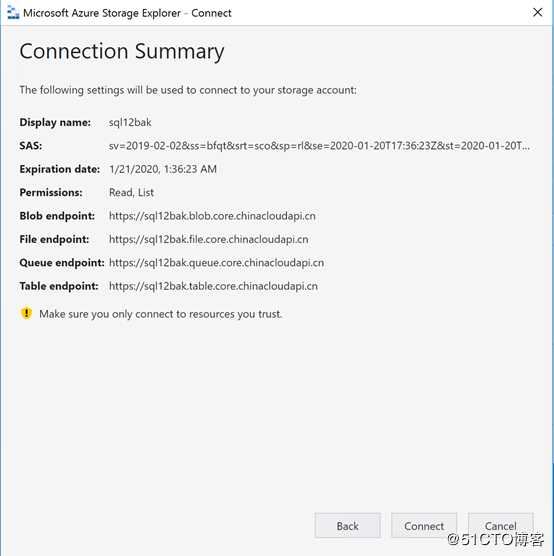

确认无误,点击连接:

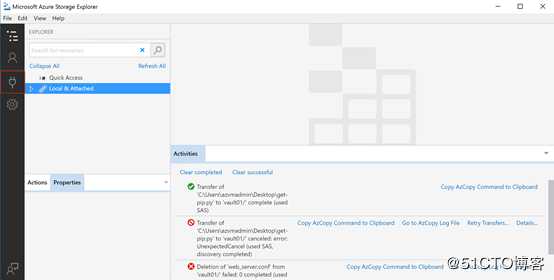

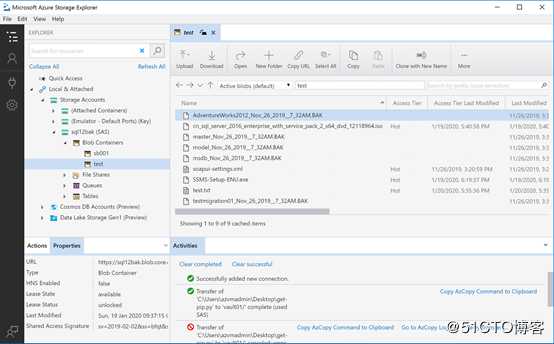

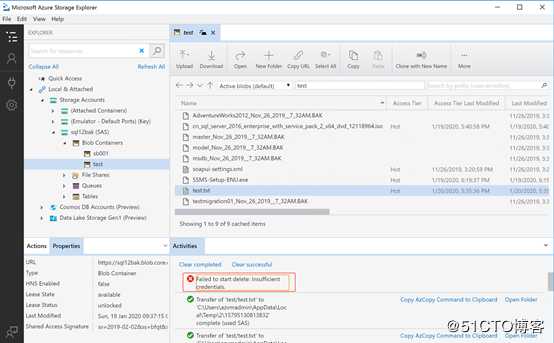

在我们准备的存储帐户中,我们可以找到“test”容器。在容器内,我们可以看到有多个测试文件:

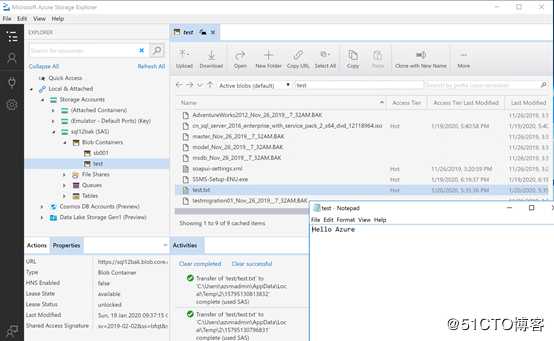

双击test.txt时我可以读取文件,因为我们之前已经授予了读取权限:

但是当我尝试删除或上传文件时,则会提示我们没有权限:

原文:https://blog.51cto.com/wuyvzhang/2468062