原帖地址:https://www.52pojie.cn/thread-1079259-1-1.html

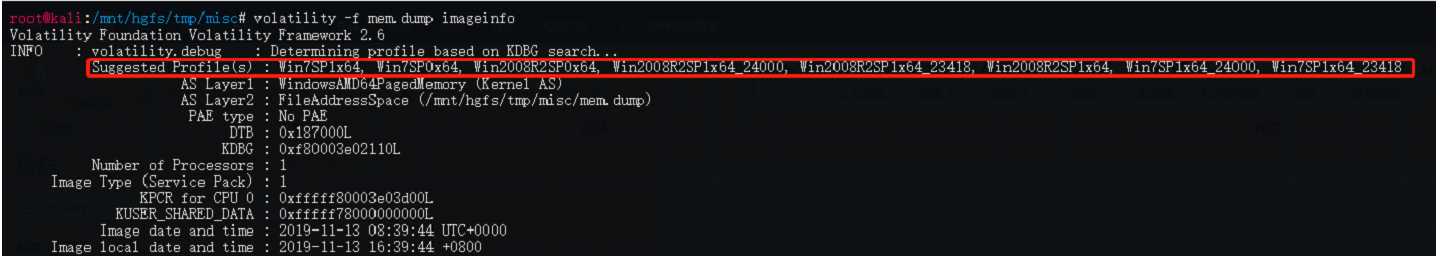

0.使用volatility辨别dump下来的内存属于什么版本的什么操作系统(这里一般排列在第一个的是正确的)

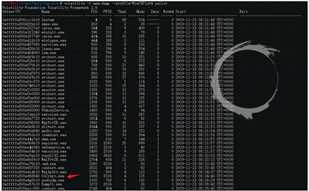

? 列出进程

这里可以看到有个cmd.exe

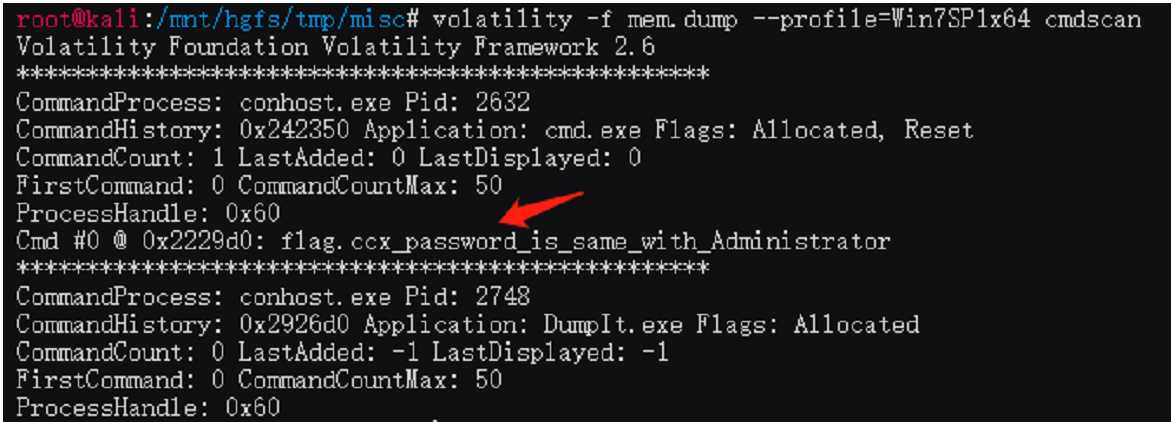

? 查看cmd历史记录

可以看到有个flag.ccx,并且flag.ccx的密码与Administrator的密码相同

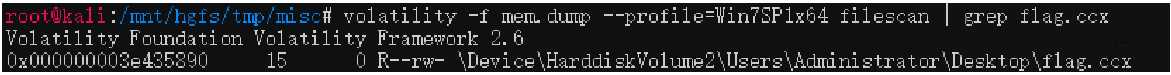

? 搜索一下flag.ccx文件

可以看到文件地址在0x000000003e435890

? Dump下来flag.ccx

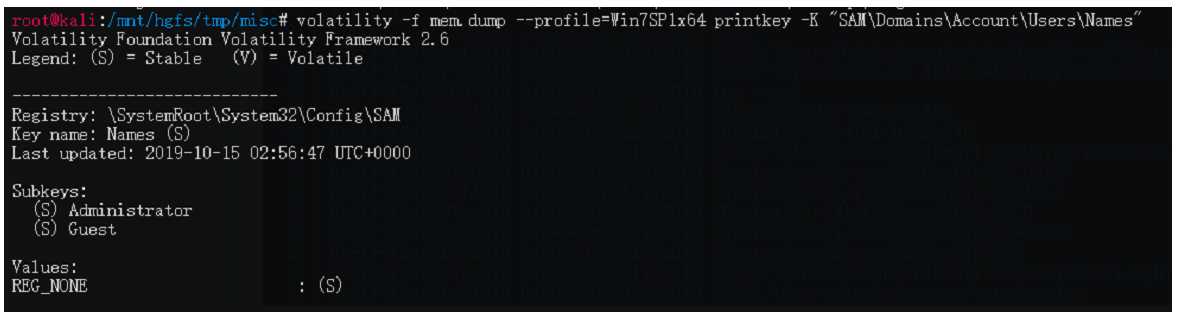

? 列出SAM表的用户

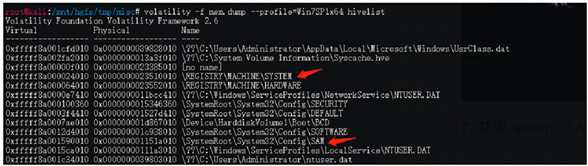

? 获取system、SAM的虚拟地址

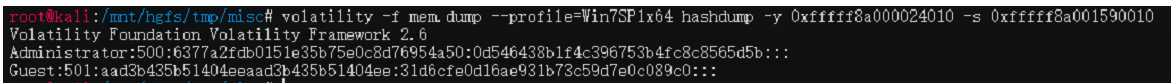

? Hashdump获取用户的密码

? CMD5查询获取Administrator的明文密码

? 再次查看进程列表

发现存在CnCrypto.exe,推测flag.ccx是CnCrypto加密,使用CnCrypto挂载文件并解密即可得flag

相关知识点:

volatility是一款内存取证工具,支持分析linux、windows、mac的内存,可在README中查看用法,项目地址:https://github.com/volatilityfoundation/volatility

SAM表:https://blog.csdn.net/hxxjxw/article/details/89736724

原文:https://www.cnblogs.com/imbraininvat/p/12290271.html