刚开始的我一无所知,就用从80端口利用sql注入得到的用户名和口令hydra,发现根本无法匹配,实在没办法就参照答案 Po出来的口令用户名登录,结果也无法登录。这可真的是奇怪啦。错误提示及解决办法如下:

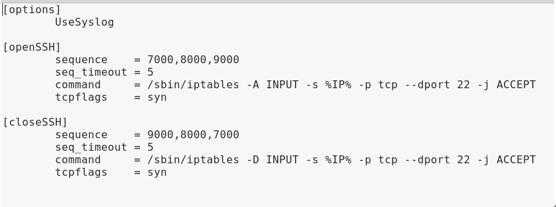

/etc/knockd.conf

可以看到openssl的commands比较多的,然而以前只是简单的涉及过关于如何使用它搭建https服务。https://blog.csdn.net/qq_40184618/article/details/100834874(自己写的技术博客,里面有些技术还是可以借鉴的)

本次测试中用到的尽在这里https://www.cnblogs.com/f-ck-need-u/p/6089869.html,仔细研究应该可以弄懂。

总结如下:

1.hydra 爆破时候必须清除掉里面的多余字符,尤其是空格符号。

2.做题尽量细心,多参考一些文章。

3.争取弄懂大部分的技术概念

2020-02-21

原文:https://www.cnblogs.com/wlpk/p/12340534.html