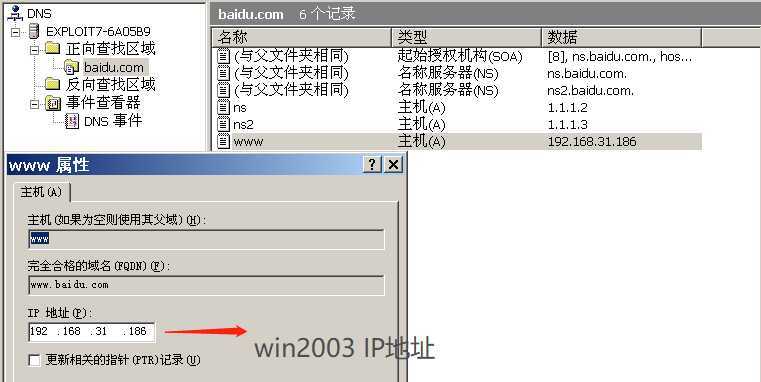

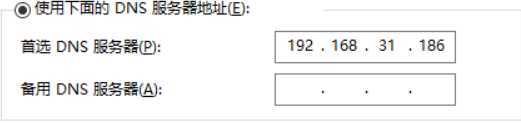

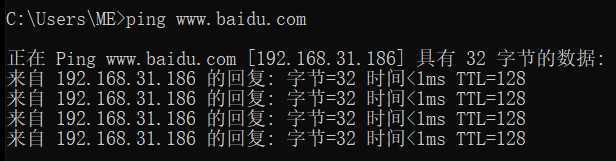

解析域名ping www.baidu.com,IP地址已经指向186,真机上解析的内容如下:

输入

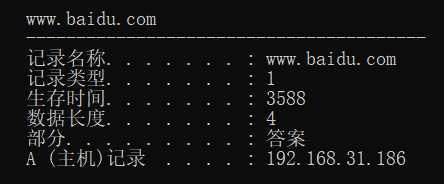

ipconfig /displaydns #显示本机DNS本地缓存

ipconfig /flushdns #清除缓存

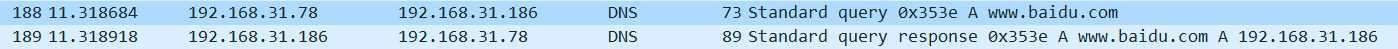

用wireshark抓包,查询ID Transaction ID: 0x353e 认证缓存到本地

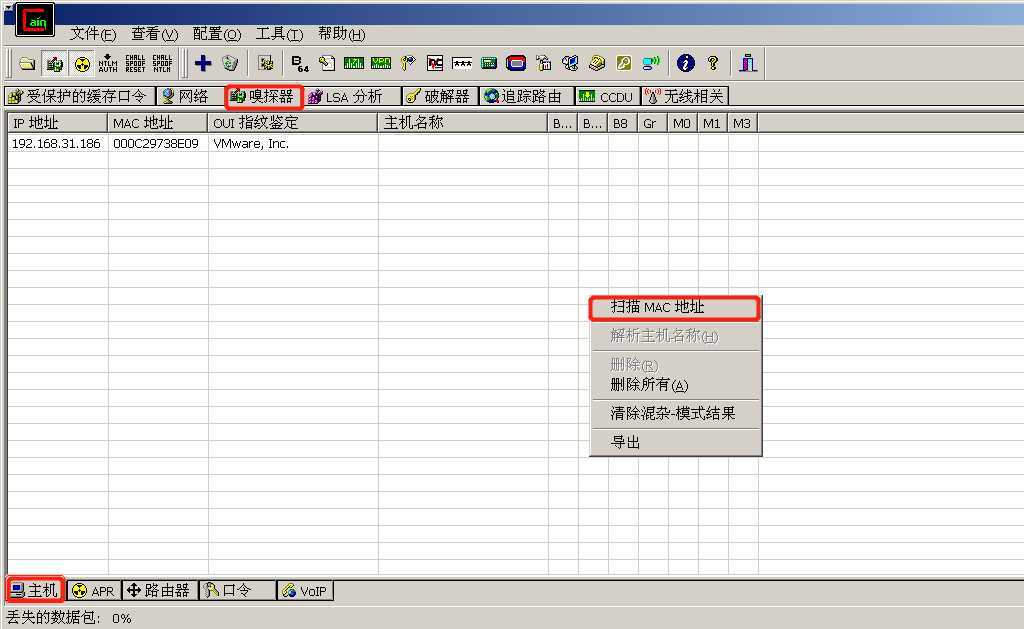

点击最下面的“主机”界面,然后点击工具栏的开始嗅探图标。然后如下图所示右击鼠标选择“扫描MAC地址”即可。然后就能扫描到很多在线的同广播域主机。

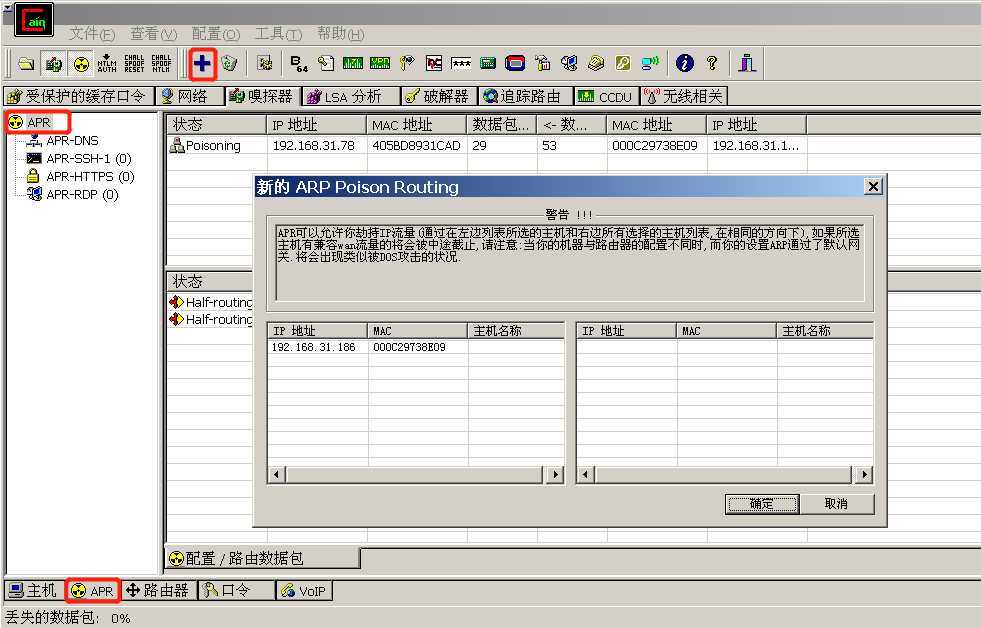

3. 然后点击最下面的ARP界面,点击左侧栏最上面的ARP后,这时在右边空白处点一下鼠标,上面的就从灰色变成了深蓝色。点一下这个加号,出现下图所示:

在这个左侧选择被欺骗的主机,在右侧选择一台或多台PC,这时候将捕获被欺骗主机和其他多台主机之间的通信数据。也可以在右侧选择网关地址,则左侧被欺骗主机与广域网的通信将被捕获。

4. 配置好ARP欺骗的主机后,我们就可以点一下工具栏的嗅探和ARP欺骗功能开始欺骗。这时候就是采用ARP中间人攻击,通信双方的所有数据流都要经过cain主机转发。所以能截获和修改通信双方的数据流。APR可以允许你劫持IP流量(通过在左边列表所选的主机和右边所有选择的主机列表,在相同的方向下),如果所选主机有兼容wan流量的将会被中途截止,请注意:当你的机器与路由器的配置不同时,而你的设置ARP通过了默认网关.将会出现类似被DOS攻击的状况.

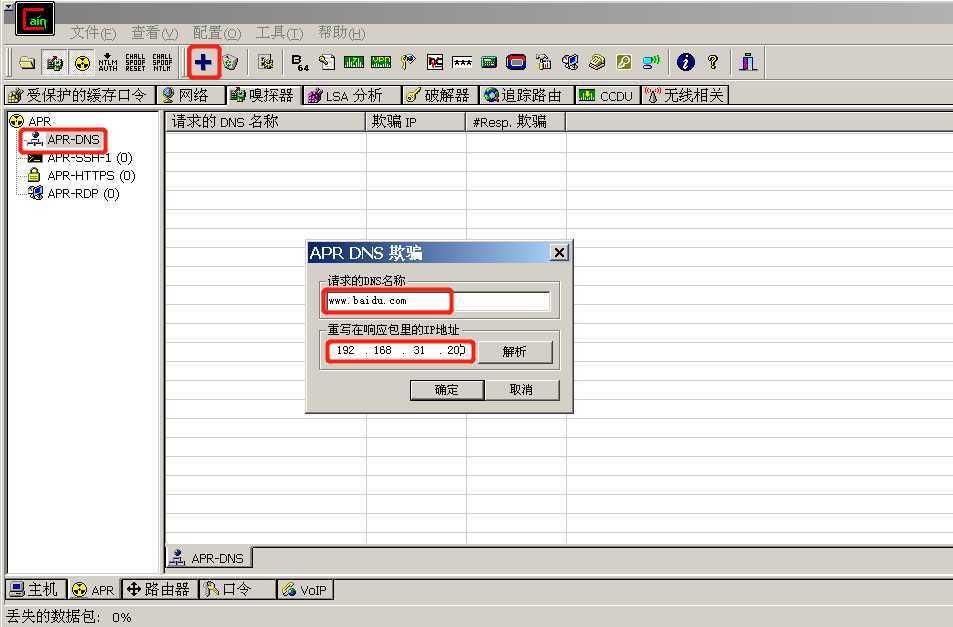

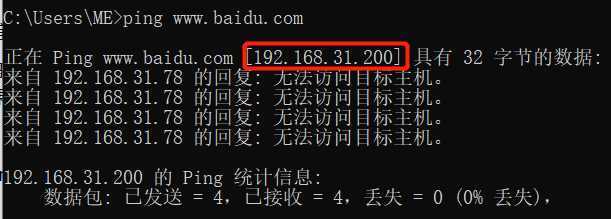

这时输入ipconfig /flushdns 清除本地缓存,在真机中ping www.baidu.com ,发现IP已经指向了我们欺骗的地址,实现了内网的DNS欺骗。

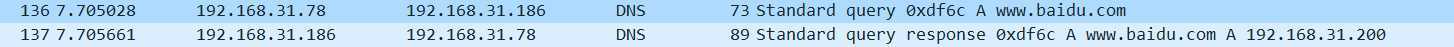

抓包结果如下:

这里出现“无法访问目标主机”问题暂未解决!!!

更多Cain使用教程参考https://blog.csdn.net/m0_37438418/article/details/78978532

https://www.jianshu.com/p/2902777609b3

原文:https://www.cnblogs.com/52kj/p/12391491.html