用binwalk命令分离pcap,得到vmem镜像和2个zip(vmem镜像用volatility命令出问题了,搜了下,用mobaxterm上传也8行)

用wireshark打开pcap包,文件->导出http对象,保存最大的文件,在upload_file.php中发现PK,解压得到data.vmem

分析镜像:volatility -f data.vmem imageinfo

查看进程:volatility -f data.vmem --profile=WinXPSP2x86 pslist

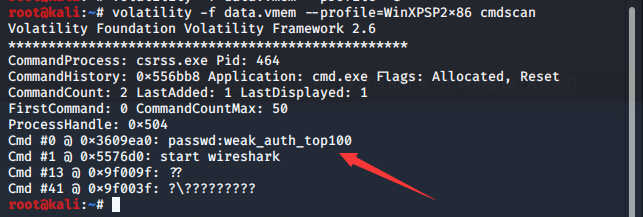

查看cmd进程:volatility -f data.raw --profile=WinXPSP2x86 cmdscan

发现密码:

weak_auth_top100dump 资源管理器进程:

volatility -f data.vmem --profile=WinXPSP2x86 memdump -p 1476 --dump-dir=./对1476.dmp用binwalk和foremost命令,zip解压时出错

使用edibox插件:(我也不知道这是干啥的)

volatility editbox -f data.vmem --profile=WinXPSP2x86用filescan命令筛选Administrator文件:

volatility -f data.vmem --profile=WinXPSP2x86 filescan | grep "Administrator"volatility -f data.vmem --profile=WinXPSP2x86 dumpfiles -Q 0x0000000001155f90 --dump-dir=./得到file.None.0xff425090.dat,用binwalk分离,解压zip时出错,再试foremost命令,得到usbdata.txt

2020 高校战“疫”网络安全分享赛 misc ez_mem&dump

原文:https://www.cnblogs.com/wrnan/p/12450314.html