爱因斯坦

下载之后解压打开是一张爱因斯坦的图片,看来是图片隐写题

使用binwalk -e misc2.jpg

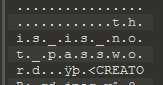

获得一个有flag.txt的压缩包,但是需要密码才能打开,猜想密码在图片里面,把图片丢进010editor

发现提示 this is not password,还是将其检查了一遍,确实没有发现password,考虑爆破zip密码,压缩包伪加密或者继续分析图片

测试了一下不是伪加密,使用Stegsolve.jar分析了图片好久还是无果,最后准备尝试爆破压缩包密码之前,使用this_is_not_password,成功打开压缩包

真卑微

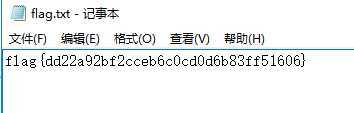

被嗅探的流量

流量分析题目

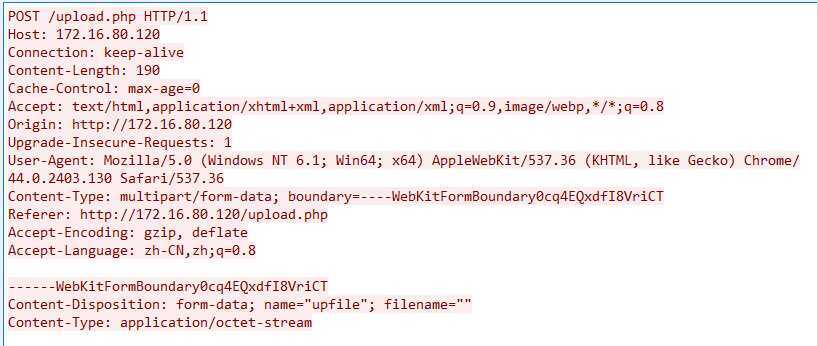

使用wireshark分析流量包,可以看到使用POST方式进行了upload操作,上传或者下载了图片文件

接下来我们只需要寻找那张图片,应该就能拿到flag了

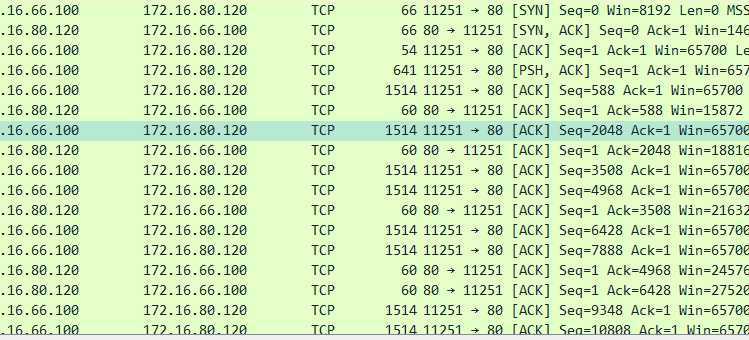

这么多TCP包,右键追踪流

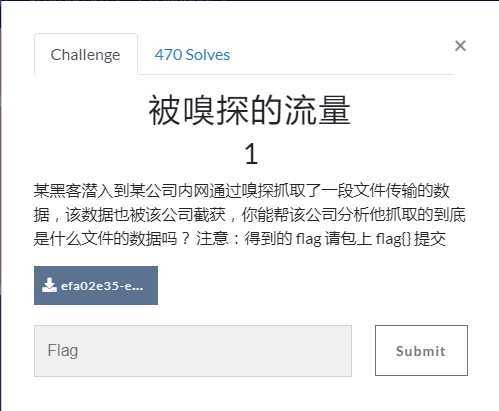

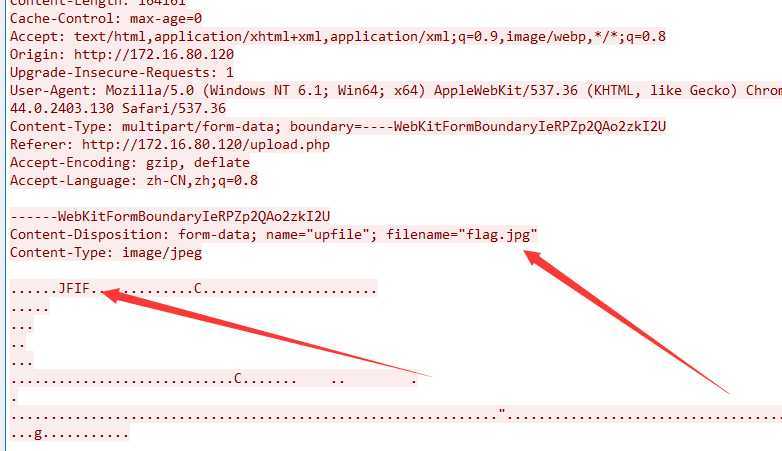

可以看到这是flag.jpg图片,拉到下面,看到flag

流量分析题目,冷静分析即可

easycap

这道题应该只是为了让人熟悉一下wireshark的基本操作吧

右键追踪流就能看到flag

假如给我三天光明

解压之后里面有一张图片和一个压缩包,压缩包里面是一个音频wav文件

假如给我三天光明的作者是一个盲人,也可以看到pic.jpg里面有一段盲文,先将其解密。

对照解密为kmdonowg

果然在压缩包解压的时候需要密码,我们输入kmdonowg解密之

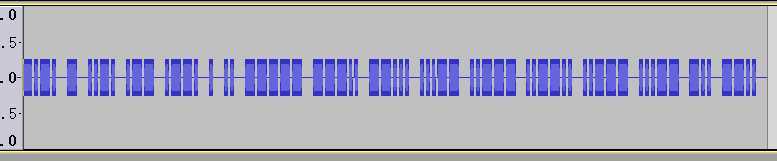

听一下声音可以简单判断应该是摩斯密码加密,使用audacity查看其音频图

可以确定是摩斯密码了

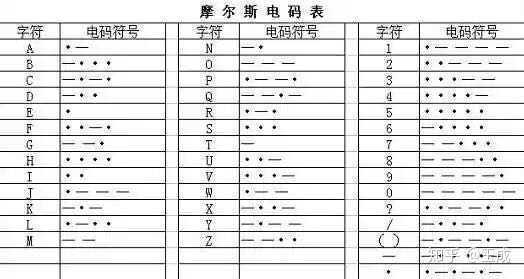

对比摩斯电码表转换成

CTFWPEI08732?23DZ

怎么交flag都死活不对,最后终于成功了,格式为:flag{wpei08732?23dz}

FLAG

下载附件得到

丢进010editor进行分析,简单看了一下之后没有隐藏文件,也没有什么隐藏信息。

观察长宽不一致,修改高度为664

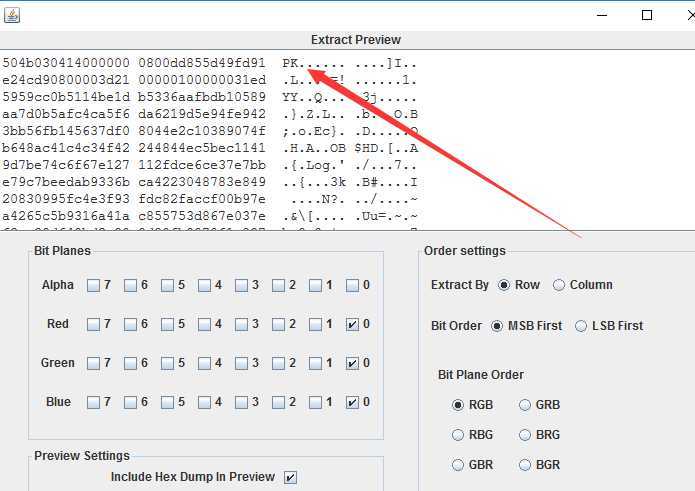

依旧无果,同时没有任何思路,考虑LSB图片隐写,使用Stegsolve.jar进行分析

可以看到是PK头,save bin将其保存为rar文件

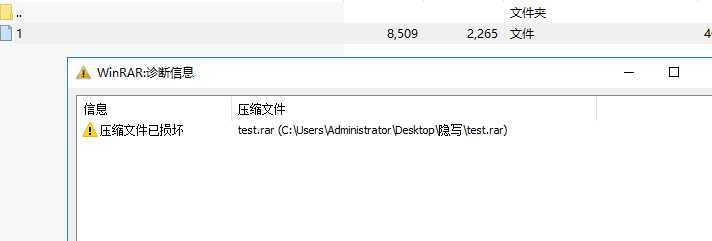

可以看到其中有文件,但是点击的时候提示压缩文件已经损坏

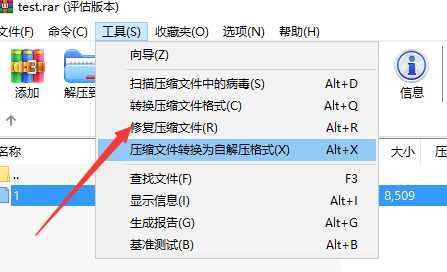

使用winrar的压缩包修复

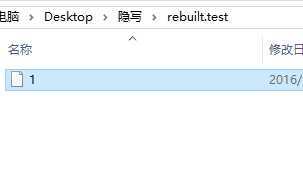

成功解压

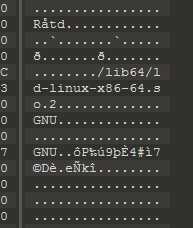

不知道使用什么文件打开,丢进010editor

可以看到是linux的文件

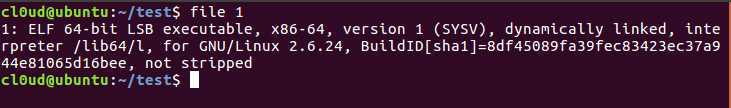

将文件拖进ubuntu,使用file文件命令查看相关信息

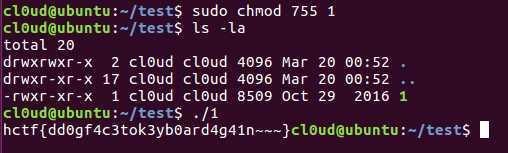

可以看到是ELF程序,修改权限运行一下

拿到flag

原文:https://www.cnblogs.com/Cl0ud/p/12532263.html