Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品,Microsoft Windows是一套个人设备使用的操作系统,Microsoft Windows Server是一套服务器操作系统,Server Message Block是其中的一个服务器信息传输协议。

微软公布了在Server Message Block 3.0(SMBv3)中发现的“蠕虫型”预授权远程代码执行漏洞。

1、 该漏洞是由于SMBv3协议在处理恶意的压缩数据包时出错所造成的,它可让远程且未经身份验证的攻击者在目标系统上执行任意代码。

2、影响范围:

适用于32位系统的Windows 10版本1903

Windows 10 1903版(用于基于x64的系统)

Windows 10 1903版(用于基于ARM64的系统)

Windows Server 1903版(服务器核心安装)

适用于32位系统的Windows 10版本1909

Windows 10版本1909(用于基于x64的系统)

Windows 10 1909版(用于基于ARM64的系统)

Windows Server版本1909(服务器核心安装)

1、环境搭建

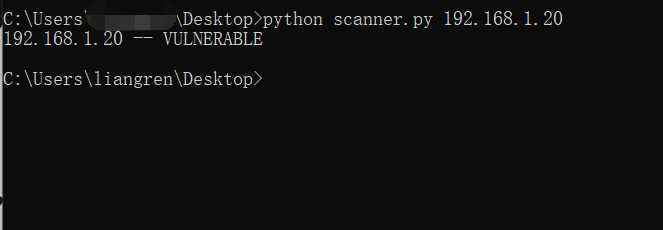

靶机:win10虚拟机,IP:192.168.1.20 (关闭防火墙)

2、漏洞检测

检测工具:https://github.com/ollypwn/SMBGhost

即为存在漏洞。

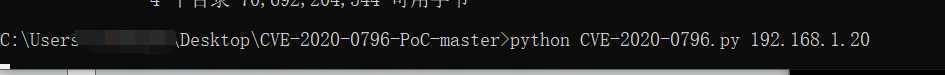

3、发起poc攻击

攻击成功,靶机蓝屏重启!

+1:想要poc可私聊获取

厂商目前发布漏洞修复补丁:https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2020-0796

参考链接:https://www.cnblogs.com/L0ading/p/12519325.html

原文:https://www.cnblogs.com/twlr/p/12552592.html