PE文件是Windows平台下可执行文件标准格式,浓缩了微软工程师的设计精华,历经40年依旧保持着原有的设计。分析PE文件对于研究Windows操作系统有着重要的实践意义,对于逆向分析有着重要的指导作用。今天我们分析一个PE文件--Alimail.exe,看看它依赖的库有哪些。

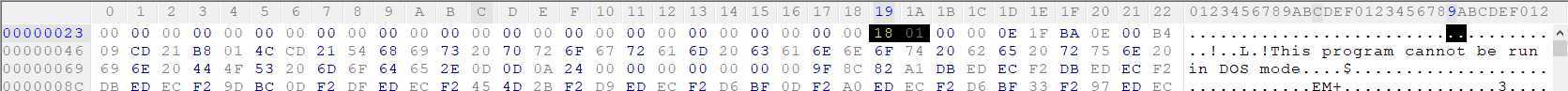

首先用Hexworkshop工具打开Alimail.exe,注意3cH的位置,这里是PE头文件的地址:0x0118

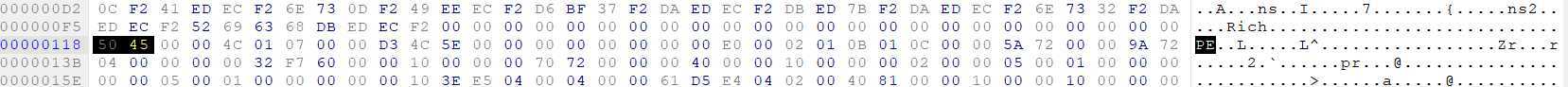

接着,我们跳往0x0118,此处为PE头文件

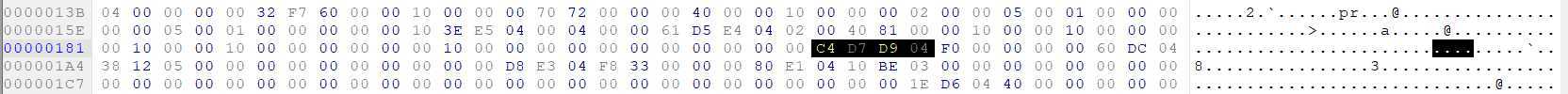

跳往PE头文件+80H处,此处存储输入数据表地址:0x04D9D7C4

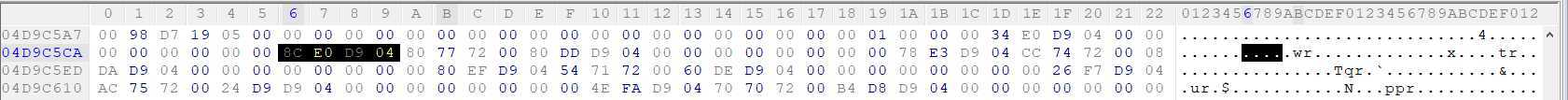

将RVA=6a08h转化为FileOffset地址,这里我们使用LoadPE协助转化,转化后为0x04D9C5C4。跳转至04D9C5C4,此处为输出表IID数组数据所在。 我们找出IMAGE_IMPORT_DESCRIPTOR,第四个name字段,0x04D9E08C:

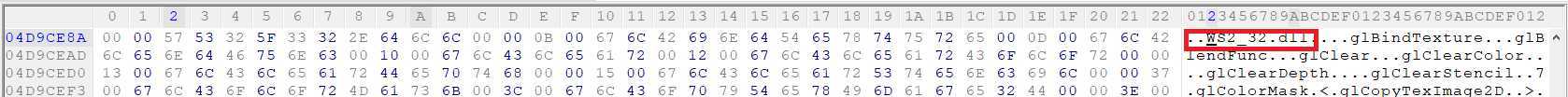

04D9E08C经过转换,获得偏移地址:0x04D9CE8C,我们可以看到ws2_32.dll

原文:https://www.cnblogs.com/uncontrolledbits/p/12665695.html