在pikachu平台中,XSS漏洞主要有:

1、反射型xss(get)

2、反射型xss(post)

3、存储型xss

4、DOM型xss

5、DOM型xss-x

6、xss之盲打

7、xss之过滤

8、xss之htmlspecialchars

9、xss之href输出

10、xss之js输出

首先我们大概了解一下什么是XSS漏洞。XSS漏洞是一种发生在前端浏览器端的漏洞,所以其危害的对象也是前端用户。形成XSS漏洞的主要原因是程序对输入和输出没有做合适的处理,导致“精心构造”的字符输出在前端时被浏览器当作有效代码解析执行从而产生危害。

反射型XSS是攻击者过给别人发送带有恶意脚本代码参数的URL,当URL地址被打开时,特有的恶意代码参数被HTML解析、执行。它的特点是非持久化,必须用户点击带有特定参数的链接才能引起。接下来我们测试一下该漏洞。

1、反射型XSS(get)

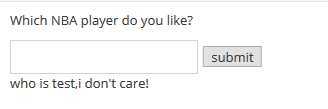

首先,我们在输入端口随便输入,比如test,会有这样的返回:

如果按照提示输入kobe(提示在界面的右上角),会有这样的返回:

同时我们也看到了URL显示是这样的:

http://localhost/pikachu/vul/xss/xss_reflected_get.php?message=kobe&submit=submit#

根据反射型XSS的原理,我们可以构造一个URL给受害者去点击,例如:

http://localhost/pikachu/vul/xss/xss_reflected_get.php?message=&submit=submit#

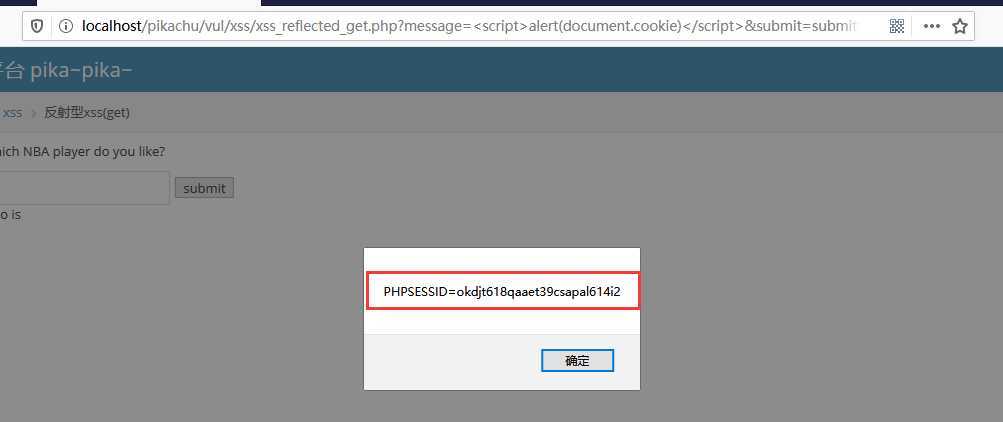

我们在新开的浏览器窗口中访问这个URL,就发现弹出了cookie:

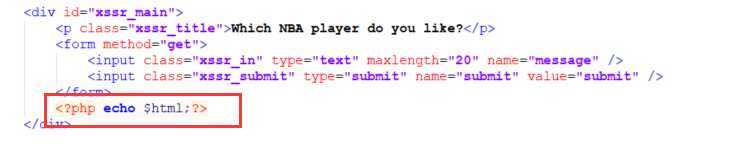

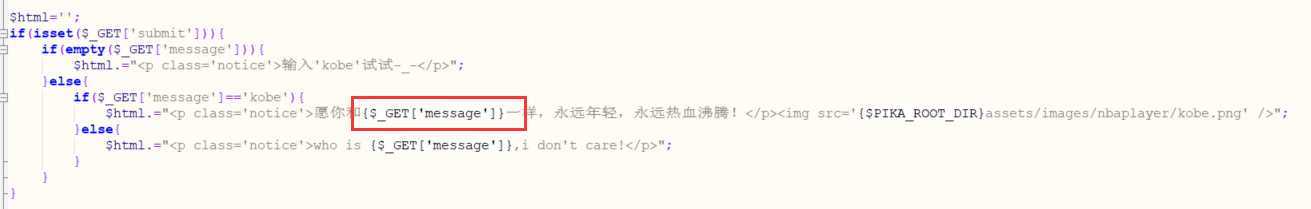

这里的原理比较简单,就是服务器会把客户端提交的请求返回给客户端解析,代码如下:

2、反射型XSS(post)

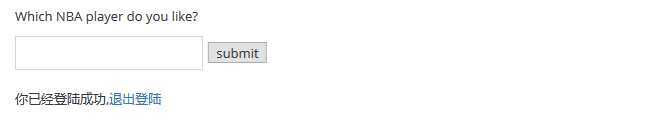

首先按照提示,输入用户名和密码(admin/123456)登录,进去后发现有一个和前面相同的登录框:

在输入框中随便输入字符串,如:test,点击提交:

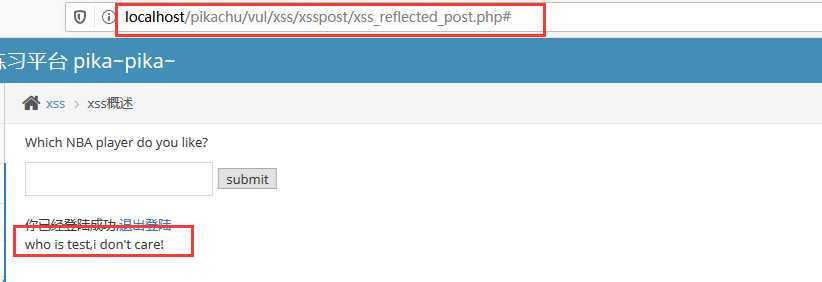

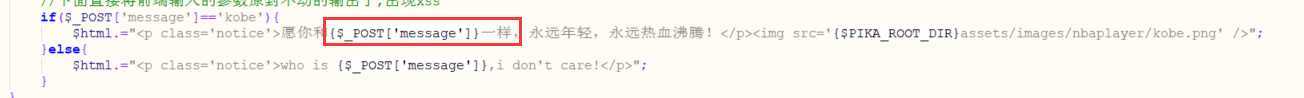

在这里发现和前面不一样了,URL并无任何变化。我们看一下源码:

发现这里变为了POST,这和前面的GET有什么区别呢?其实这只是HTTP中对于GET和POST的基本区别,即:

GET方式在客户端通过URL提交数据,数据在URL中可以看到;POST方式,数据放置在HTML HEADER内提交,数据在URL中看不到。GET只能传输比较少的数据,安全性较低,POST传输数据较多,安全性也比GET高。

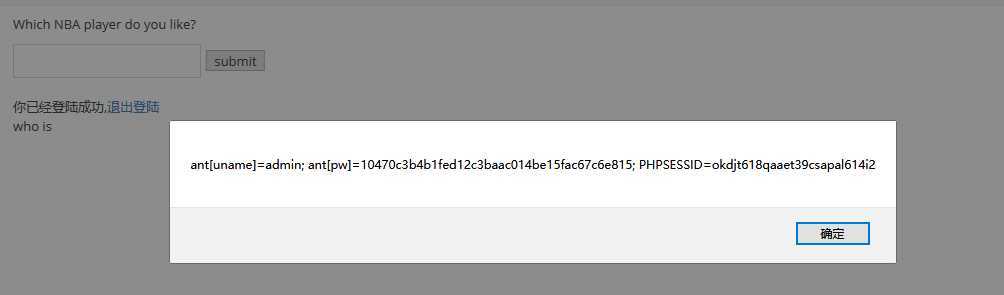

因此这里要注入的代码就不能在URL中了,要在登录框中输入:

但到这里就会有一个问题,如何利用XSS POST漏洞?一般不可能让用户输入攻击脚本,只能诱骗他点击URL。所以我们可以构造一个带有表单提交的页面,让用户在登录完成后,去点击这样的网页,那就可以盗取用户的cookie里。这里我们就不再深入介绍了。

原文:https://www.cnblogs.com/tangjf10/p/12670380.html