实验内容

任务一:系统运行监控

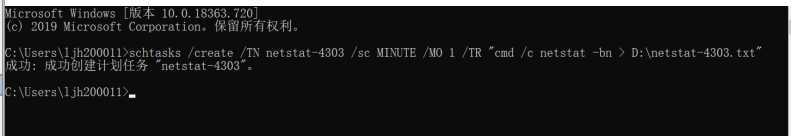

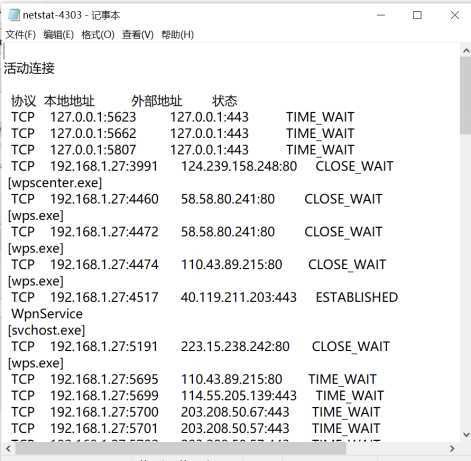

1.使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里。运行一段时间并分析该文件,综述一下分析结果。目标就是找出所有连网的程序,连了哪里,大约干了什么(不抓包的情况下只能猜),你觉得它这么干合适不。如果想进一步分析的,可以有针对性的抓包。

date /t >> c:\netstat20174303.txt

time /t >> c:\netstat20174303.txt

netstat -bn >> c:\netstat20174303.txt

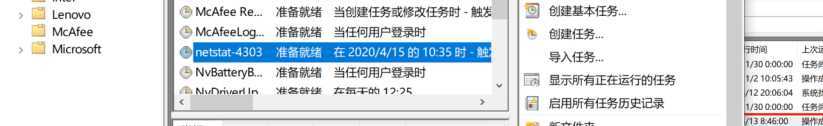

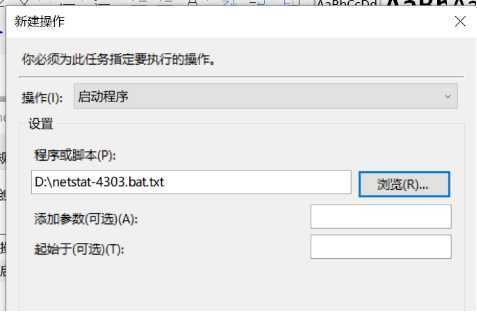

修改编辑计划任务

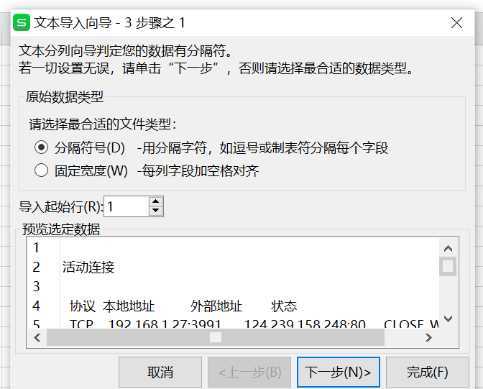

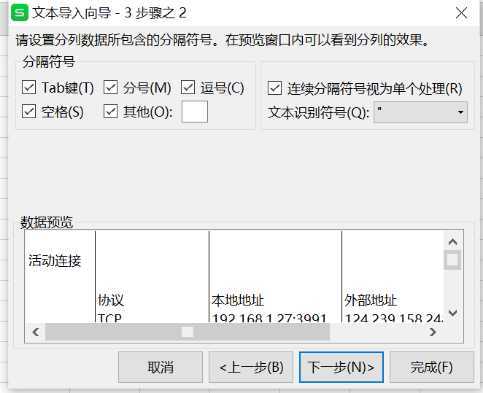

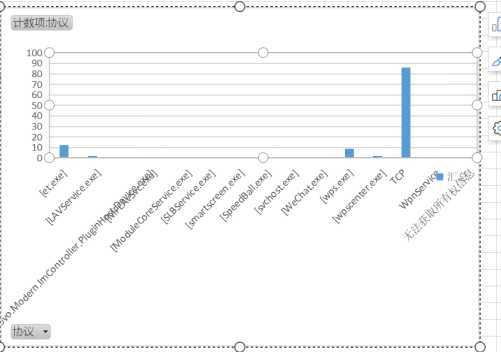

数据->导入数据->分隔符号,下一步中标记所有分隔符号

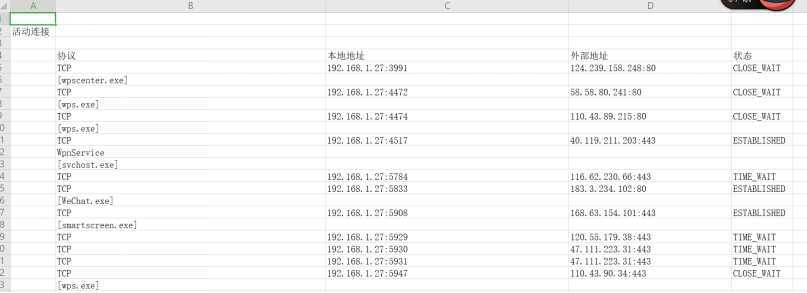

如图,使用最多的是“MicrosoftEdge.exe”,其次是WPS,我是做完实验全部截图后完成报告,没有登微信和打开其他软件,没有很多其他操作。

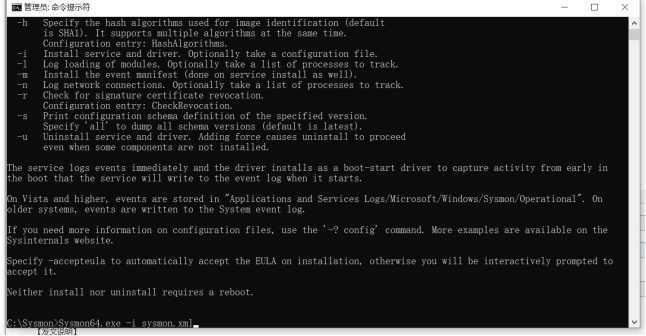

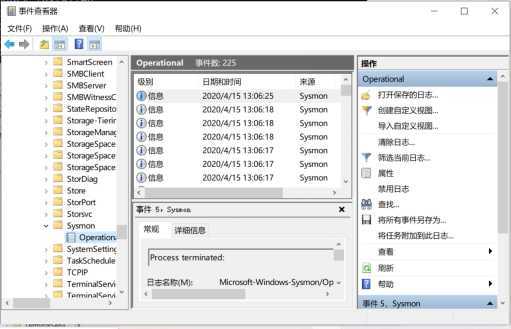

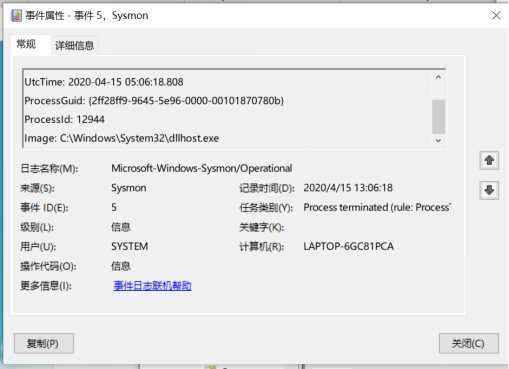

2.sysmon工具监控系统

<Sysmon schemaversion="10.42"> <!-- Capture all hashes --> <HashAlgorithms>*</HashAlgorithms> <EventFiltering> <!-- Log all drivers except if the signature --> <!-- contains Microsoft or Windows --> <DriverLoad onmatch="exclude"> <Signature condition="contains">microsoft</Signature> <Signature condition="contains">windows</Signature> </DriverLoad> <ProcessCreate onmatch="exclude"> <Image condition="end with">chrome.exe</Image> <Image condition="end with">iexplorer.exe</Image> </ProcessCreate> <NetworkConnect onmatch="exclude"> <Image condition="end with">chrome.exe</Image> <Image condition="end with">iexplorer.exe</Image> <SourcePort condition="is">137</SourcePort> <SourceIp condition="is">127.0.0.1</SourceIp> </NetworkConnect> <CreateRemoteThread onmatch="include"> <TargetImage condition="end with">explorer.exe</TargetImage> <TargetImage condition="end with">svchost.exe</TargetImage> <TargetImage condition="end with">winlogon.exe</TargetImage> <SourceImage condition="end with">powershell.exe</SourceImage> </CreateRemoteThread> </EventFiltering> </Sysmon>

选择agree

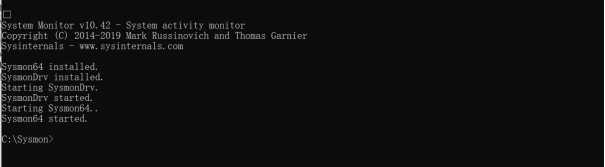

安装成功

任务二:恶意软件分析

1.静态分析

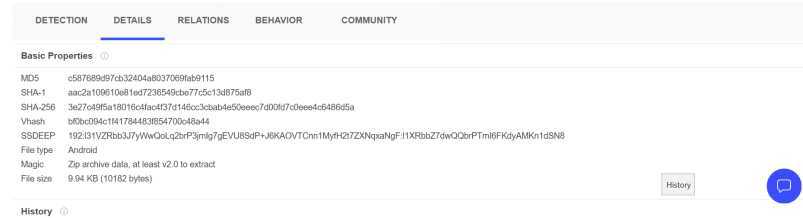

1.1文件扫描(VirusTotal工具)

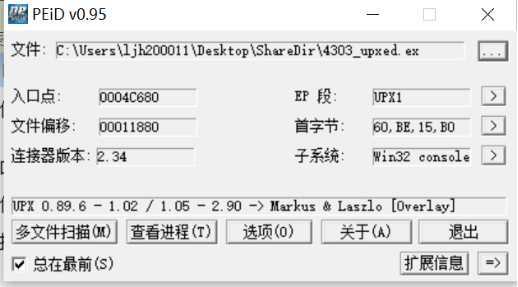

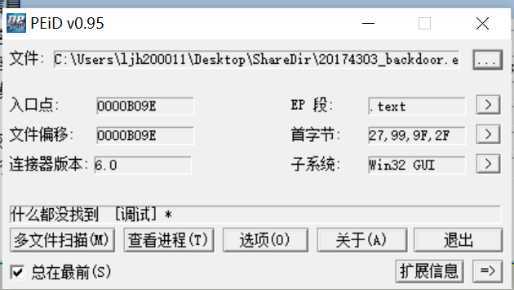

1.2文件格式识别(PEID 工具)

PEiD (PE Identifier)是一款著名的查壳工具,其功能强大,几乎可以侦测出所有的壳,其数量已超过 470 种 PE 文档的加壳类型和签名

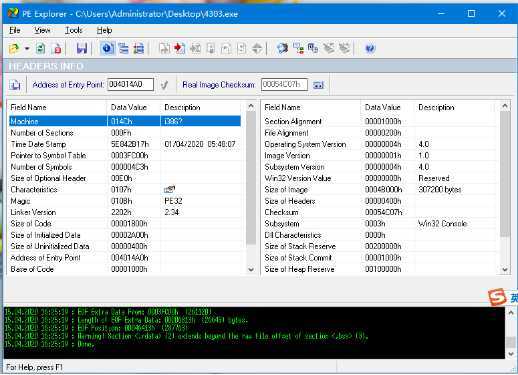

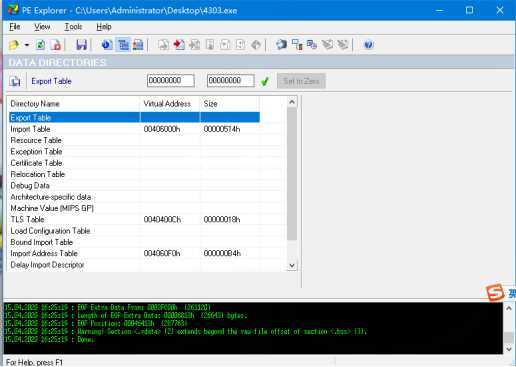

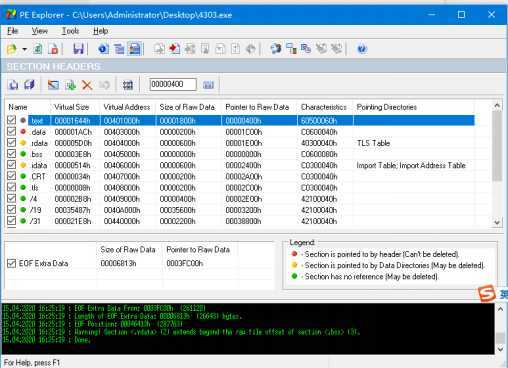

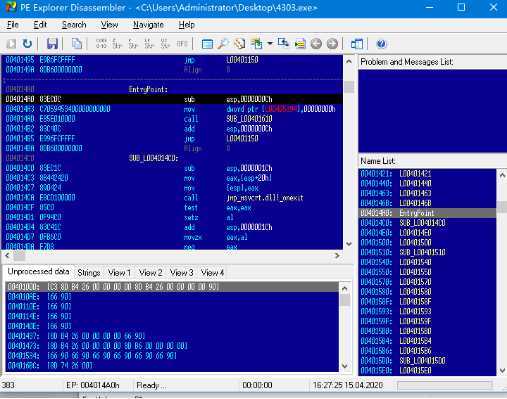

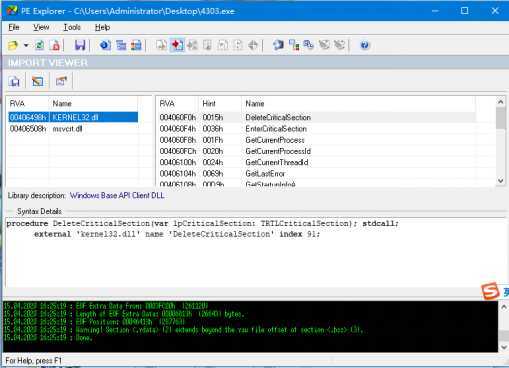

1.3使用PE explorer进行外壳检测

PE Explorer是功能超强的可视化Delphi、C++、VB程序解析器,能快速对32位可执行程序进行反编译,并修改其中资源。

2.动态分析

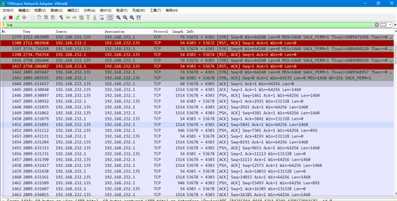

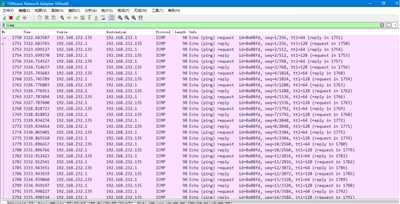

2.1wireshark分析

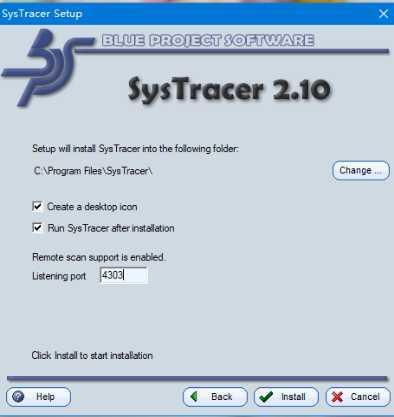

2.2快照比对(SysTracer)

原文:https://www.cnblogs.com/4303ljh/p/12703760.html