各种搜索技巧的应用

DNS IP注册信息的查询

基本的扫描技术

漏洞扫描

信息搜集概念

意义

目的

任务

方法

间接收集

概念

方法概述

具体方法

auxiliary/gather/corpwatch_lookup_nameauxiliary/gather/searchengine_subdomains_collector其他用途

直接搜索

概念

目的

方法概述

具体方法

社会工程学

概念

目的

方法

社会工程的受害者被诱骗发布他们没有意识到会被用来攻击企业网络的信息

漏洞扫描

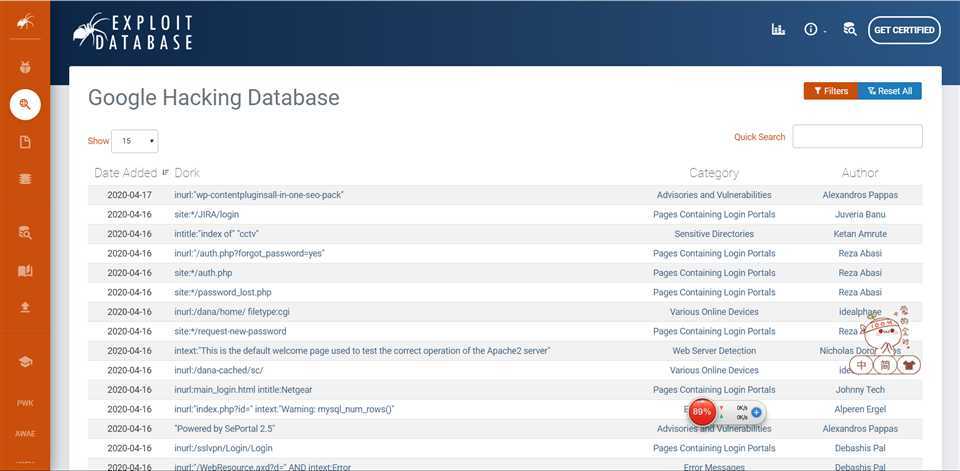

①Google Hacking

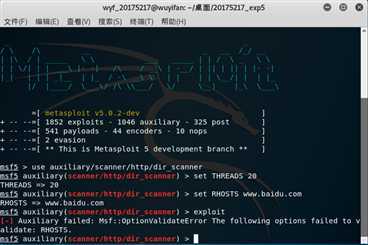

②搜索网址目录结构

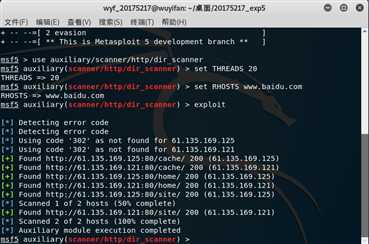

原理:利用metasploit的dir_scanner辅助模块,暴力猜解,获取网站目录结构

方法:

msfconsole

use auxiliary/scanner/http/dir_scanner

set THREADS 20

set RHOSTS www.baidu.com

exploit

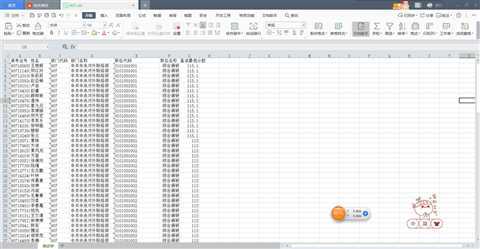

③检测特定类型的文件

filetype能对搜索结果的文件类型进行限定,格式为“检索词 filetype:文件类型”site能限制检索结果的来源,格式为“检索词 site:限制域名”(不要在“:”后的域名中输入“http:”和“www.”)inurl能在网址中进行搜索,格式为“检索词inurl:检索词”|表示布尔逻辑中的或者(or)关系,使用格式为“关键词1 | 关键词2”site:edu.cn filetype:xls,会出现一堆文件格式为XLS/Microsoft Excel的网址site:edu.cn filetype:xls 关键词来搜索与关键词有关的XLS文件

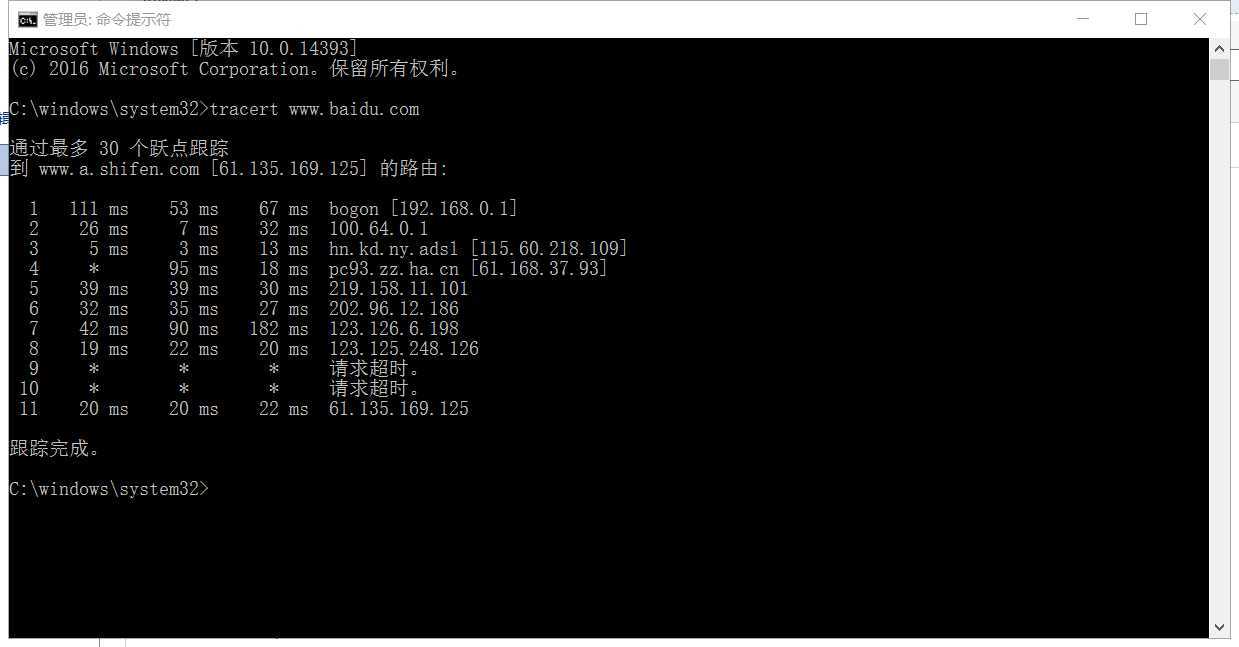

④使用traceroute命令进行路由侦查

tracert www.baidu.com

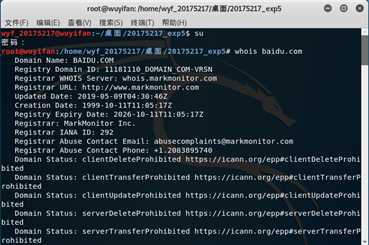

*的信息表示该次ICMP包返回时间超时①whois查询

whois baidu.com可查询到3R注册信息,包括注册人的姓名、组织和城市等信息

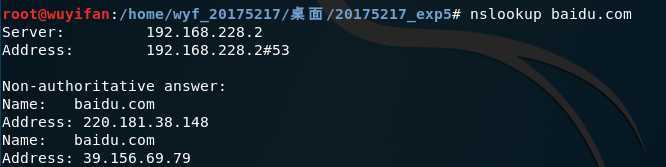

②nslookup,dig域名查询

nslookup

nslookup baidu.com

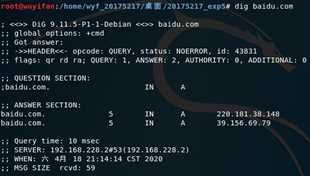

dig

dig baidu.com(本实验以百度为例),可跟后缀

+[no]search:使用 [不使用] 搜索列表或 resolv.conf 中的域伪指令(如果有的话)定义的搜索列表。缺省情况不使用搜索列表+[no]trace:切换为待查询名称从根名称服务器开始的代理路径跟踪。缺省情况不使用跟踪。一旦启用跟踪,dig 使用迭代查询解析待查询名称。它将按照从根服务器的参照,显示来自每台使用解析查询的服务器的应答+[no]identify:当启用 +short 选项时,显示 [或不显示] 提供应答的 IP 地址和端口号+[no]stats:该查询选项设定显示统计信息:查询进行时,应答的大小等等。缺省显示查询统计信息

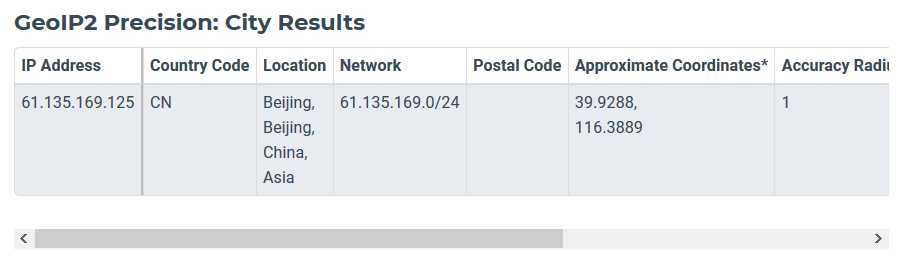

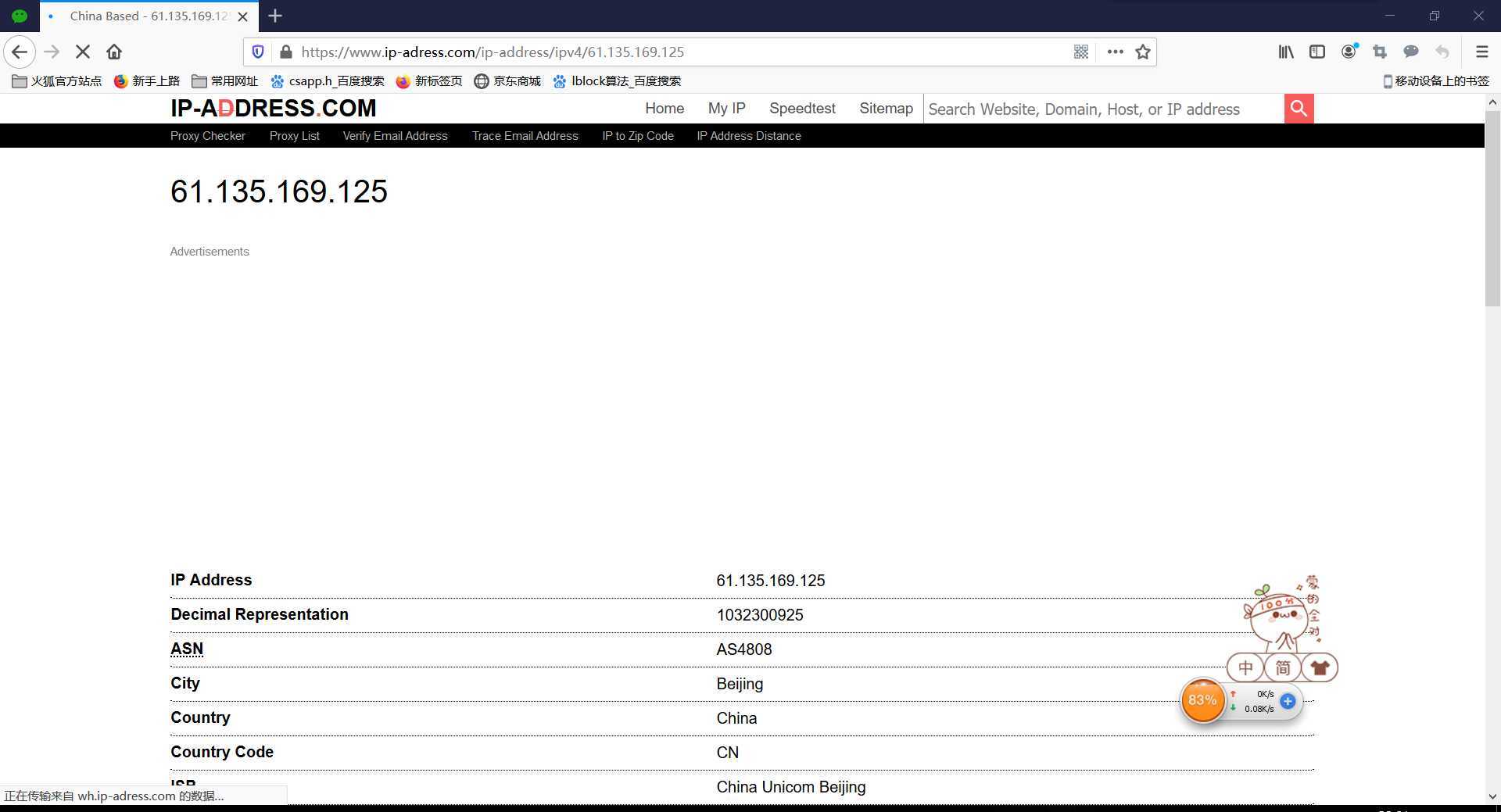

③IP2Location 地理位置查询

www.maxmind.com

www.maxmind.com下方输入IP,并点击前往查看结果

www.ip-adress.com

功能:这个网站可以查询到更详细的关于IP的信息

方法:网页初始界面会显示自己本机的IP地址,在左上角输入想要查询的IP,如61.135.169.125或61.135.169.121为百度的IP

④IP2反域名查询

⑤netcraft提供信息查询服务

http://www.netcraft.com/可以查看更加详细的信息

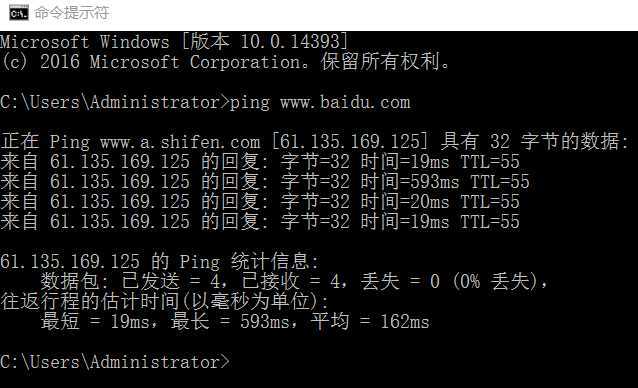

①主机发现

ping

ping www.baidu.com

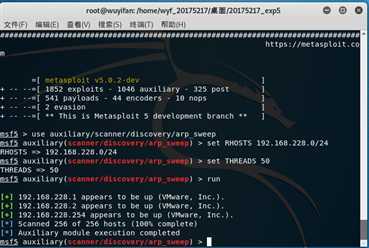

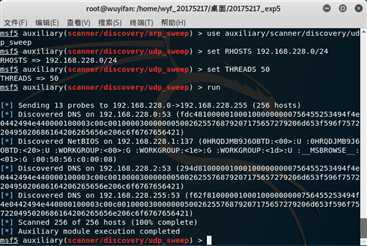

metasploit——arp_sweep、udp_sweep

modules/auxiliary/scanner/discovery下的模块可以用于主机探测,其中包括模块arp_sweep和udp_sweep

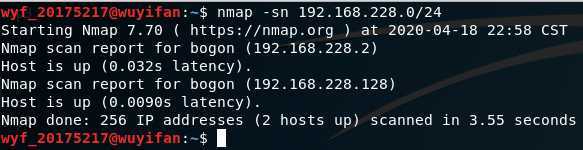

nmap -sn

nmap -sn 192.168.228.0/24,查找到以下在线主机

②端口扫描

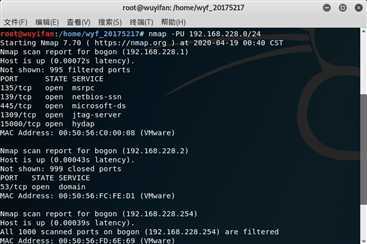

nmap -PU

nmap -PU 192.168.228.0/24,对UDP端口进行探测

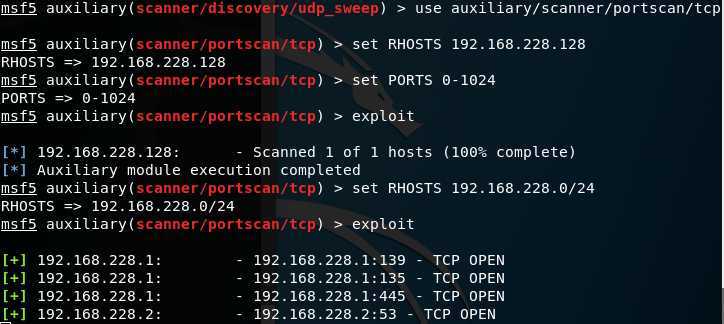

metasploit——tcp

modules/auxiliary/scanner/portscan下的tcp模块可以用于端口探测

use auxiliary/scanner/portscan/tcpset RHOSTS 192.168.228.128set PORTS 0-1024exploit

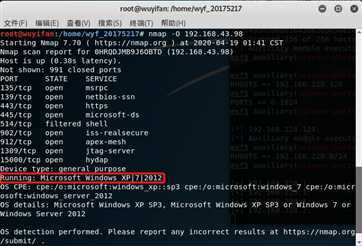

③操作系统版本探测

nmap -O

nmap -O 192.168.43.98进行操作系统版本探测

nmap -sV

nmap -sV 192.168.43.98查看目标主机的详细服务信息

④具体服务的查点

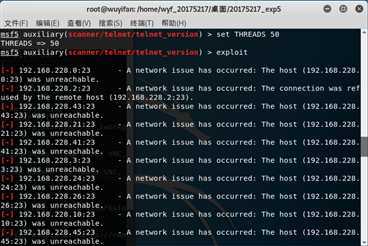

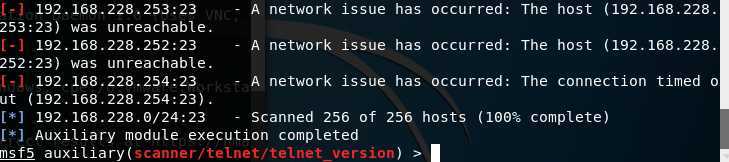

telnet服务扫描

auxiliary/scanner/telnet/telnet_version模块set RHOSTS 192.168.228.0/24

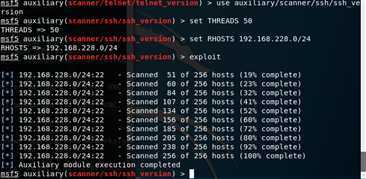

SSH服务

auxiliary/scanner/ssh/ssh_version模块set RHOSTS 192.168.228.0/24

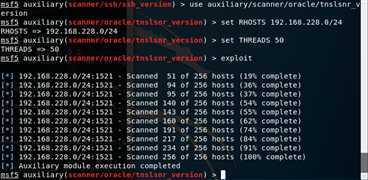

Oracle数据库服务查点

auxiliary/scanner/oracle/tnslsnr_versionset RHOSTS 192.168.228.0/24

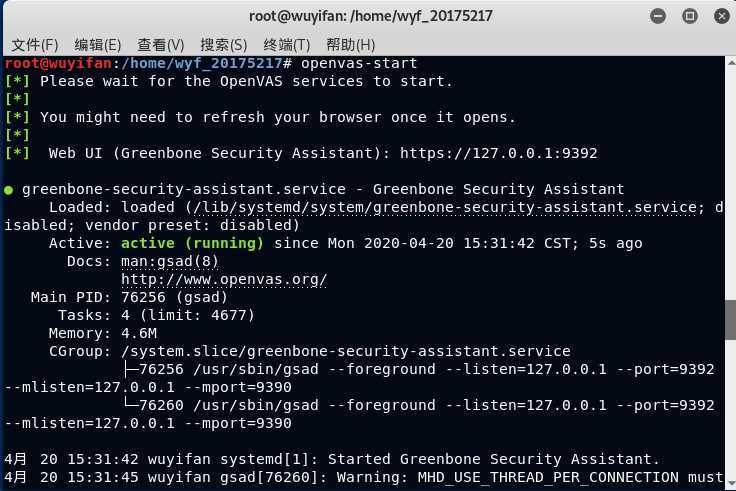

①安装

sudo apt-get install openvas进行安装openvas-check-setup检查状态FIX一步一步安装

②主机扫描

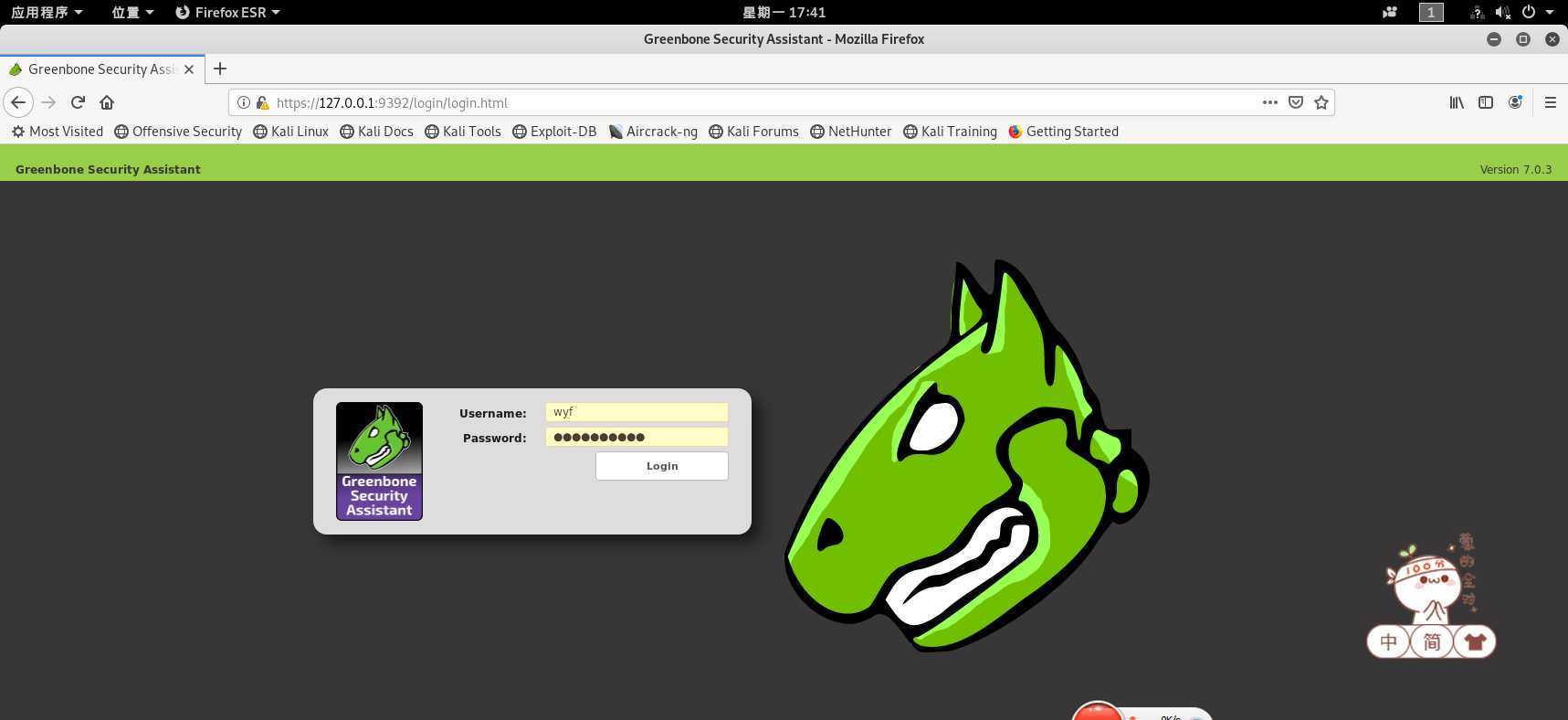

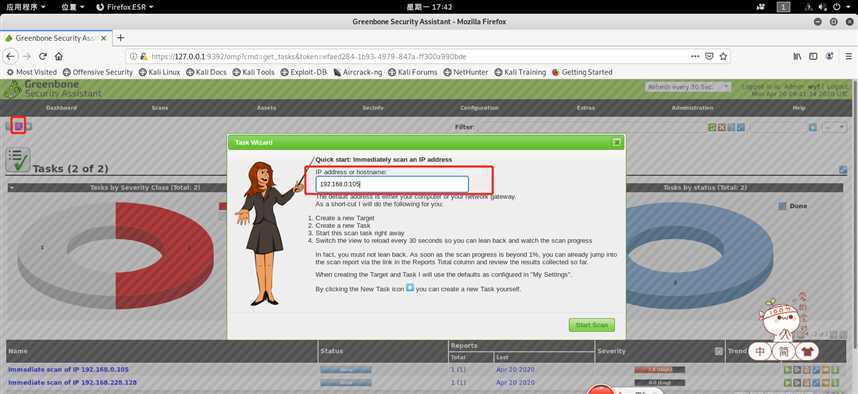

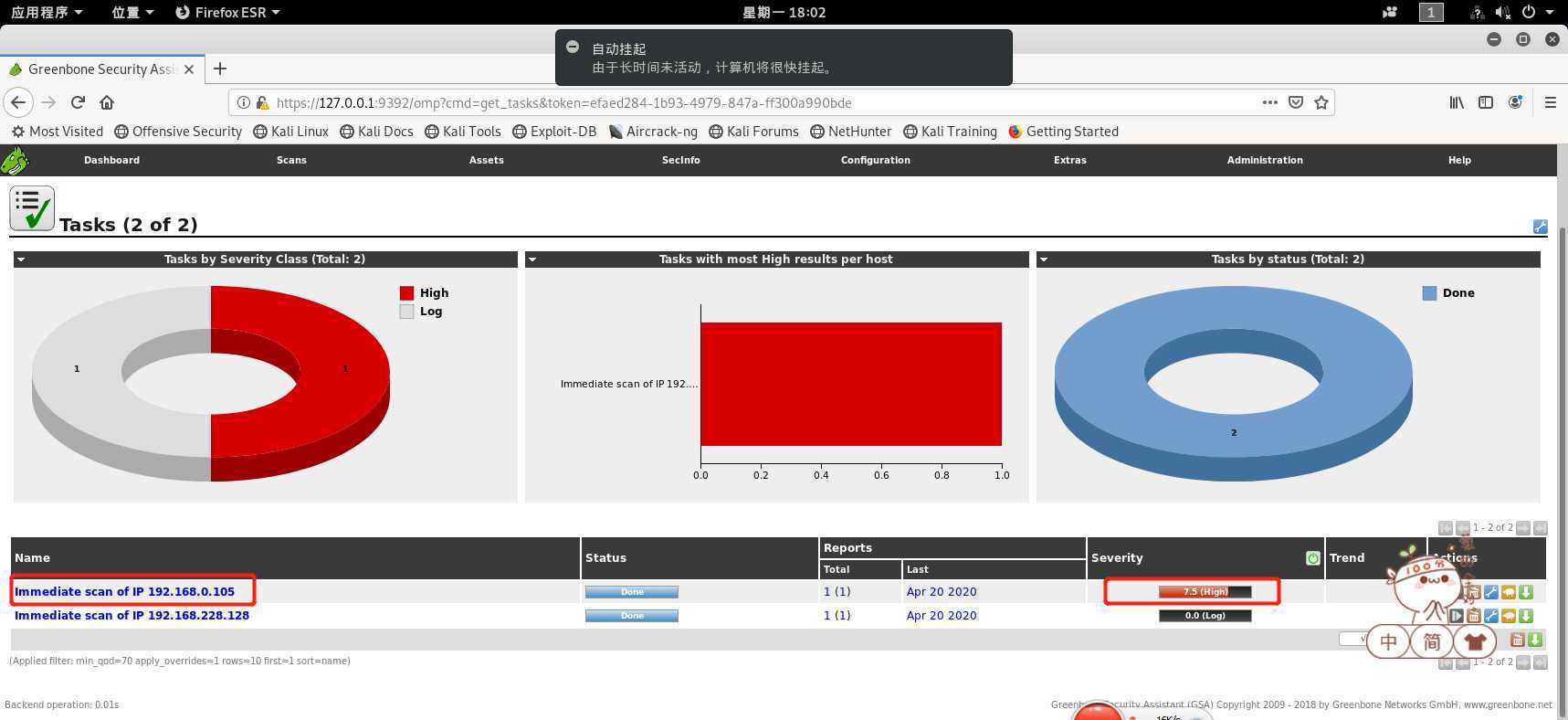

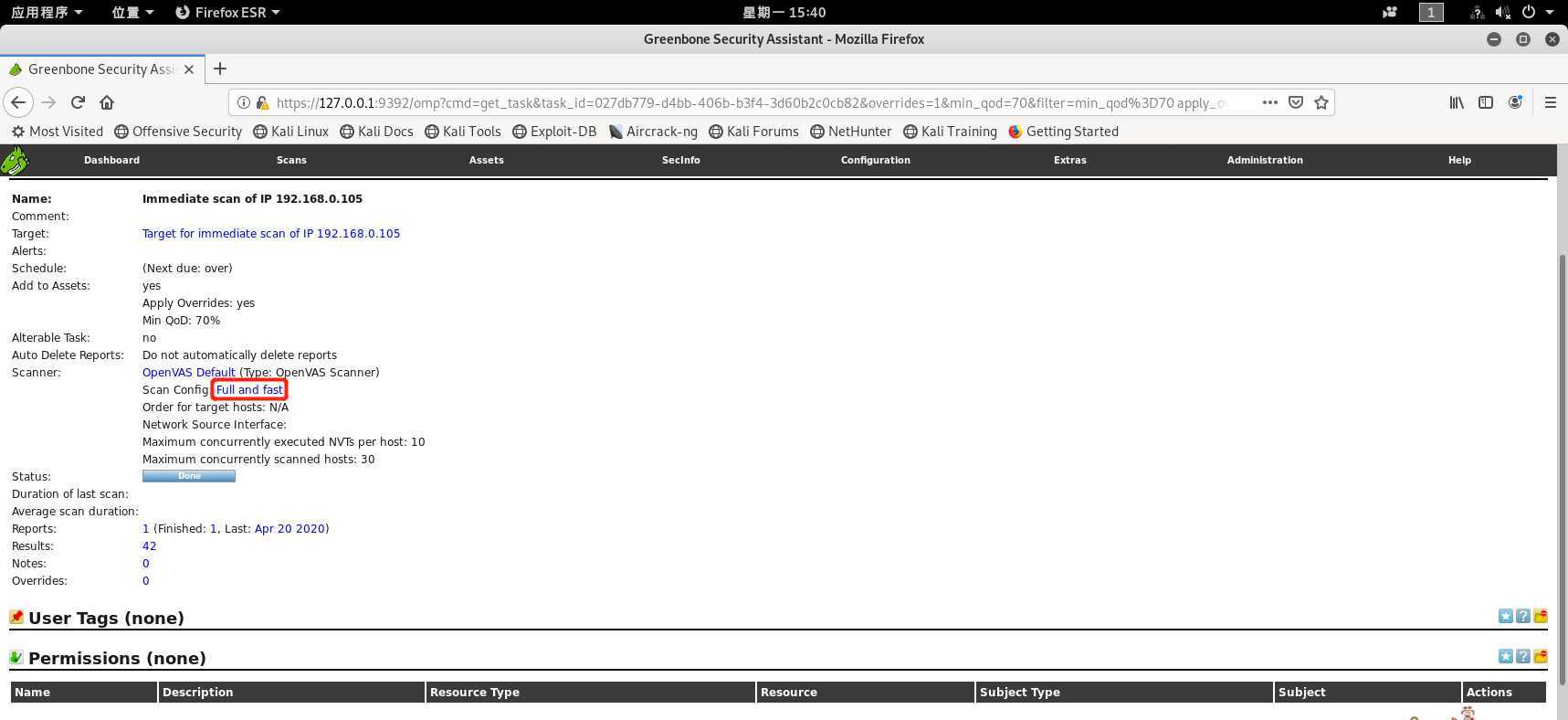

openvas-start启动OpenVAS

scan->Tasks->Task Wizard192.168.43.98开始扫描

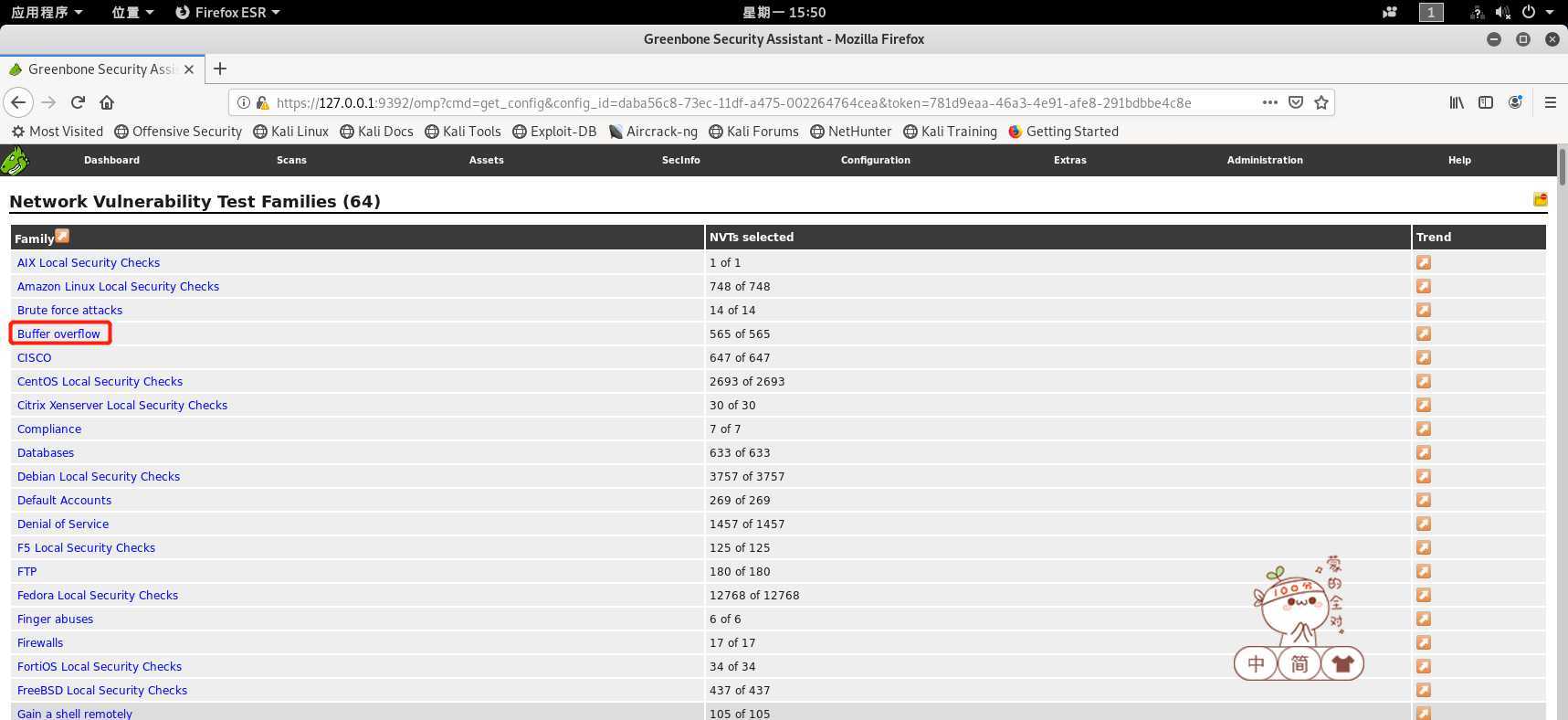

Full and fast进行详细查看漏洞族

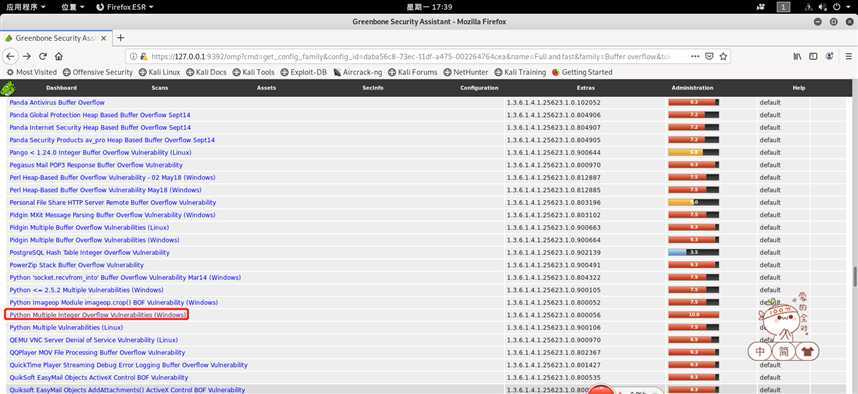

Buffer overflow查看详细结果

Python漏洞

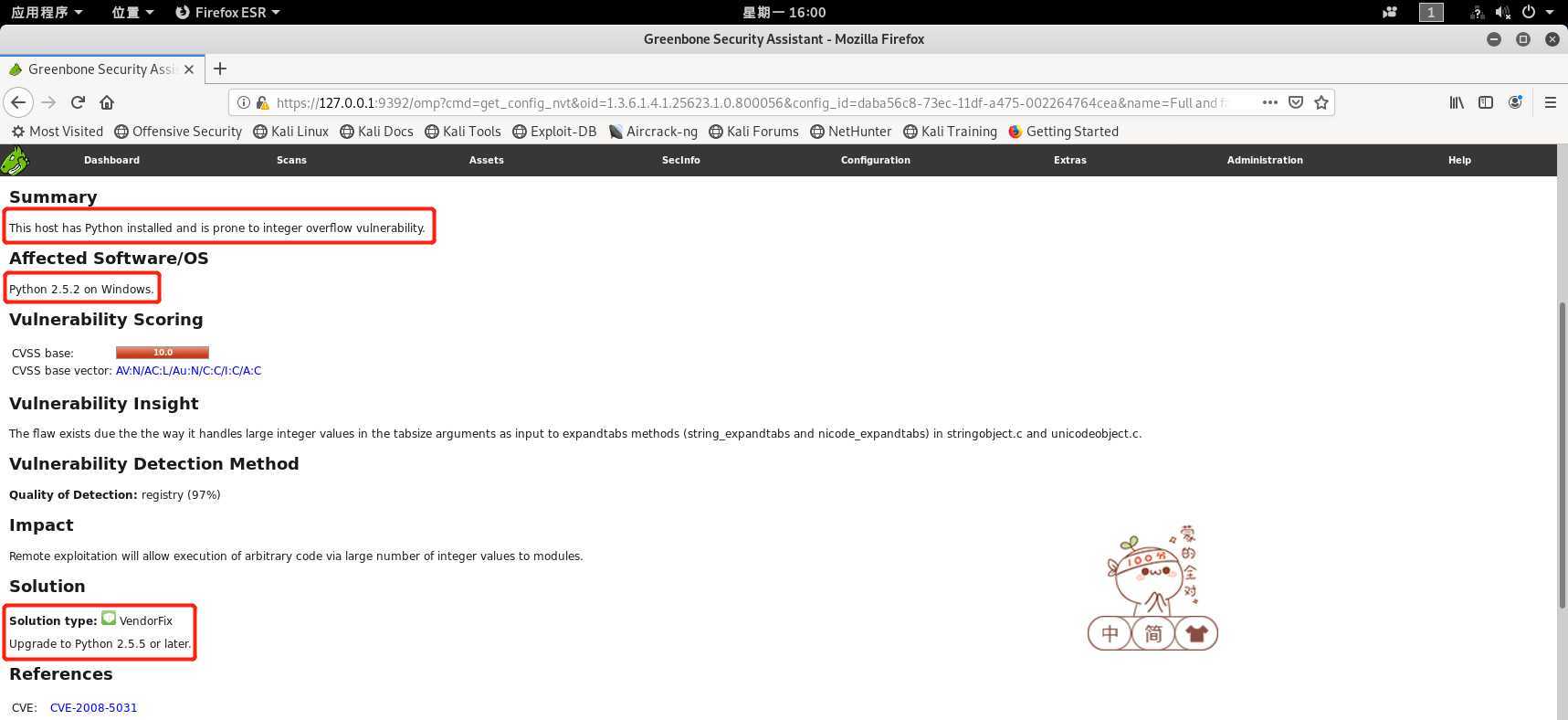

summary、affected Software/OS、solution我们可以知道远程攻击者可以通过在TCP flags字段中设置ECE位来绕过防火墙

Summary:是该漏洞的概述,这个python漏洞显示的是存在Integer缓冲区溢出的危险affected Software/OS:受影响的软件或操作系统,这个python漏洞是Windows上的python 2.52Solution:是关于该漏洞的解决方案,这个python漏洞显示的是将python升级至最新版

1.哪些组织负责DNS,IP的管理

2.什么是3R信息

3.评价下扫描结果的准确性

问题一:在进行网址目录结构搜索的过程中,出现Auxiliary failed错误

解决一:发现是kali太久没用,网络出了问题,调整了网络后即可进行搜索

? ? ? ?这次实验做的是信息搜集与漏洞扫描,通过参考学姐的博客完成。通过本次实验,我掌握了各种对主机、端口、操作系统、网络服务进行扫描、信息搜集的方法,也使我对信息的分析方法有了一定的了解,收获很大,但自己仍存在很多不足,今后会更加努力地进行学习、实践。

2019-2020-2 网络对抗技术 20175217 Exp5 信息搜集与漏洞扫描

原文:https://www.cnblogs.com/wyf20175217/p/12732346.html