site:edu.cn filetype:xls 信息安全

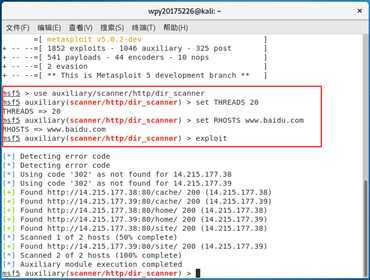

msfconsole

use auxiliary/scanner/http/dir_scanner

set THREADS 20

set RHOSTS www.baidu.com

exploit

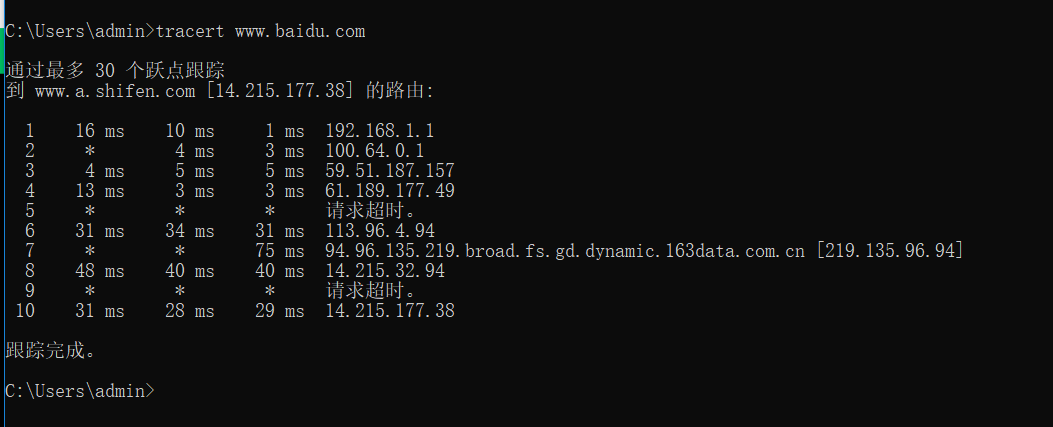

在kali中输入命令traceroute www.baidu.com

不过由于虚拟机的连接方式,无法反向NAT将消息路由传递回来,所以显示都是*号

回到主机下输入命令tracert www.baidu.com

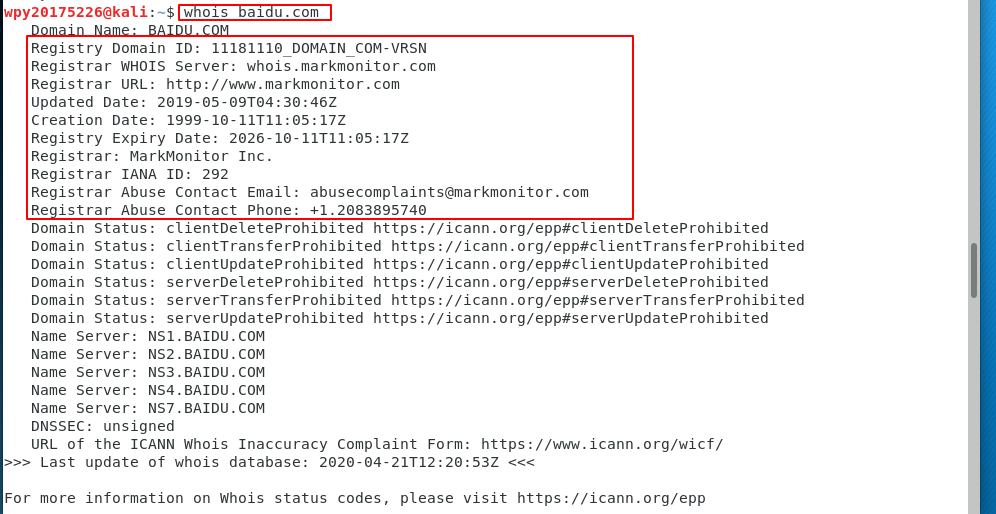

whois baidu.com(此处查询试需要去掉www的前缀)可以查到注册人姓名、组织等注册信息

使用nslookup

nslookup baidu.com以得到DNS解析服务器保存的Cache的结果,但并不是一定准确的。

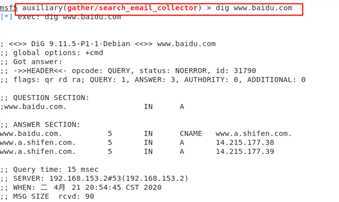

使用dig

dig gitee.com可以从官方DNS服务器上查询精确的结果。

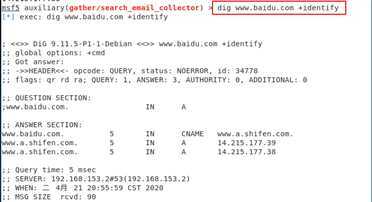

dig命令还有很多查询选项,可以在关键字前加前缀+进行标示

- +[no]search:使用 [不使用] 搜索列表或 resolv.conf 中的域伪指令(如果有的话)定义的搜索列表。缺省情况不使用搜索列表。

- +[no]trace:切换为待查询名称从根名称服务器开始的代理路径跟踪。缺省情况不使用跟踪。一旦启用跟踪,dig 使用迭代查询解析待查询名称。它将按照从根服务器的参照,显示来自每台使用解析查询的服务器的应答。

- +[no]identify:当启用 +short 选项时,显示 [或不显示] 提供应答的 IP 地址和端口号。

- +[no]stats:该查询选项设定显示统计信息:查询进行时,应答的大小等等。缺省显示查询统计信息。

+short再用+ifentify,可以看见提供应答的 IP 地址和端口号。

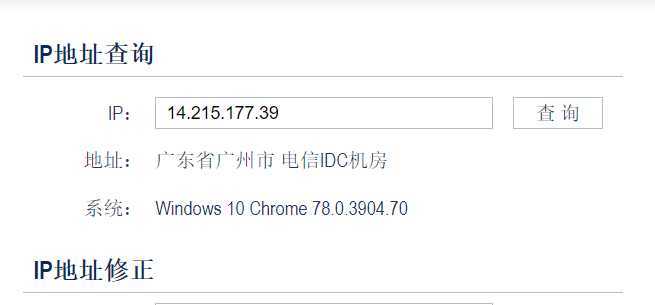

www.maxmind.com网站可以根据IP查询地理位置,输入之前ping到的百度的地址就可以查询

可以利用之前返回的IP地址,去纯真IP库里查

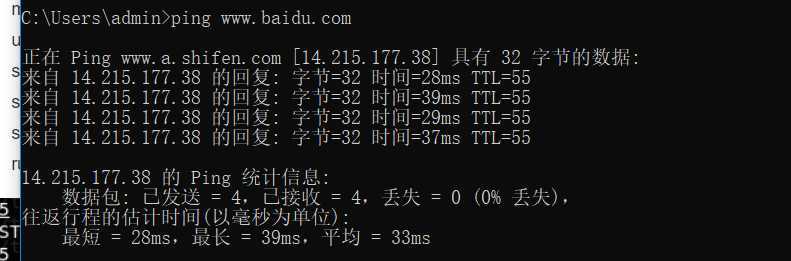

1.ping

ping www.baidu.com命令用发送ICMP报文的方法检测活跃主机

2.metasploit中的模块(此后对端口的扫描需要在root模式下进行)

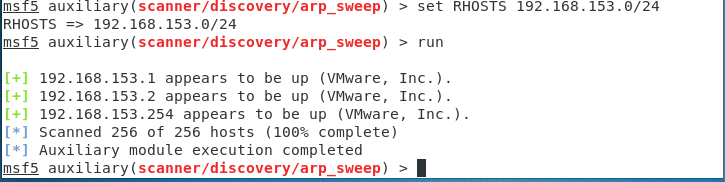

arp_sweep

msfconsole

use auxiliary/scanner/discovery/arp_sweep

set RHOSTS 192.168.153.0/24

set THREADS 50

run

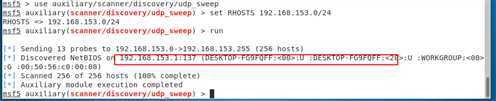

msfconsole

use auxiliary/scanner/discovery/udp_sweep

set RHOSTS 192.168.153.0/24

set THREADS 50

run

nmap相关参数如下:

-sS:TCP SYN扫描,可以穿透防火墙;

-sA:TCP ACK扫描。有时候由于防火墙会导致返回过滤/未过滤端口;

-sP:发送ICMP echo探测;

-sT:TCP connect扫描,最准确,但是很容易被IDS检测到,不推荐;

-sF/-sX/-sN:扫描特殊的标志位以避开设备或软件的监测;

-O:启用TCP/IP协议栈的指纹特征信息扫描以获取远程主机的操作系统信息;

-sV:获取开放服务的版本信息;

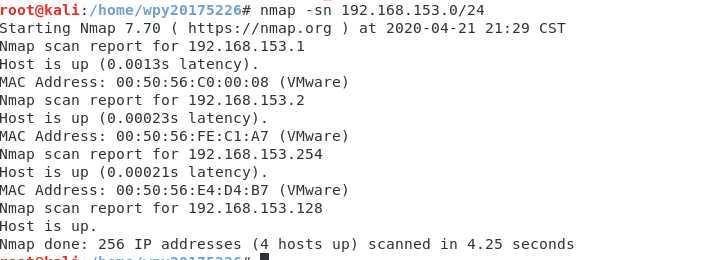

nmap -sn 192.168.153.0/24

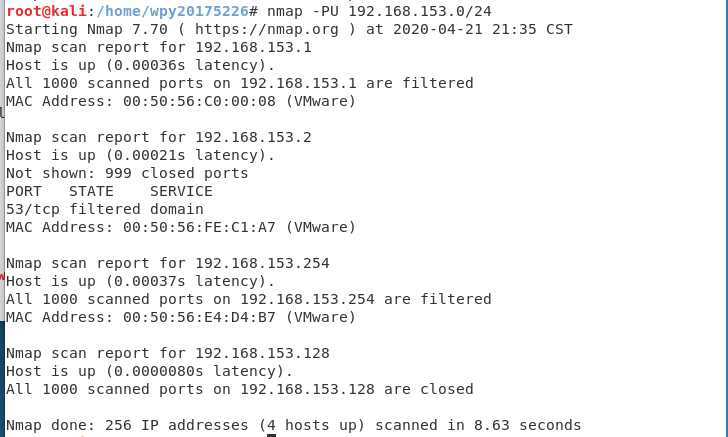

nmap -PU 192.168.153.0/24

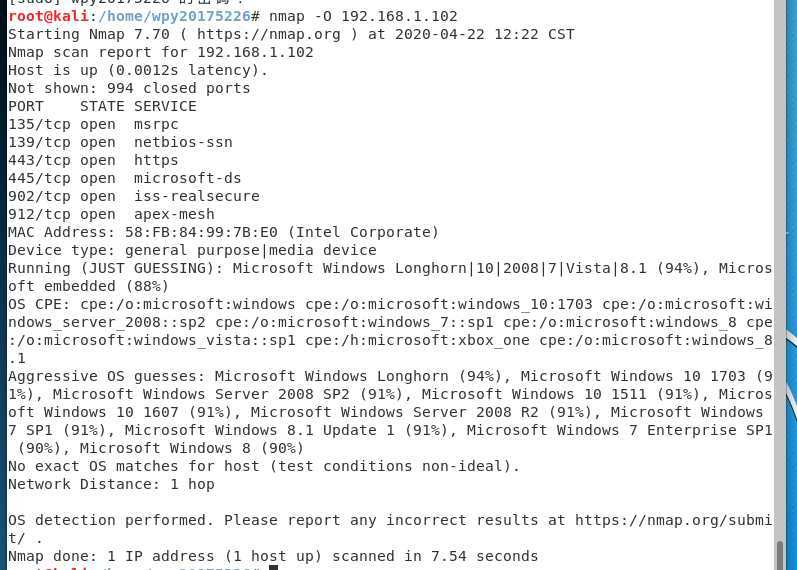

nmap -O

nmap -O 192.168.1.102

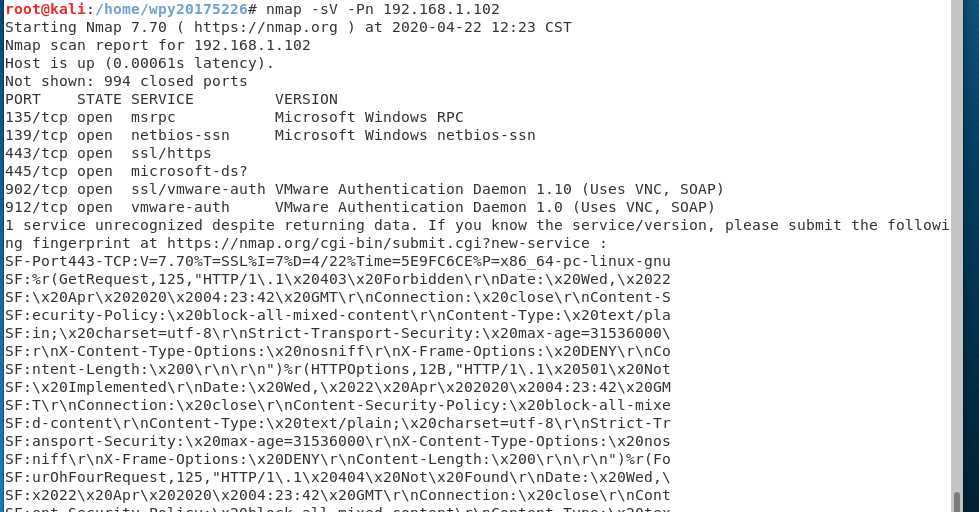

nmap -sV

nmap -sV -Pn 192.168.1.102,其中-Pn是在扫描之前,不发送ICMP echo请求测试目标

metasploit中有许多相关工具,大部分都在Scanner辅助模块,常以[service_name]_version(用以遍历主机,确定服务版本)和[service_name]_login(进行口令探测攻击)命名。

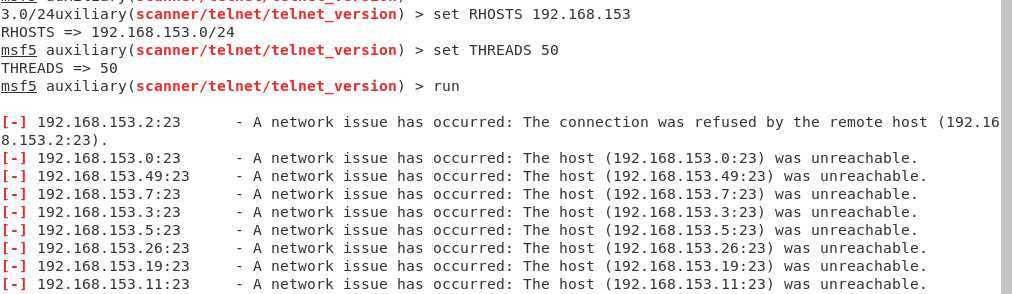

msfconsole

use auxiliary/scanner/telnet/telnet_version

set RHOSTS 192.168.153.0/24

run

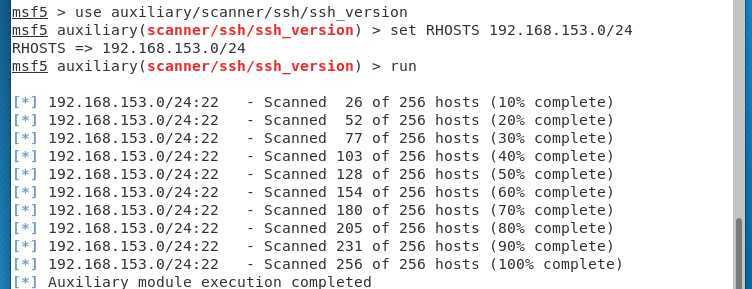

msfconsole

use auxiliary/scanner/ssh/ssh_version

set RHOSTS 192.168.153.0/24

run

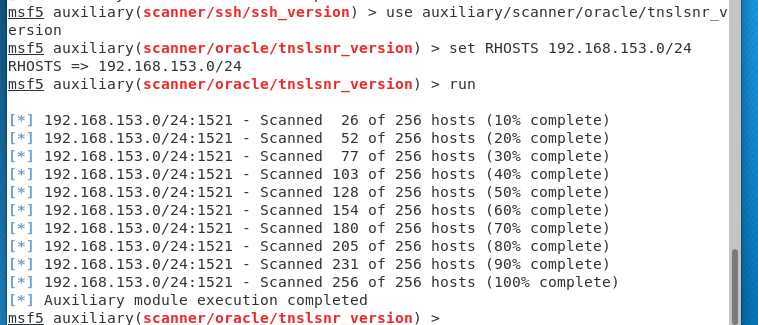

msfconsole

use auxiliary/scanner/oracle/tnslsnr_version

set RHOSTS 192.168.153.0/24

run

apt-get update

apt-get dist-upgrade

apt-get install openvas

openvas-setup

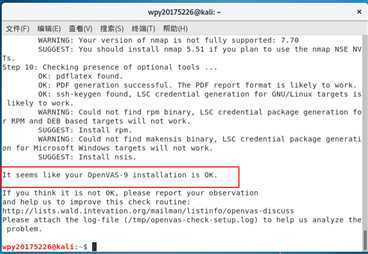

安装完成后,通过openvas-check-setup 检测安装是否成功,出现It seems like your OpenVAS-9 installation is OK 表示安装成功

若出现问题,则尝试一步一步按照FIX中给出的提示不断运行

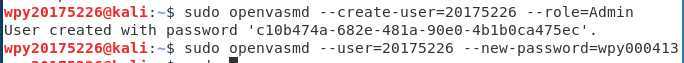

2.登录

代码新生成账户及密码

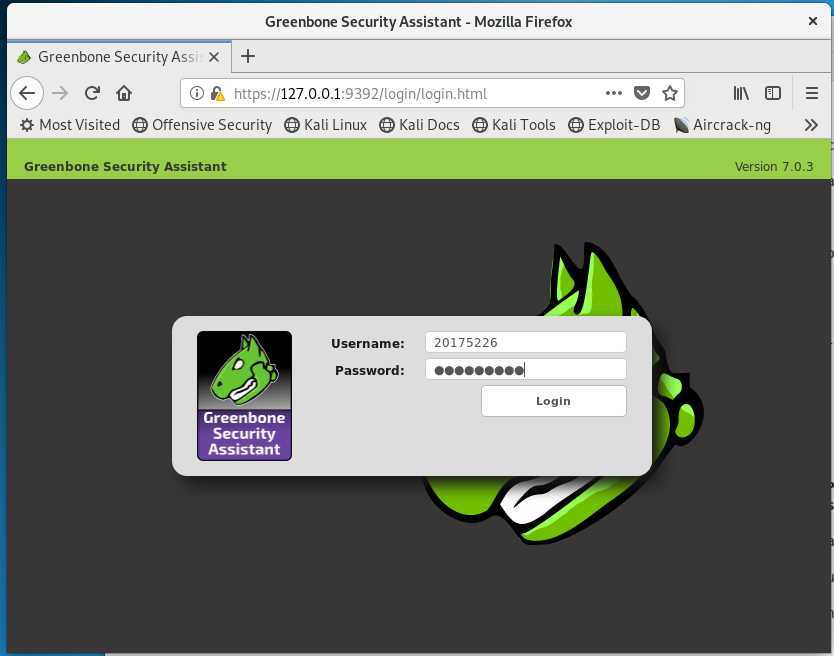

openvas-start启动OpenVAS,打开浏览器输入生成的地址https://127.0.0.1:9392

输入账号密码

3.开始扫描

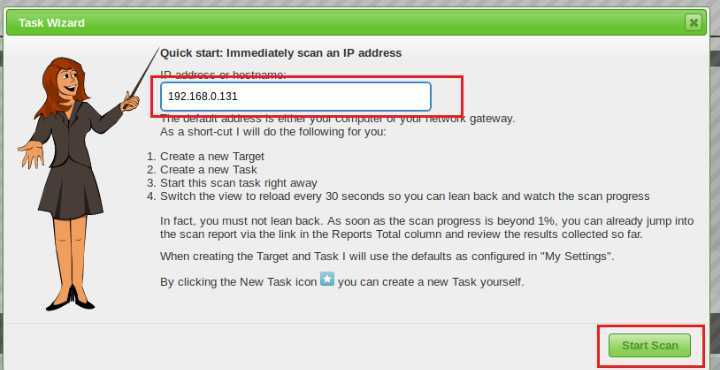

登录之后选择Scans、Tasks点击紫色烟花Task Wizard新建任务,输入要扫描的目标主机的IP地址,开始扫描(此处忘记截图了,就用了别人的图)

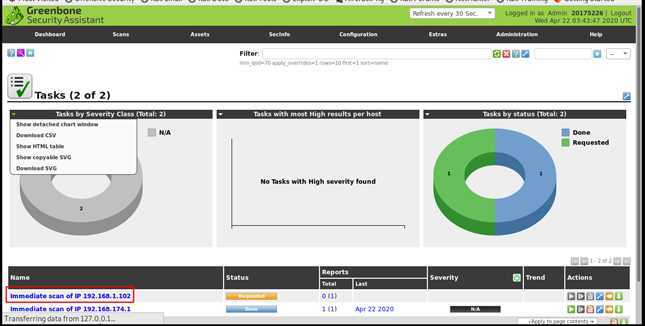

4.等待一段时间后,可以得到扫描完成的结果

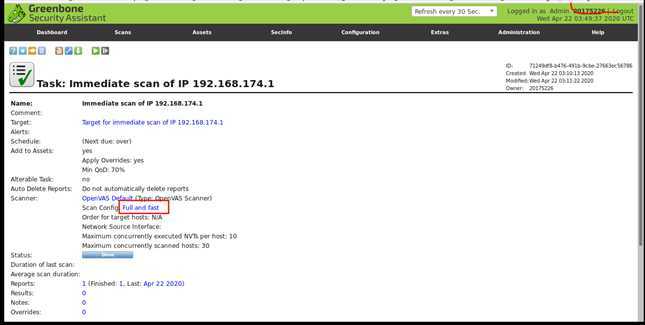

点击扫描完成后的结果中的IP地址,可以查看到扫描结果的详细信息

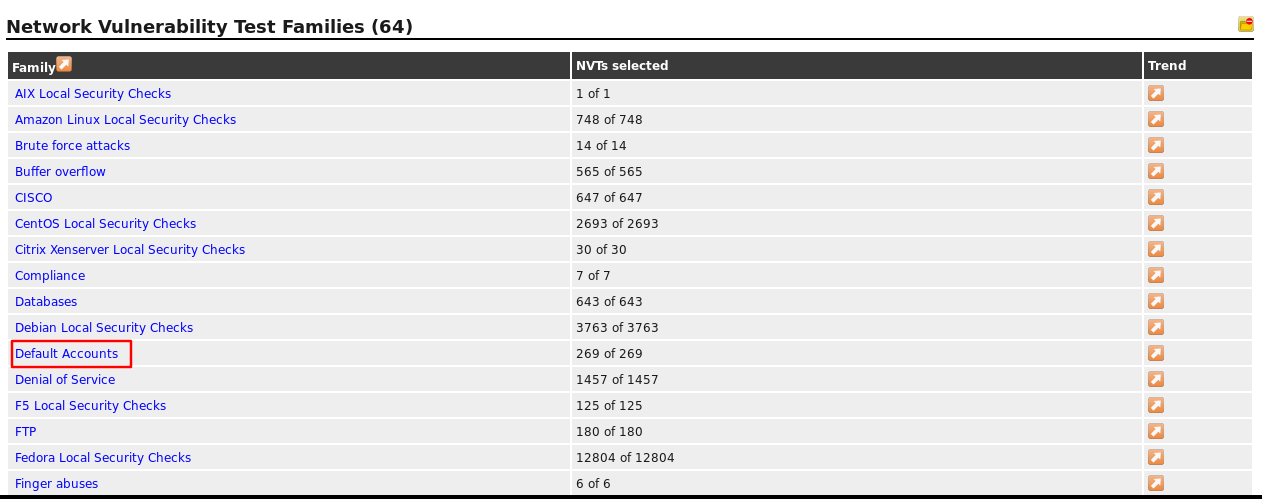

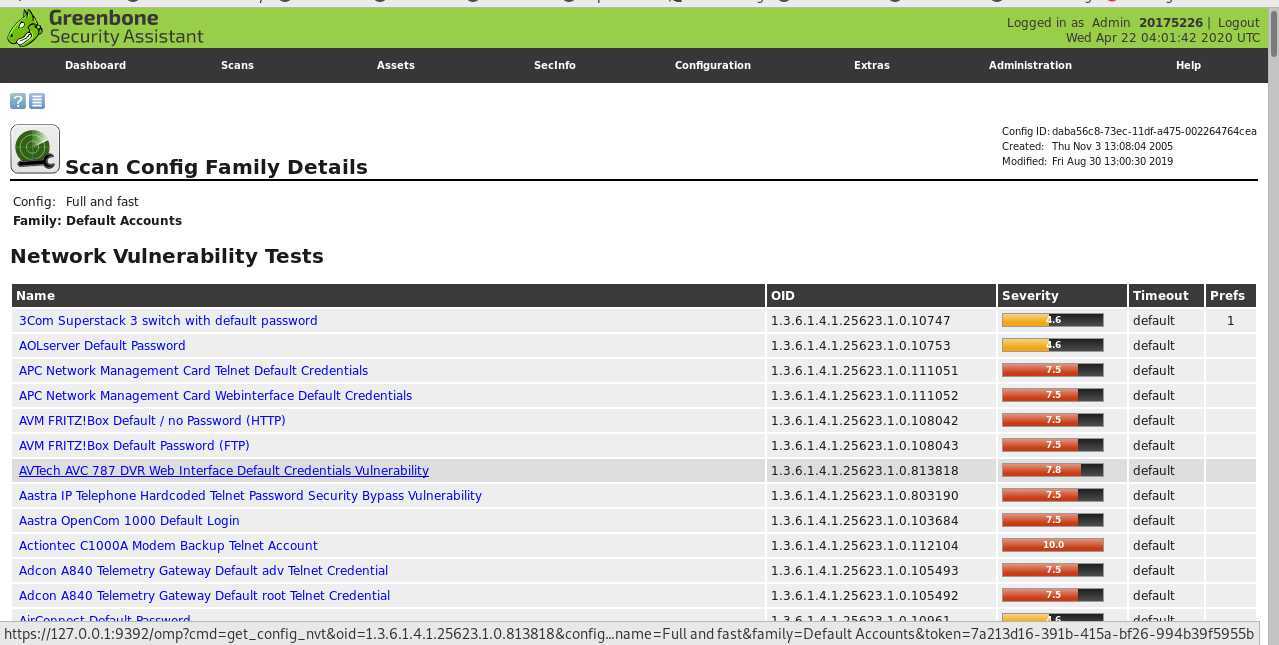

选择Full and fast 可以看到很多的漏洞族,选择一个漏洞族进行查看

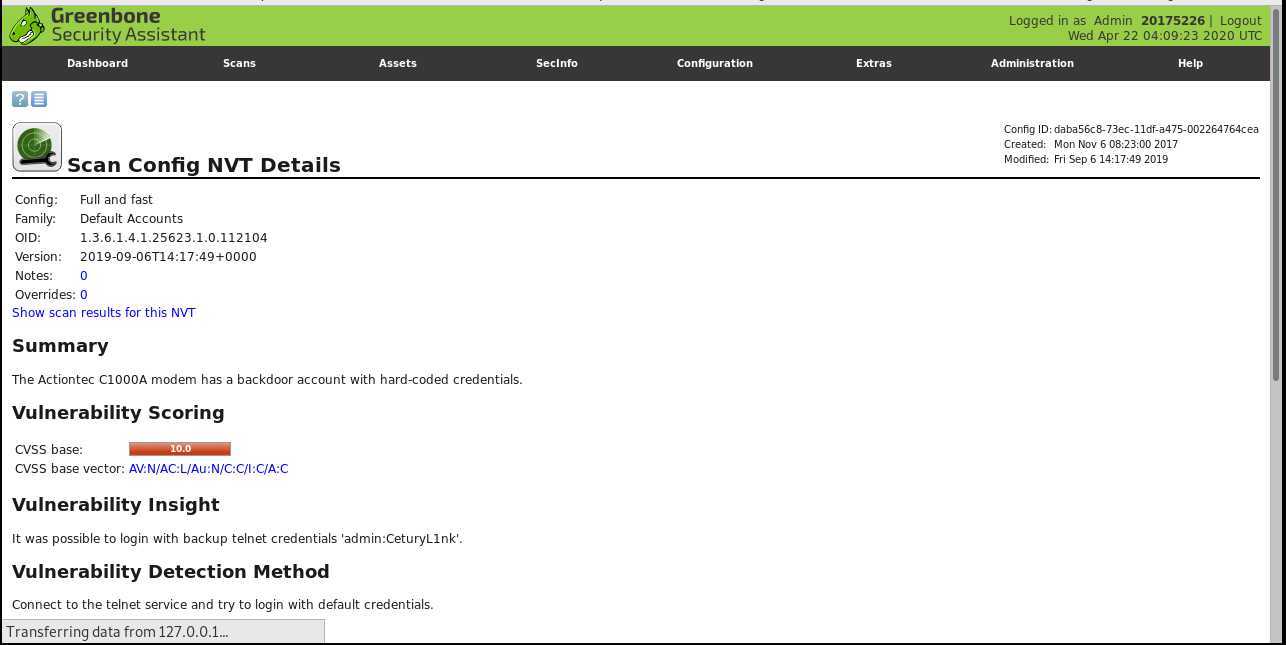

在漏洞族中在任意选择一个漏洞,可以查看漏洞的影响以及补救方法

(图没有截完整后面solution忘记截了)

2019-2020-2 20175226王鹏雲《网络对抗技术》Exp5 信息搜集与漏洞扫描

原文:https://www.cnblogs.com/20175226wpy/p/12752551.html