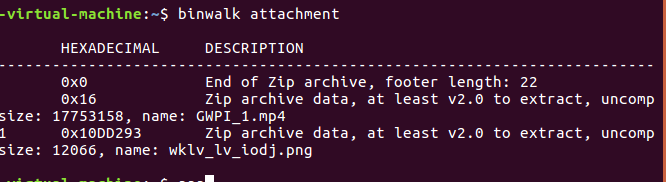

1、binwalk分离,word文档n多次base64,comEON_YOuAreSOSoS0great用密码解出加密的压缩包,摩斯音频音频摩斯解密就好。

1、ntfs工具一扫就出来了。

1、flag3.zip用ziperello爆出密码183792

2、doc文件的数字提示就是帧数,

..... ../... ./... ./... ../,敲击码,得到wllm

dXBfdXBfdXA=,base64解得up_up_up,2个组合能解开flag2.zip

3、用HxD打开jpg,搜索关键字swpu。

1、分析镜像:volatility -f memory.img imageinfo

查看进程:volatility -f memory.img --profile=Win2003SP1x86 pslist

查看之前运行过的进程: volatility -f memory.img --profile=Win2003SP1x86 userassist

提取explorer.exe进程:volatility -f memory.img --profile=Win2003SP1x86 memdump -p 1992 --dump-dir=./

扫QR code得到:

jfXvUoypb8p3zvmPks8kJ5Kt0vmEw0xUZyRGOicraY4=

加上给了key和vi(偏移量),aes decode,模式(ECB)。

题目描述:xx同学使用 hackcube 截获到了一段停车杆的遥控信息,你能还原这个原始信号吗?flag格式:flag{md5(得到的信号格式)}

hint1:参考:https://unicorn.360.com/hackcube/forum.php?mod=viewthread&tid=13&extra=page%3D1

hint2:试试波形分析吧!

选为波形dB(W),用au看到的地址码为:

FFFFFFFF0001

1、zip伪加密

2、title和图片都提示佛,与佛论禅。

1、图片藏了一个加密压缩包

2、压缩包是用弱口令加密的

3、

词频统计。

1、base64隐写

类似题:攻防世界base64stego

1、分析镜像:volatility -f mem.raw imageinfo

2、查看进程:volatility -f mem.raw pslist --profile=Win7SP1x86_23418

观察到的可疑进程:

提取notepad.exe进程试试:

volatility -f mem.raw --profile=Win7SP1x86_23418 memdump -p 3524 -D ./

得到3524.dmp,foremost分离,zip给加密了

既然用了画图工具,那就提取内存的图片:

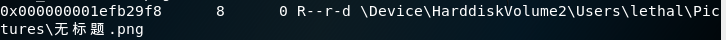

volatility -f mem.raw --profile=Win7SP1x86_23418 filescan | grep -E ‘jpg|png|jpeg|bmp|gif‘

发现有张无标题.png

无标题.png是windows画图工具默认的文件名,提取无标题.png:

volatility -f mem.raw --profile=Win7SP1x86_23418 dumpfiles -Q 0x000000001efb29f8 -n --dump-dir=./

1、用HxD打开,在结尾处发现base64,发现是RAR,(ps:转为hex的时候,要把02的空格改为00,不知道哪里出问题了-.-),save后rar却加密了,用pr打开mp4,准备逐帧查看,02:14,04:27,08:05,10:02处发现QR code

iwantplayctf。

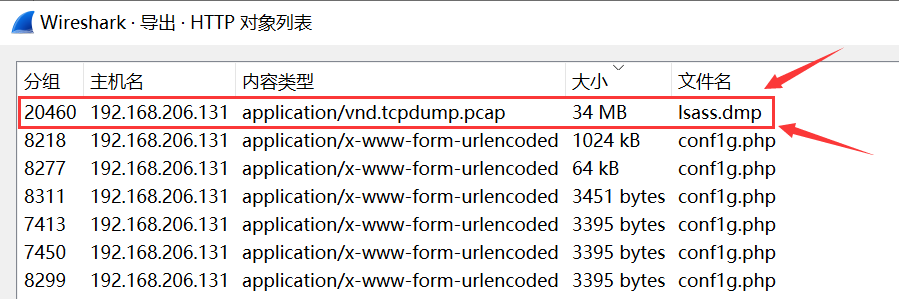

1、foremost命令分离出压缩包,加密。

2、用wireshark打开pcap,导出http对象

3、(win下一定先关了杀软)把lsass.dmp放到mimikatz.exe目录下,打开mimikatz.exe执行下列命令。

privilege::debug

sekurlsa::minidump lsass.dmp

sekurlsa::logonpasswords full

1、foremost分离png,得到2张一样的图片,blind watermark

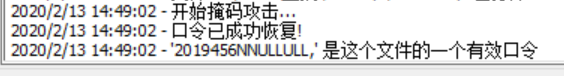

2、加密压缩包注释里提示:FLAG IN ((√2524921X85÷5+2)÷15-1794)+NNULLULL,7位数字+NNULLULL进行mask attack

3、对11.txt用脚本进行词频统计,hint.txt讲取前16位:etaonrhisdluygw

结合decode.txt,得到:QW8obWdlWT9pMkF-sd5REtRQSQWjVfXiE/WSFTajBtcw=,解完是这样的啊,但...

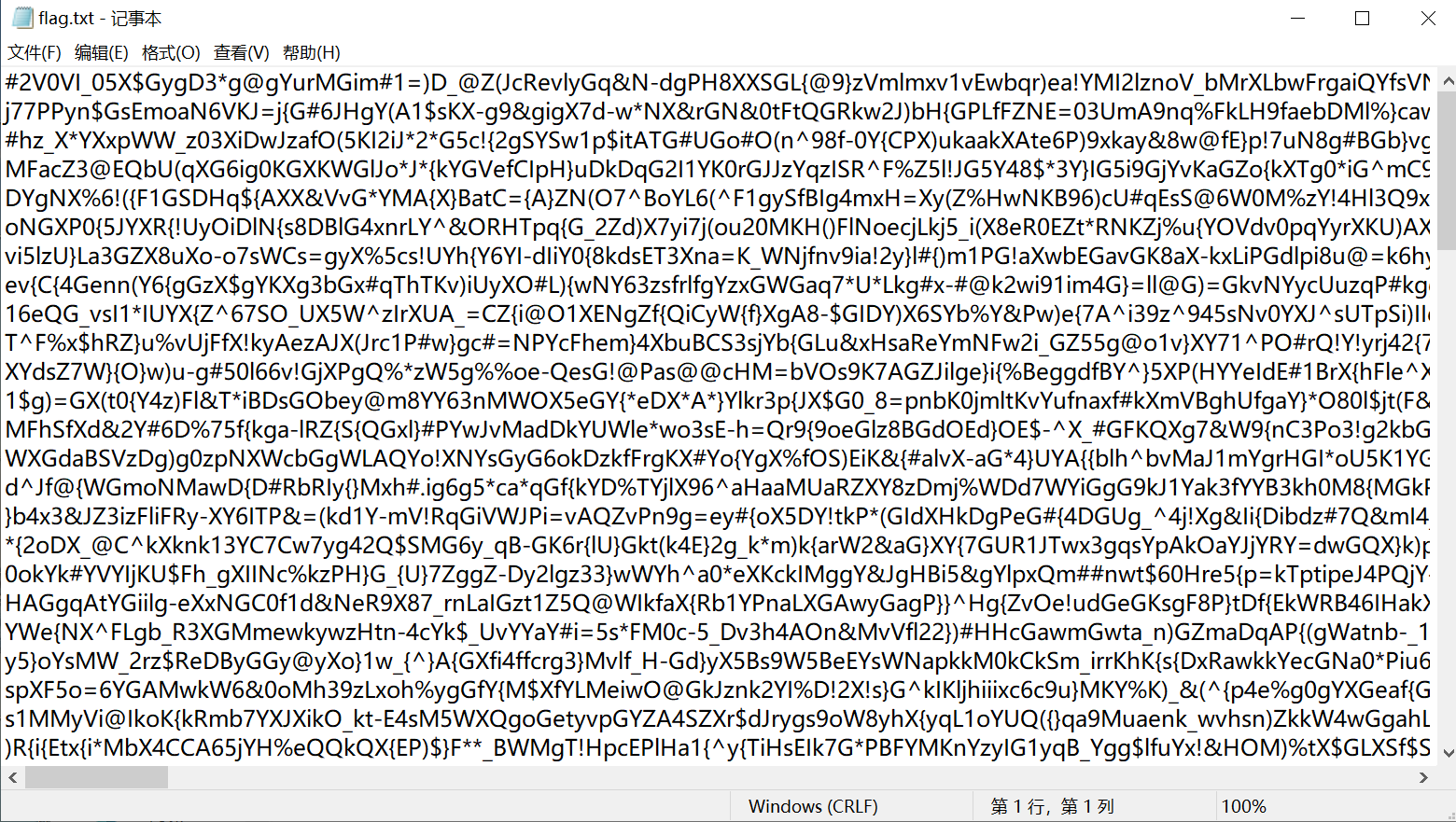

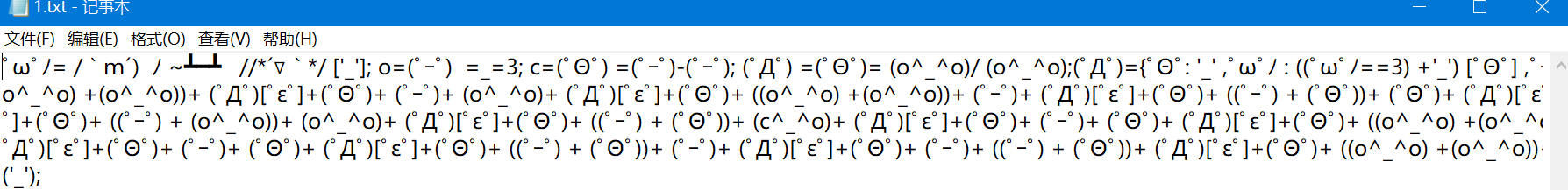

1、foremost得到一个文本

2、

aaencode decode,https://www.qtool.net/decode

1、QR code2个角用win自带的3D画图工具补全

2、base32 decode

1、补全gif文件头GIF89A(47 49 46 38 39 61)

2、base64 decode

1、同样是补全gif头

1、用HxD打开后,发现是png,假的QR code,结果flag在HxD最后

1、foremost分离xls,扒拉了几下文件,在某个文件中有flag.txt

1、foremost分离jpg,doc里放了QR code

1、ook deocde

1、HxD打开,搜索keyword:ctf

1、这个png在windows下可以打开,但在linux下打不开,猜测图片宽高被改了

crc32校验用了之前能用的脚本运行不出结果

然后先试改宽,图片变了

改高图片基本不变,就不断改高的值

1、题目名称,哈哈哈,keyboard cipher

EWAZX RTY TGB IJN IO KL

1、题目名称很明显,caesar decode

1、Morse decode,不知道最后一个b为什么不用

1、一大串的16进制,先2个一组分开,脚本:

s = "d4e8e1f4a0f7e1f3a0e6e1f3f4a1a0d4e8e5a0e6ece1e7a0e9f3baa0c4c4c3d4c6fbb9b2b2e1e2b9b9b7b4e1b4b7e3e4b3b2b2e3e6b4b3e2b5b0b6b1b0e6e1e5e1b5fd"

a = ""

for i in range(0,len(s),2):

a = a+"0x"

a += s[i:i+2]

a += ","

print(a)

2、再用脚本转ascii,一堆乱码,然后ascii的范围在0~127,这些16进制全都超过了127

都减去128(0x80),转ascii,小脚本:

a=[0xd4,0xe8,0xe1,0xf4,0xa0,0xf7,0xe1,0xf3,0xa0,0xe6,0xe1,0xf3,0xf4,0xa1,0xa0,0xd4,0xe8,0xe5,0xa0,0xe6,0xec,0xe1,0xe7,0xa0,0xe9,0xf3,0xba,0xa0,0xc4,0xc4,0xc3,0xd4,0xc6,0xfb,0xb9,0xb2,0xb2,0xe1,0xe2,0xb9,0xb9,0xb7,0xb4,0xe1,0xb4,0xb7,0xe3,0xe4,0xb3,0xb2,0xb2,0xe3,0xe6,0xb4,0xb3,0xe2,0xb5,0xb0,0xb6,0xb1,0xb0,0xe6,0xe1,0xe5,0xe1,0xb5,0xfd]

for i in a:

print(chr(i-0x80), end="")

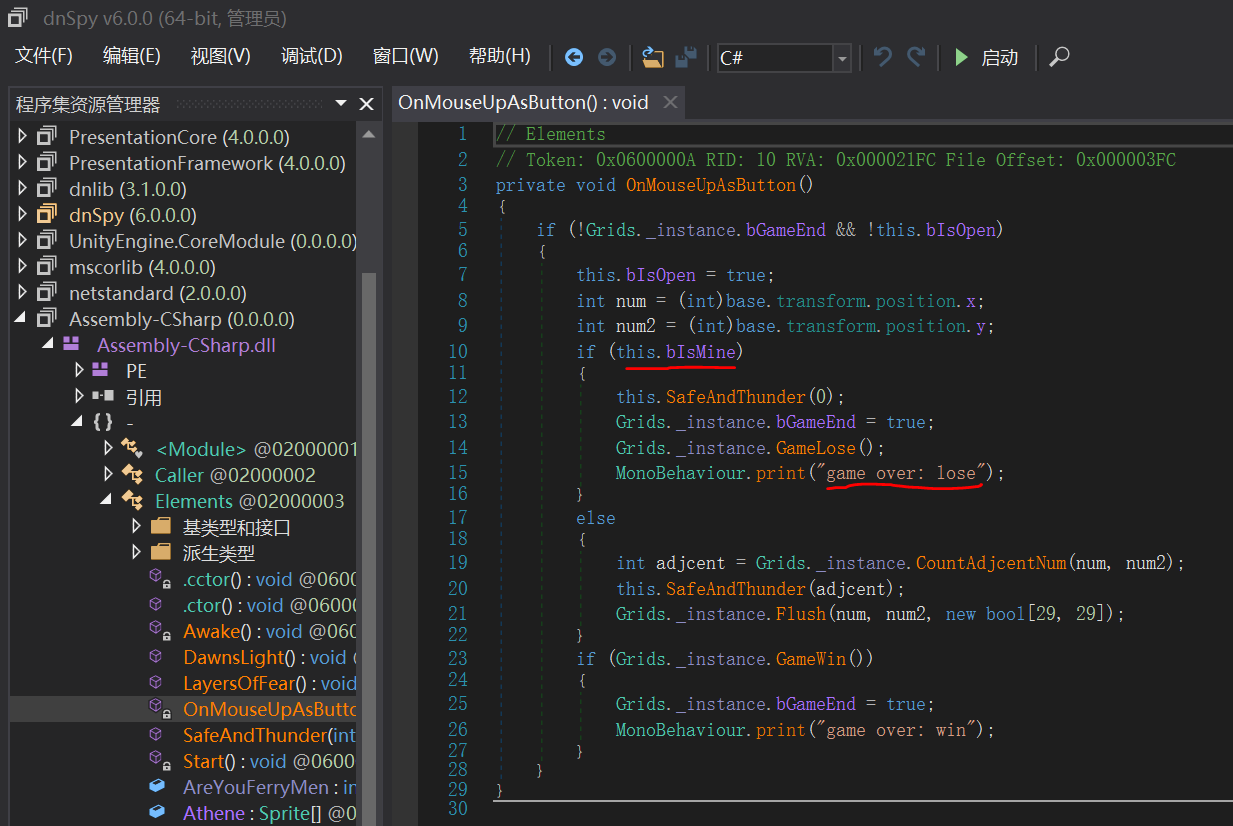

1、打开文件是Unity3D mine sweeping game,纯玩肯定是不行

用DnSpy去反编译exe,将Mine Sweeping_Data\Managed\Assembly-CSharp.dll拖入工具,找每次点击鼠标的函数

将游戏over的条件改为false,踩雷的话游戏都会继续,编译->保存

填到最后几个格子的时候,出现QR code

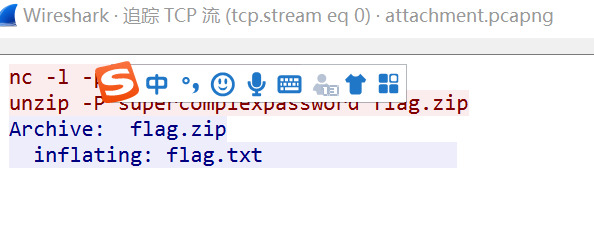

1、全是tcp protocol,流0发现信息

2、流1有PK,save

1、都有DNS、TCP、TLS、ICMP流

在ICMP流有html,过滤ICMP

base64 decode

题目描述:截获了一台电动车的钥匙发出的锁车信号,3分钟之内,我要获得它地址位的全部信息。flag内容二进制表示即可。

1、拖入au,放大wave forms后,短波为0,长波为0,整理后:

0 0111010010101010011000100 0111010010101010011000100

中间 地址位的20个bit:01110100101010100110

参考链接:https://www.freebuf.com/articles/wireless/191534.html

1、在html中看到:

ON2WG5DGPNUECSDBNBQV6RTBNMZV6RRRMFTX2===

base32 decode,得 fake flag:suctf{hAHaha_Fak3_F1ag}

2、png拉到stegsolve,发现

U2FsdGVkX1+zHjSBeYPtWQVSwXzcVFZLu6Qm0To/KeuHg8vKAxFrVQ==

base64解完是乱码,TripleDES decode(fake flag as key)

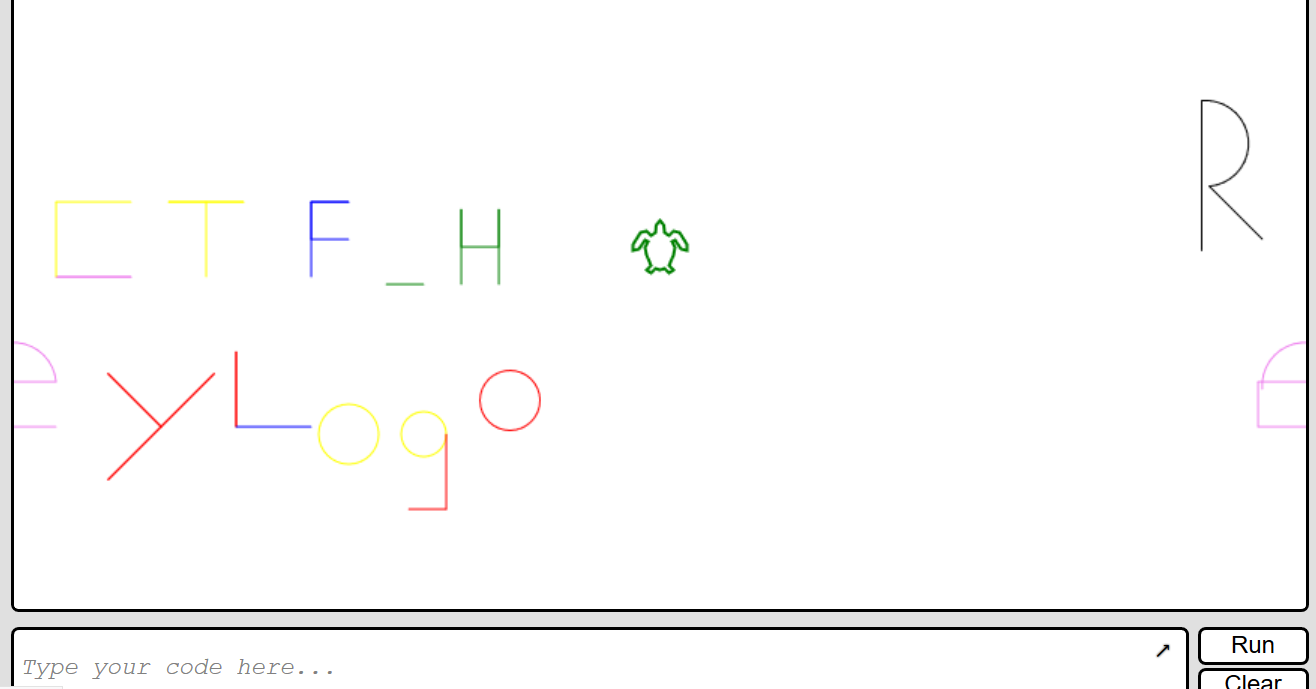

1、找了logo编译器,着实玩不来

https://www.calormen.com/jslogo/,害,在线运行一哈

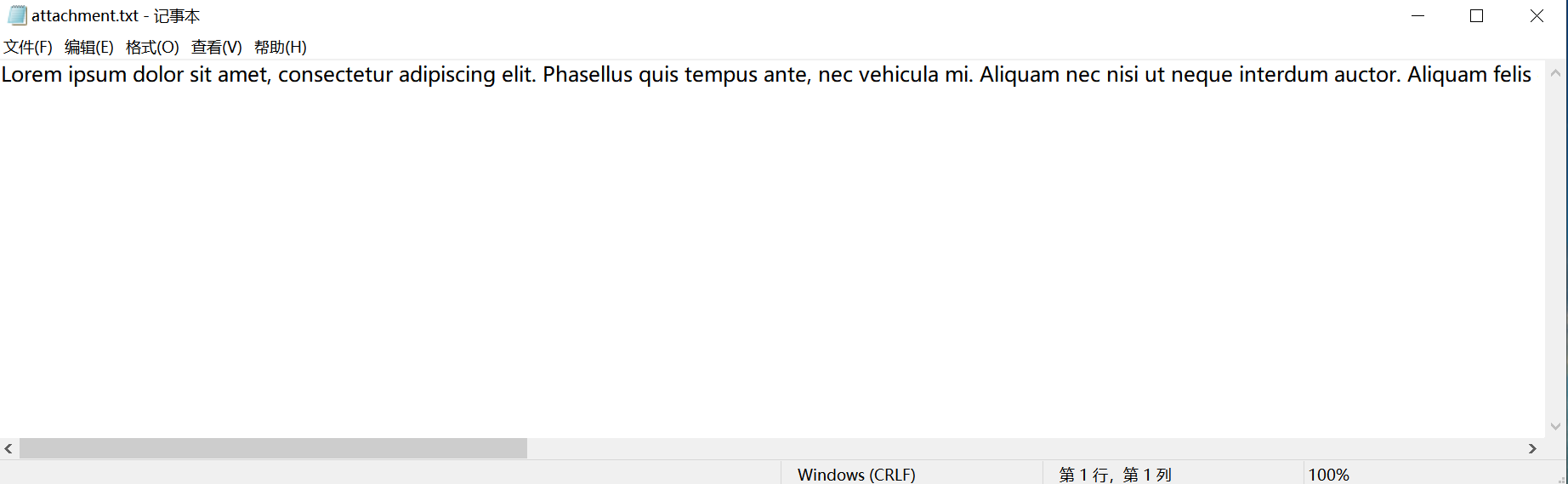

题目:D公司正在调查一起内部数据泄露事件,锁定嫌疑人小明,取证人员从小明手机中获取了一张图片引起了怀疑。这是一道送分题,提示已经在题目里,日常违规审计中频次有时候非常重要。

1、jpg,在属性发现备注,foremost分离出加密的zip

2、

词频分析即可。(这题比赛的时候好像每个人拿的文件不一样,emm,运行出来的提交不上

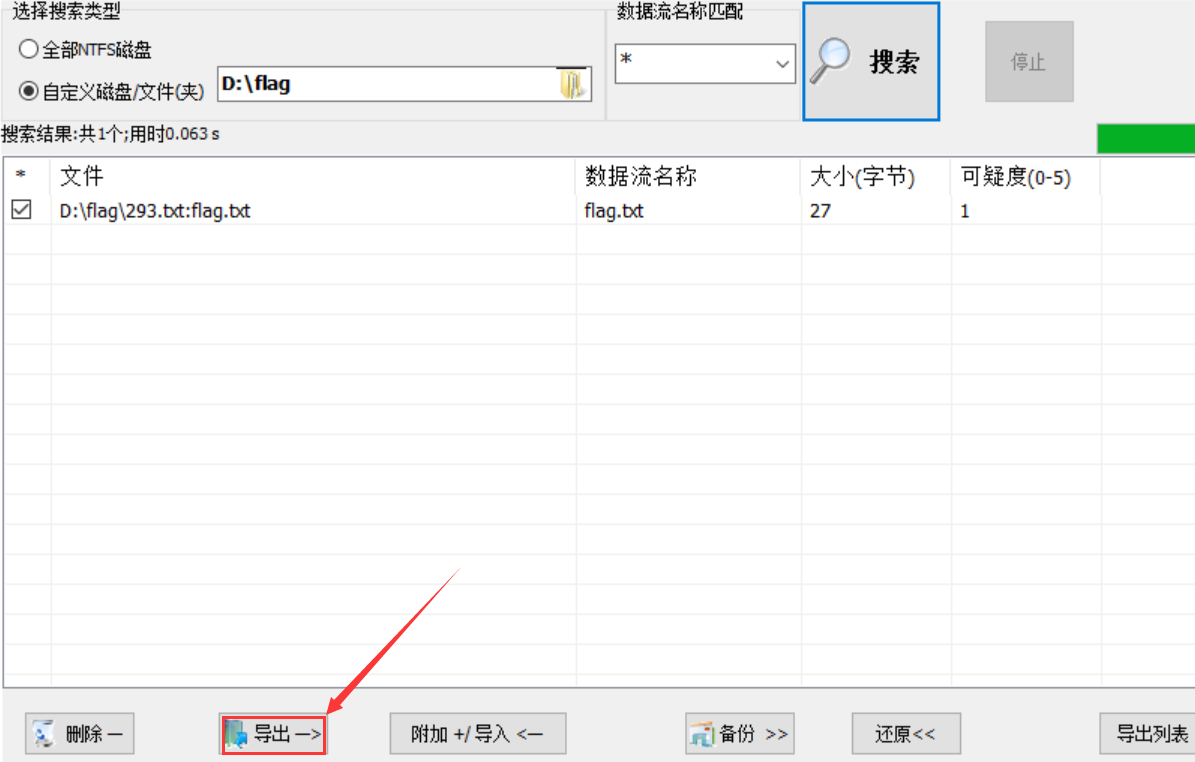

1、题目hint了NTFS流隐写,也打开下zip,500个txt

1、base64隐写

1、文件->导出http对象,发现secret.zip,伪加密

swp放到linux是一个隐藏文件(ls -a,swp文件确实存在),linux下非正常退出vi编辑文本后会自动生成.swp文件

使用vim -r 文件名 恢复flag文件

pwd.txt

aaencode解密

welcom3!;

@#$%^&%%$)

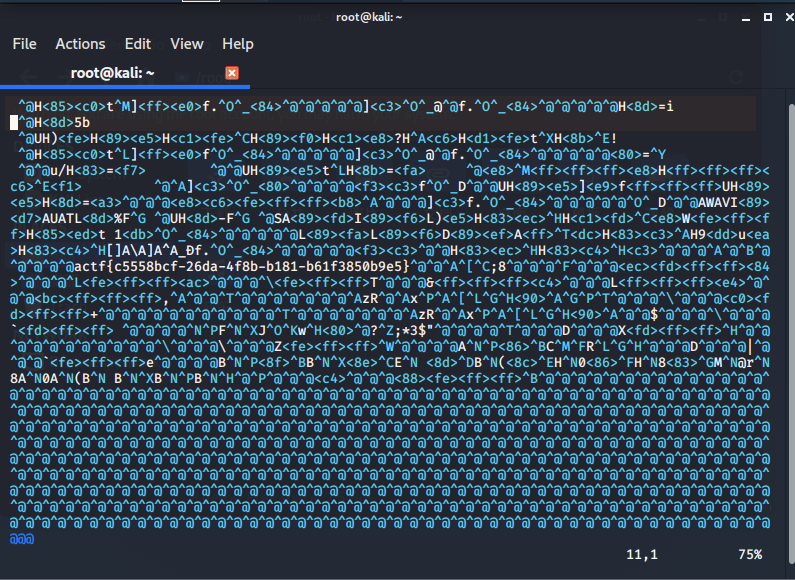

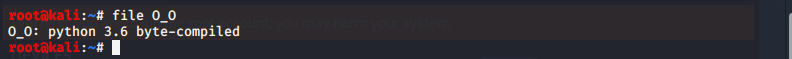

O_O

再看题目:剑龙(Stegosaurus),stegosaurus隐写

python stegosaurus.py -x O_O.pyc

补充:hh.jpg是steghide隐写,(key为之前的aaencode解密)

steghide extract -sf hh.jpg

得到:

U2FsdGVkX1/7KeHVl5984OsGUVSanPfPednHpK9lKvp0kdrxO4Tj/Q==

des解密,得到:

think about stegosaurus

题目描述:

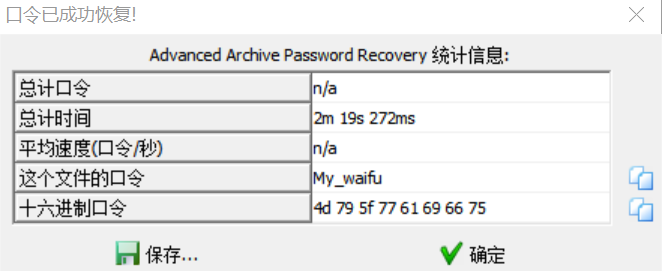

One day,you and your otaku friend went to the comic expo together and he had a car accident right beside you.Before he died,he gave you a USB hard disk which contained this zip.Please find out his last wish.

提示:The txt is GBK encoding.

1、zip伪加密、word隐写、明文攻击

png图片,用stegsolve工具或zsteg都可

2、zsteg flag.png

1、盲水印

python decode.py --original huyao.png --image stillhuyao.png --result fl.png

00110001001

10010001100

11001101000

01101010011

01100011011

100111000

bin转hex,再转ascii。

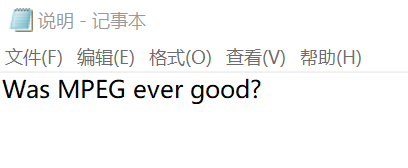

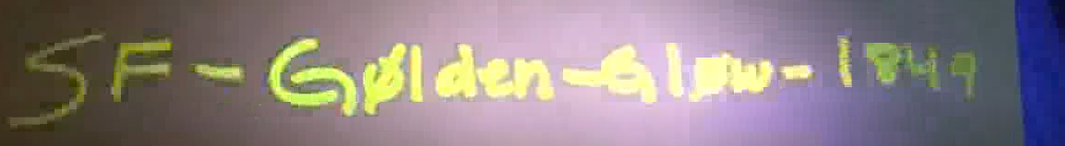

1、根据mpeg文件头:000001BA,提取出bin文件中的mpeg

SF-G0lden-Gl0w-1849

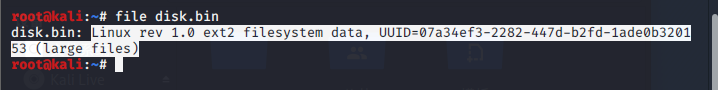

2、利用file disk.bin查看文件类型

disk.bin是一个ext2的文件系统

挂载disk.bin文件系统

mount disk.bin /mnt/

wrong fs type, bad option, bad superblock on /dev/loop0, missing codepage or helper program, or other error.

错误的fs类型,错误的选项,/ dev / loop0上的超级块错误,缺少代码页或帮助程序,或其他错误。

就是文件系统中的超级块被损坏,

提取文件系统中的8193块的备份超级块(超级块占用1K的空间)

dd if=disk.bin of=sb.bin bs=1024 skip=8193 count=1

将备份超级块放入损坏的超级块:

dd if=sb.bin of=disk.bin bs=1024 conv=notrunc seek=1

利用binwalk命令分离disk.bin。

1、

MPLRVFFCZEYOUJFJKYBXGZVDGQAURKXZOLKOLVTUFBLRNJESQITWAHXNSIJXPNMPLSHCJBTYHZEALOGVIAAISSPLFHLFSWFEHJNCRWHTINSMAMBVEXPZIZ

(这个在py3可以)

2、找来网上的脚本运行:

http://www.practicalcryptography.com/cryptanalysis/text-characterisation/quadgrams/

http://www.practicalcryptography.com/cryptanalysis/stochastic-searching/cryptanalysis-autokey-cipher/

参考链接:https://ctf-wiki.github.io/ctf-wiki/crypto/classical/polyalphabetic-zh/#_13

题目描述:

xman最强王者开始了,拿到通行证,开始你的王者之路。

XMan通行证flag格式:xman{.*}

hint:这是个签到题;

hint:base64解码

进行栅栏密码加密

使用凯撒密码进行解密

1、base64解码,得到:

kanbbrgghjl{zb____}vtlaln

2、栅栏密码加密(http://www.atoolbox.net/Tool.php?Id=777)

kzna{blnl_abj_lbh_trg_vg}

3、凯撒解密。

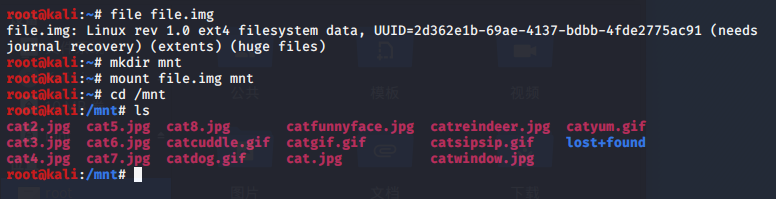

1、挂载img镜像文件

2、打开mnt是几张jpg和gif的猫图,然而没东西了。

3、这个是ext4文件系统,在linux下,使用extundelete命令恢复被删除的目录或文件:

extundelete file.img --restore-all

最后卸载挂载的文件

umount mnt

1、用Audacity打开wav,看频谱图。

题目描述:

This fle seems to be too large given how much text it

contains, but I can find zero evidence of the flag. Maybe you‘ll have better luck than me?

1、

一开始以为是词频分析,看题目描述,文件大小的话,有1.9k。

看了wp才知道是零宽度字符隐写,然后题目也有hint。

用在线工具https://330k.github.io/misc_tools/unicode_steganography.html

参考wp:

https://www.tdpain.net/progpilot/nc2020/zero/

https://razvioverflow.github.io/ctfwriteups/UTCTF2020/

1、jpeg打不开,用HxD搜索关键字flag。

或者用strings或cat命令都可。

1、zip伪加密

2、补全png文件头

3、hex转ascii。

1、在linux下打不开,高被改了。

1、jpg图片,HxD搜索关键字BJD。或者strings...

1、jpg图片,对比其他jpg格式,发现中间有段字符,离远点好看。

1、foremost命令分离jpg图片

2、file命令或HxD查看文件类型,改后缀为.avi,用pr打开,一个4张二维码

3、hex转ascii。

1、jpg图片属性,新与佛论禅解密,得到:

gemlovecom

2、outguess隐写:

outguess -k "gemlove" -r sheng_huo_zhao_zhao.jpg 1.txt

1、在boki.jpg中发现zip,用binwalk命令分离

2、暴力破解后得到:

WVRKc2MySkhWbmxqV0Zac1dsYzBQUT09

3、base64 decode后得到:

killerqueen

4、jljy.jpg,outguess隐写

outguess -k "killerqueen" -r jljy.jpg out.txt

77637466323032307b746831735f31735f405f7064665f616e645f7930755f63616e5f7573655f70686f7430736830707d

hex转ascii。

1、在jpg图片属性里发现盲文,用在线解密:https://www.qqxiuzi.cn/bianma/wenbenjiami.php?s=mangwen

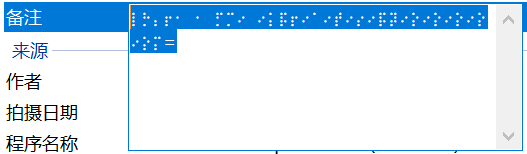

1、wav打开听都是电话音,用dtmf2num.exe可以破解

999*666*88*2*777*33*6*999*4*444*777*555*333*777*444*33*66*3*7777

2、到这儿,我连赛后的wp都没看懂(原因就是我我手机英文9键没打开)

手机英文9键解密,直接对着输数字就行

得到:

youaremygirlfriends

1、用file命令得知是zip,改后缀后解压失败,用winrar自带的修复工具也8行

发现zip文件尾被放在了开头(或者对zip熟悉的话,直接看开头是50 4B 05 06),zip伪加密

2、用windows自带画图工具补全3个定位点,得到:

?flag{this_is_not_flag}三曳所諳陀怯耶南夜缽得醯怯勝數不知喝盧瑟侄盡遠故隸怯薩不娑羯涅冥伊盧耶諳提度奢道盧冥以朋罰所即栗諳蒙集皤夷夜集諳利顛呐寫無怯依奢竟#¥#%E68BBFE4BD9BE68B89E6A0BCE79A84E5A7BFE58ABFE59CA8E69C80E5908E32333333||254333254242254338254342254231254338254345254432254238254643254236254145254239254441254437254234254232254131254236254245253244253244254343254438254330254341254336254435...sadwq#asdsadasf faf\(use\)dasdasdafafa_\(ba##se64\)

与佛论禅解密,得到:

说了这不是佛拉格,你还来转?给爷爪巴

base16decode,得到:

拿佛拉格的姿势在最后2333

后面一串hex转ascii(发现这个base16解出来也是一样的),得到:

%C3%BB%C8%CB%B1%C8%CE%D2%B8%FC%B6%AE%B9%DA%D7%B4%B2%A1%B6%BE%2D%2D%CC%D8%C0%CA%C6%D5

urldecode(编码为gb2312),得到:

没人比我更懂冠状病毒--特朗普

整段最后提示use base64

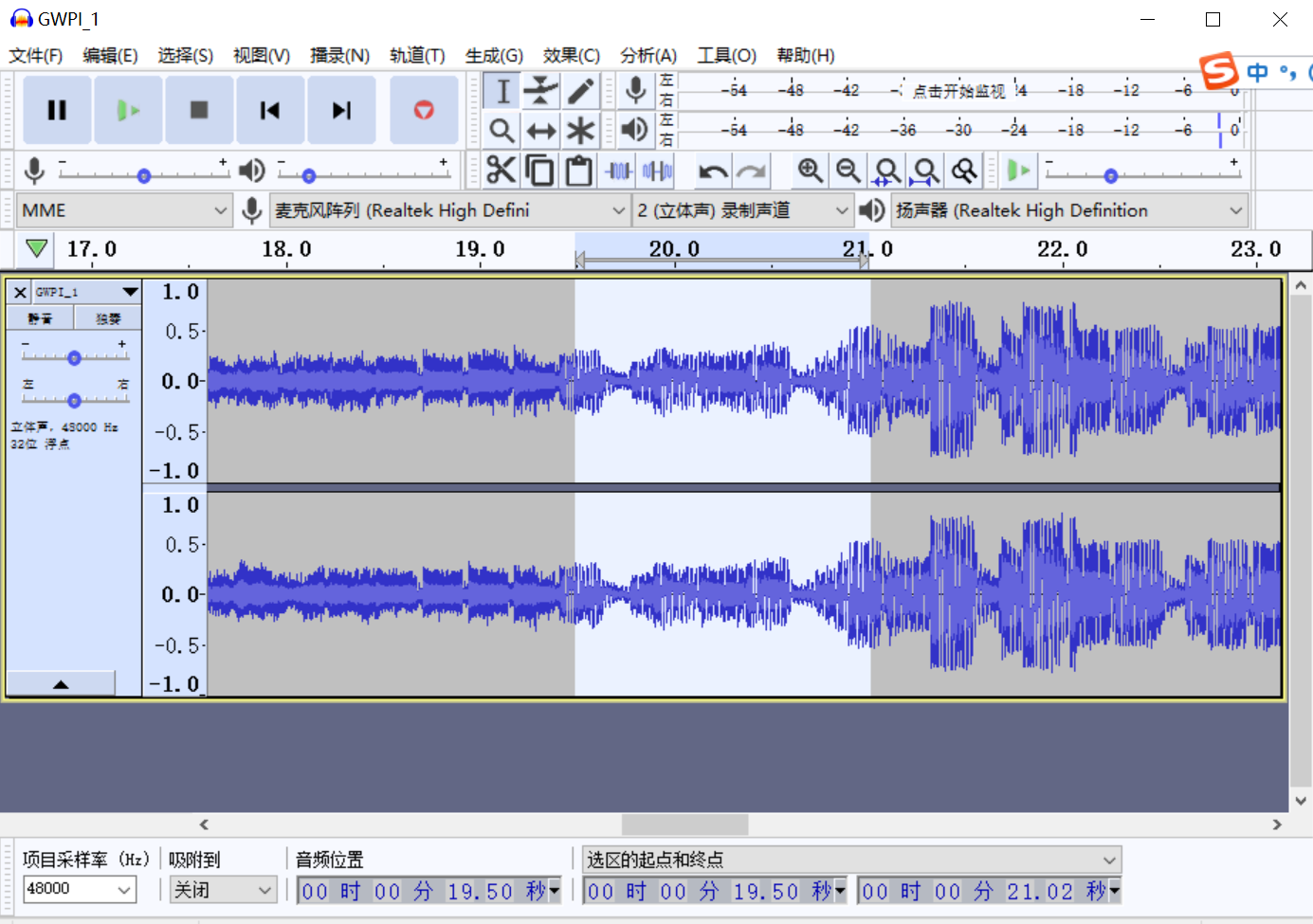

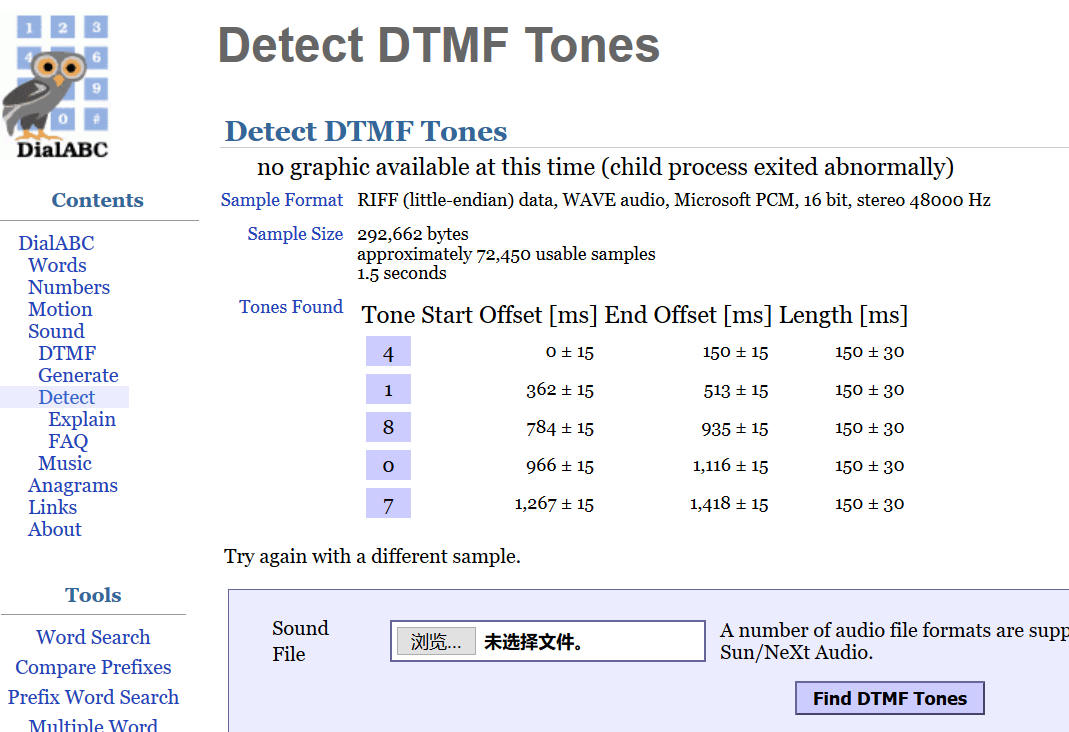

3、GWPI_1.mp4

能听到2处电话音,视频转wav音频后,

但是我用dtmf2num.exe解这段是44807

第二段整不出来,这玩意太难了。

原文:https://www.cnblogs.com/wrnan/p/12811009.html