高级和中级类似,生成 token 的逻辑在额外的 js 文件中。和中级不同的是,这里的 JS 经过了混淆,就显得很混乱。

而 http://deobfuscatejavascript.com中提供的功能是,把混淆后的代码转成人类能看懂一些 js 代码。

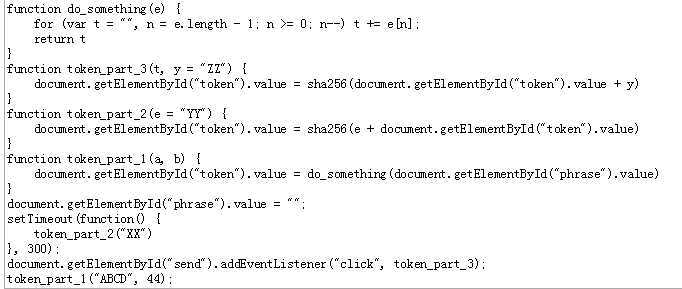

其中关键的部分是这里:

这里生成 token 的步骤是:

1、执行token_part_1("ABCD", 44)

2、执行token_part_2("XX")(原本是延迟 300ms执行的那个)

3、点击按钮的时候执行 token_part_3

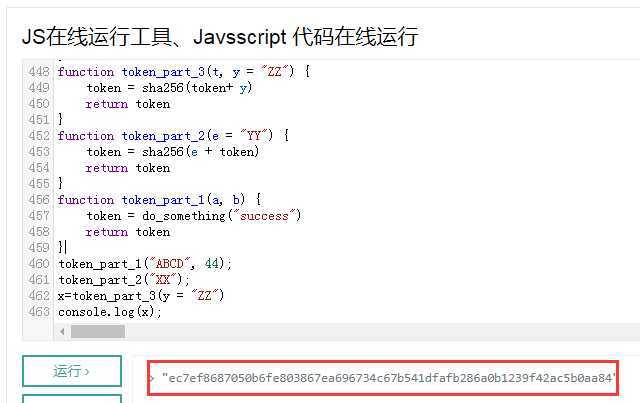

这里我还是将js代码编辑后在线执行一下,得出token值:ec7ef8687050b6fe803867ea696734c67b541dfafb286a0b1239f42ac5b0aa84

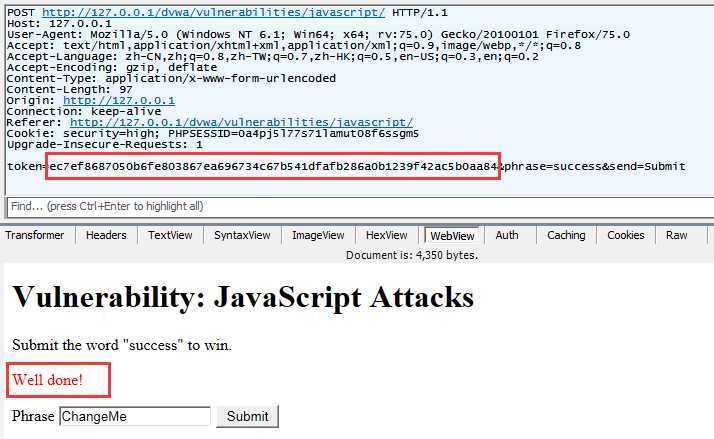

最后将token值带入请求中,返回成功。

参考:https://www.cnblogs.com/jojo-feed/p/10206443.html

DVWA-14.3 JavaScript(JS攻击)-High-JS混淆逆向

原文:https://www.cnblogs.com/zhengna/p/12795030.html