一、实验目标

二、实验过程

(一)简单应用SET工具建立冒名网站

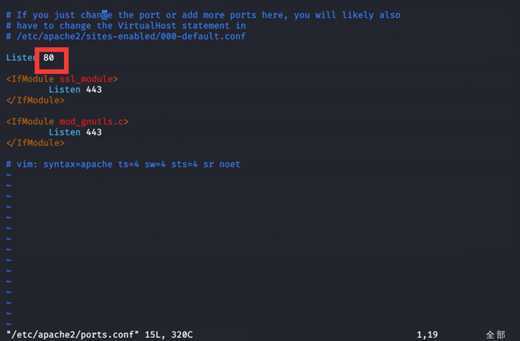

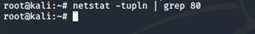

1.Apache设置

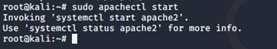

2.配置SET工具

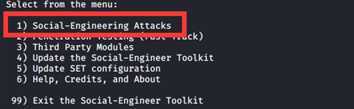

输入【1】选择 Social-Engineering Attacks 社会学攻击。

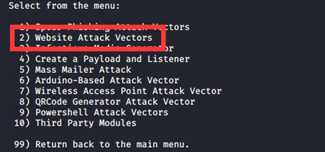

输入【2】选择 Website Attack Vectors 网站攻击向量。

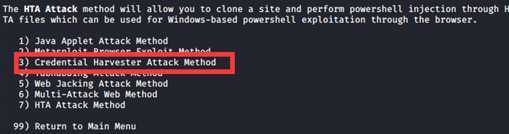

输入【3】选择 Credential Harvester Attack Method 攻击方式为截取密码。

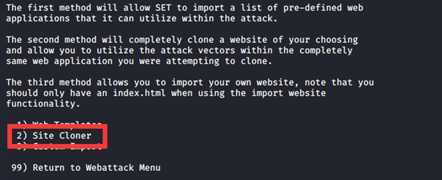

输入【2】选择 Site Cloner 进行网站克隆。

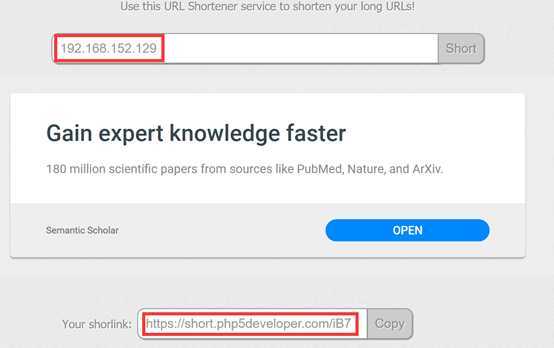

3.靶机IP地址伪装

在这里出现了一个问题,我输入伪装后的网址之后出现这个页面

等跳转完成后网址那一栏显示的还是kali的IP地址。还没有解决。

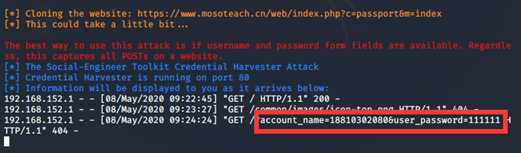

4.验证成功

同时靶机在网页上的操作,比如输入用户名密码等,kali端都可以捕获到。

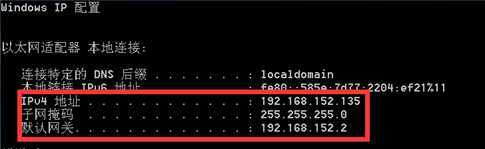

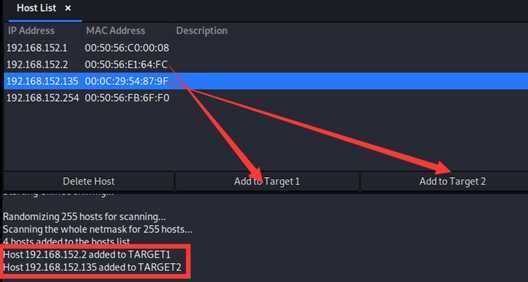

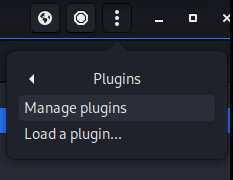

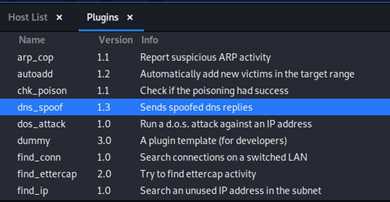

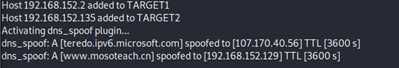

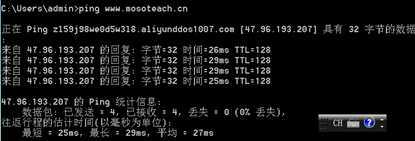

(二)ettercap DNS spoof

欺骗成功。

(三)结合应用两种技术,用DNS spoof引导特定访问到冒名网站

三、实验总结

(一)基础问题回答

1.通常在什么场景下容易受到DNS spoof攻击

与攻击机位于同一局域网时。

2.在日常生活工作中如何防范以上两攻击方法

(二)实验总结与体会

在做第一个实验的时候,莫名其妙地云班课、实验楼和DKY官网都克隆不了,卡了很久之后,突然莫名其妙地就可以了。计算机果然是神奇的生物啊。通过这次实验,我发现之前常有的QQ邮件发送链接来骗取账号密码的骗局实现起来其实并不麻烦,还有以前常见的钓鱼网站应该也是类似。因此我们在登录网站的时候一定要小心是不是官网,多注意看看URL是不是可靠。

原文:https://www.cnblogs.com/20174309xny/p/12790132.html