通常在什么场景下容易受到DNS spoof攻击?

在日常生活工作中如何防范以上两攻击方法?

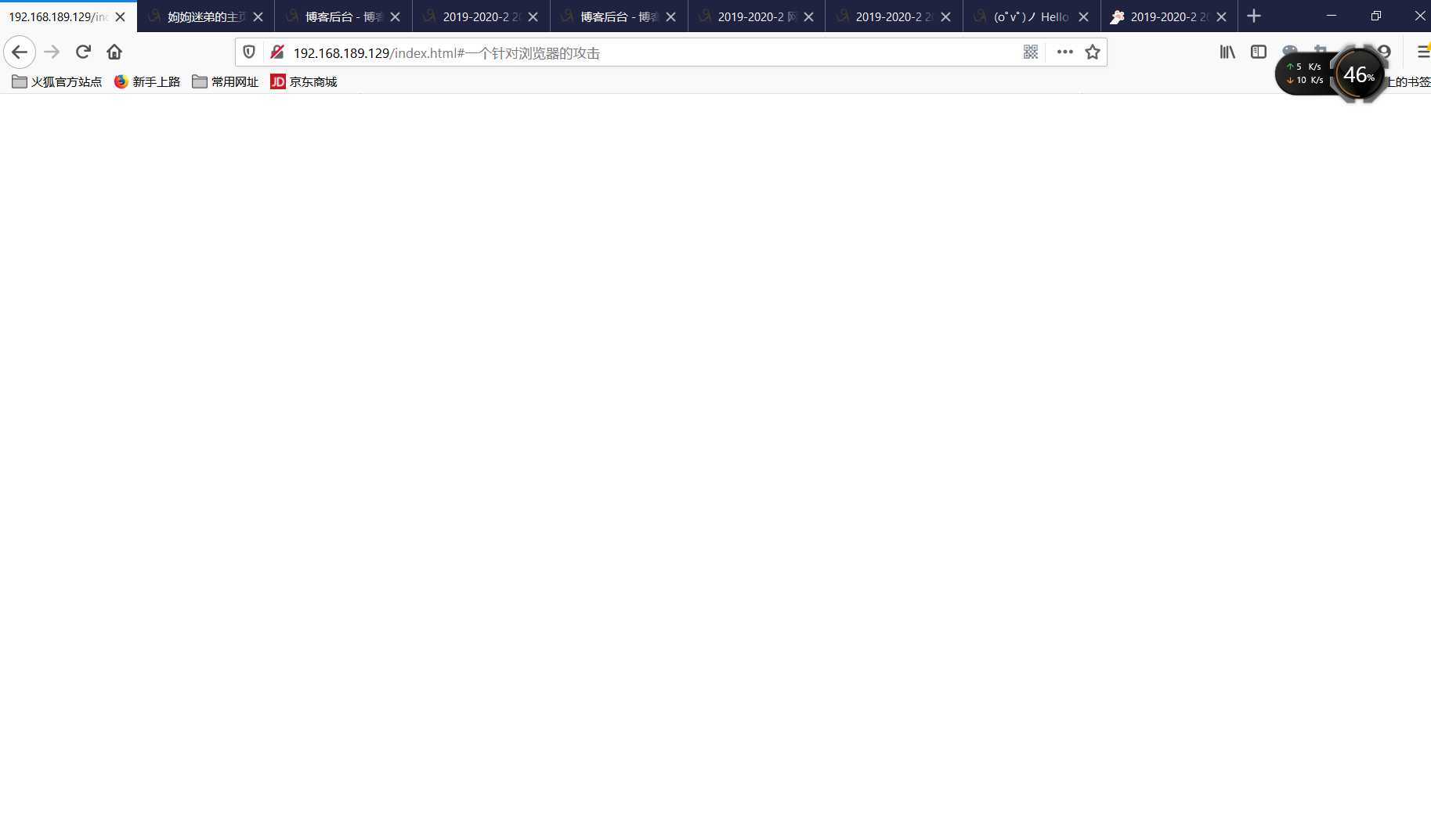

由于要将钓鱼网站挂在本机的http服务下,所以需要将SET工具的访问端口改为默认的80端口。

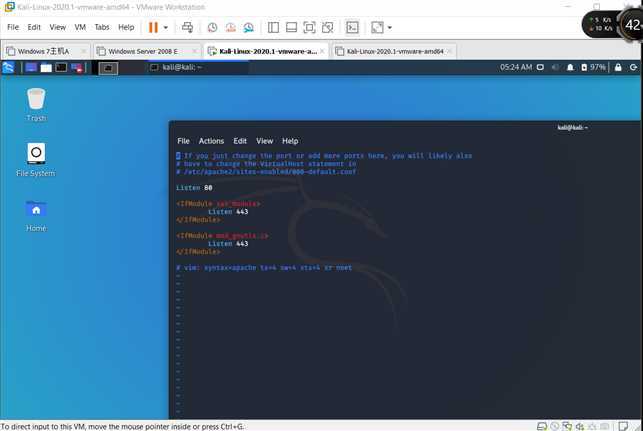

使用sudo vi /etc/apache2/ports.conf命令修改Apache的端口文件,将端口改为80,如下图所示:

使用netstat -tupln |grep 80命令查看80端口是否被占用。如果有,使用kill+进程号杀死该进程

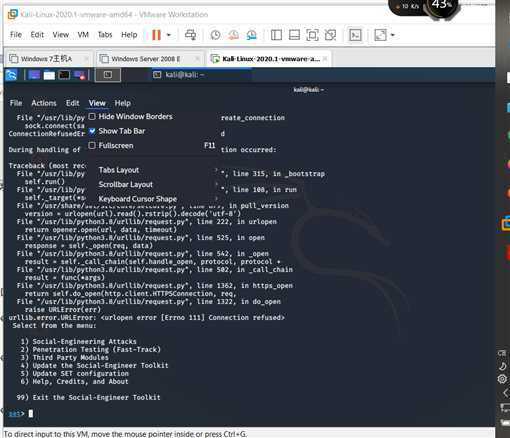

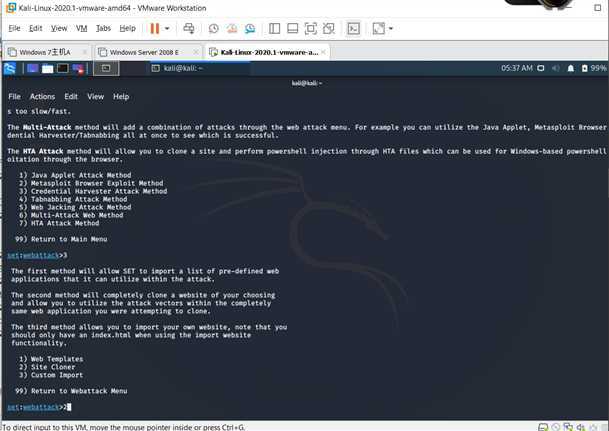

apachectl start开启Apache服务setoolkit打开SET工具:

Social-Engineering Attacks即社会工程学攻击

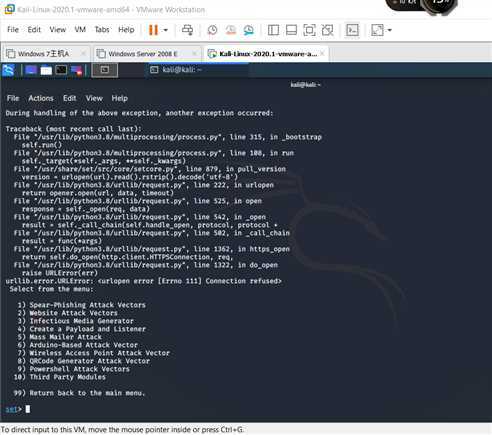

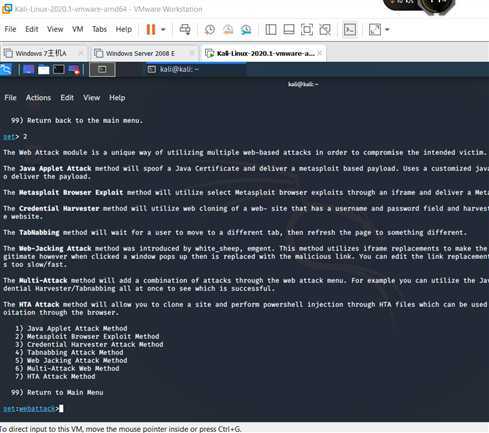

Website Attack Vectors即钓鱼网站攻击向量

Credential Harvester Attack Method即登录密码截取攻击

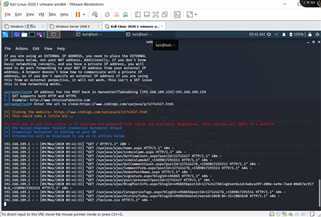

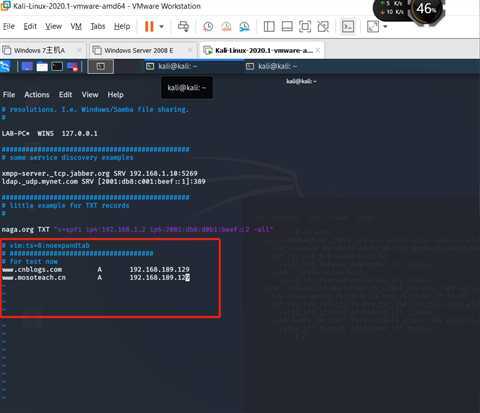

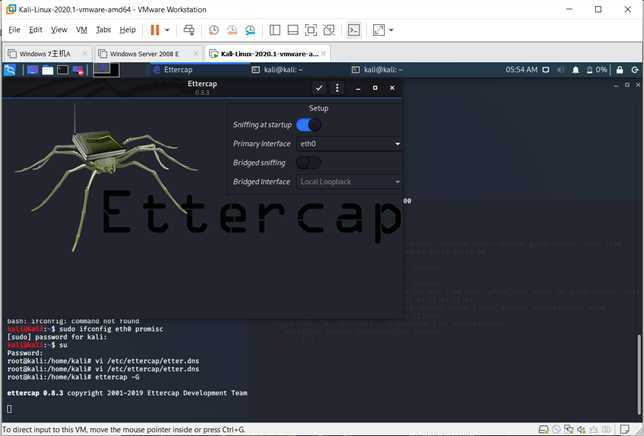

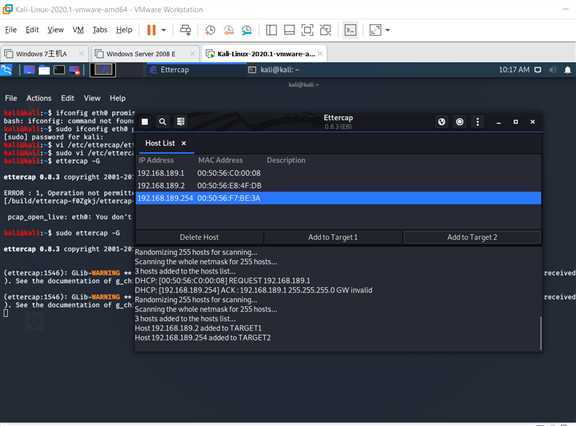

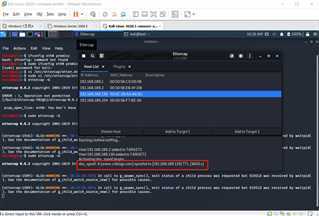

ifconfig eth0 promisc将kali网卡改为混杂模式;vi /etc/ettercap/etter.dns对DNS缓存表进行修改:

ettercap -G

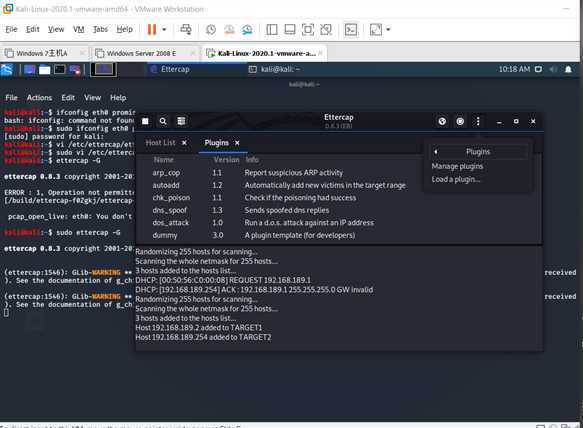

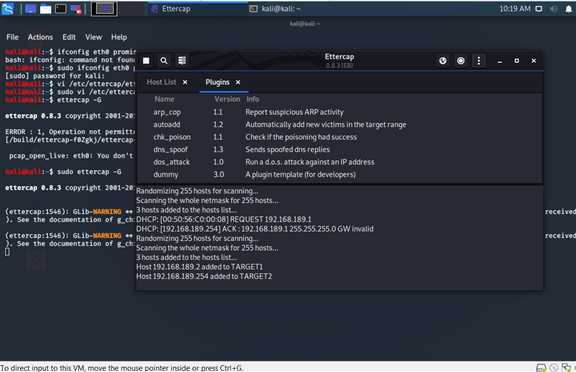

“Plugins”——>“Manage the plugins”

答:当连接在同一局域网或公共网络下时容易收到DNS spoof攻击。攻击者可以通过修改DNS缓存表将域名解析至实施钓鱼的ip地址上达到攻击目的。

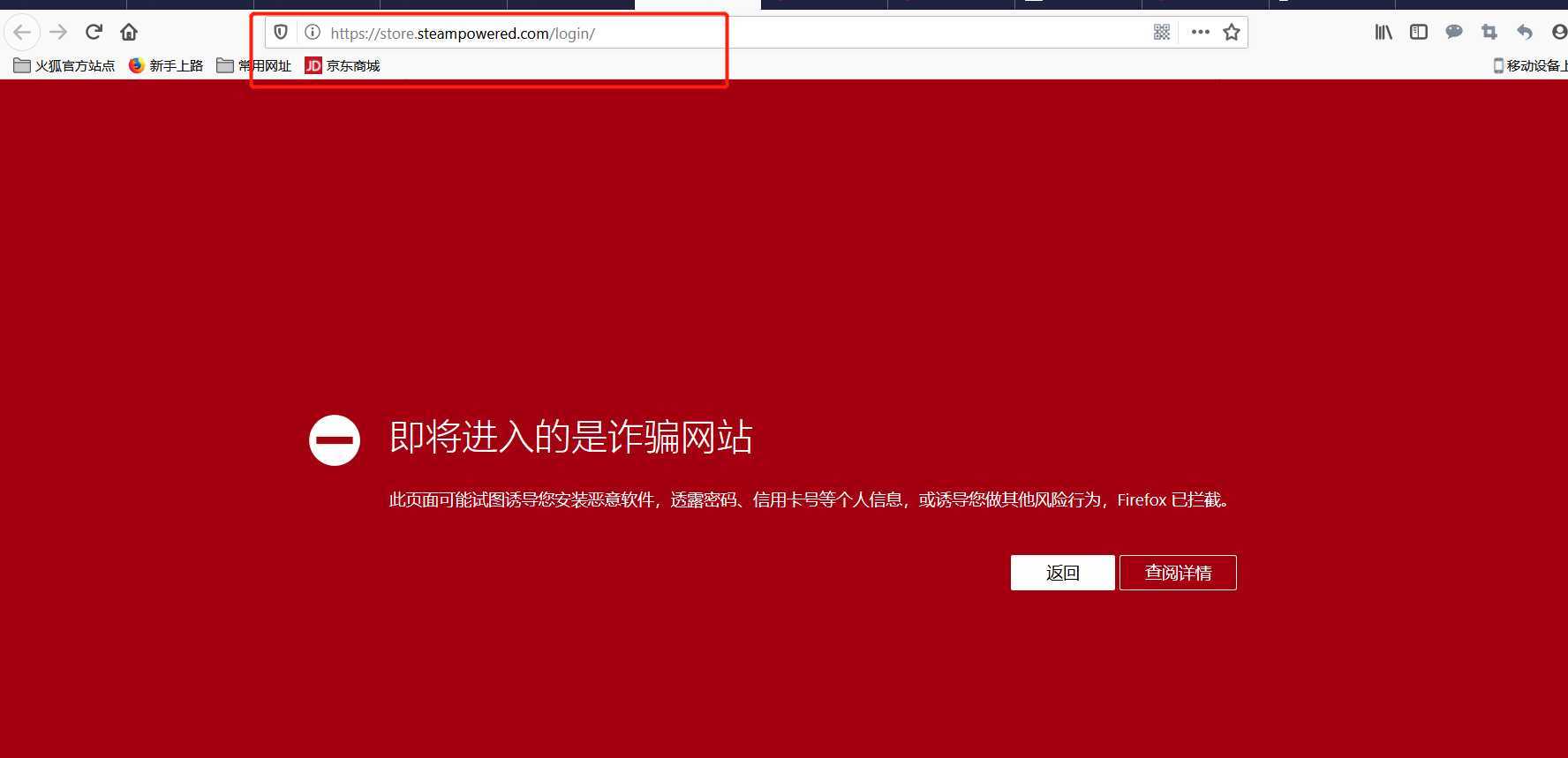

答:不要随便连陌生WIFI!不要随便连陌生WIFI!不要随便连陌生WIFI!重要的事情说三遍,这是防止被黑的最好方法。如果实在不得已的话就需要自己在cmd下看看正确的域名解析出来的ip是多少然后查看一下浏览器上面的Ip防止登错了,现在这种DNS spoof除非进行更高层次的封装吧...360都能扫出来..不过确实在kali上所有的渗透都是通过了有安全防范的...希望通过自己的实验给自己一点教训吧贪污流量一时爽,醒来账户全被盗。

2019-2020-2 20175329许钰玮《网络对抗技术》Exp7 网络欺诈防范

原文:https://www.cnblogs.com/xyejava/p/12848332.html