提示:本实验仅作为学习参考,不可用于其他用途!

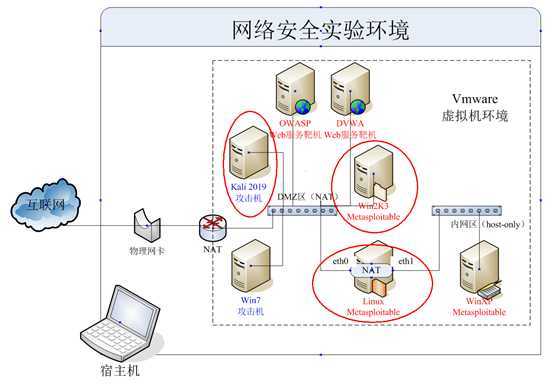

实验环境要求:

1、安装win7或win10的笔记本或PC电脑一台硬盘100GB内存8GB

2、安装VMware? Workstation 14以上

总体目标:基于网络安全攻防实验环境使用Kali 2019攻击机对Win2K3 Metasploitable 和Linux Metasploitable进行扫描列举出目标的所有网络服务。

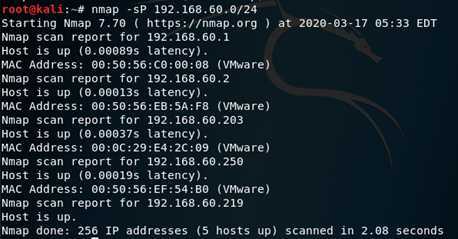

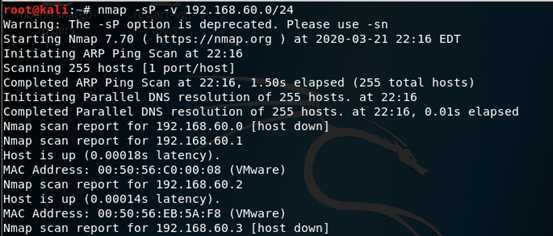

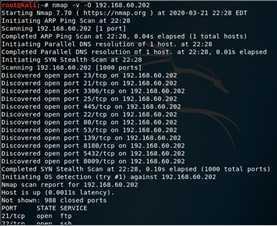

任务一、在Kali 2019使用nmap对Win2K3进行端口扫描

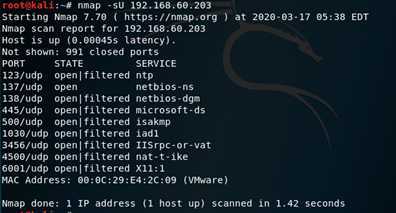

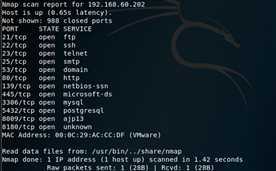

任务二、在Kali 2019使用nmap对linux进行端口扫描

?

任务三、填写目标情况汇总表

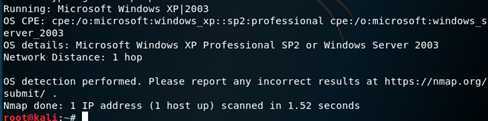

目标IP | 192.168.60.203 | 操作系统 | Windows XP 2003 |

开放端口 | 运行服务 | 服务版本 | |

21/tcp | ftp | Microsoft ftpd | |

80/tcp | http | Microsoft IIS httpd 6.0 | |

135/tcp | Msrpc | Microsoft windows rpc | |

139/tcp | Netbios-ssn | Microsoft windows netbios-ssn | |

445/tcp | Microsoft-ds | Microsoft windows 2003 or 2008 Microsoft ds | |

1025/tcp | Msrpc | Microsoft windows rpc | |

1026/tcp | Msrpc | Microsoft windows rpc | |

1027/tcp | Msrpc | Microsoft windows rpc | |

1031/tcp | Msrpc | Microsoft windows rpc | |

6002/tcp | http | Safenet sentinel protection server 7.3 | |

7002/tcp | http | Safenet sentinel keys license monitor httpd 1.0 | |

8099/tcp | http | Microsoft IIS httpd 6.0 | |

?

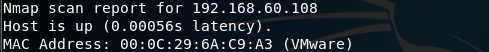

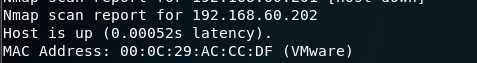

目标IP | 192.168.60.202 | 操作系统 | Linux-ubuntu |

开放端口 | 运行服务 | 服务版本 | |

21/tcp | ftp | Proftpd 1.3.1 | |

22/tcp | Ssh | Openssh 4.7p1 debian 8ubuntu(protocol 2.0) | |

23/tcp | telnet | Linux telnetd | |

25/tcp | Domain | Isc bind 9.4.2 | |

80/tcp | http | Apache httpd 2.2.8 | |

139/tcp | Netbios-ssn | Samba smbd 3.x-4.x | |

445/tcp | Netbios-ssn | Samba smbd 3.x-4.x | |

3306/tcp | Mysql | Mysql-5.0.51a-3ubuntu5 | |

5432/tcp | Postgresql | Postgresql DB 8.3.0-8.3.7 | |

8009/tcp | Ajp13 | Apache jserv | |

8180/tcp | http | Apache tomcat/coyote jsp engine 1.1 | |

原文:https://www.cnblogs.com/jake-jin/p/12885161.html