复现环境:win7下配置的tomcat7

漏洞原因:Tomcat 支持在后台部署war文件,可以直接将webshell部署到web目录下。

(复现的时候我就很奇怪,前提是要进去后台才行...前提是后台是弱口令才行,然而tomcat的配置文档写了,它没有默认用户和密码,所以肯定是自己设的,就只能碰运气弱口令了,本次复现我直接跳过了爆弱口令的部分,毕竟都是自己设置的...花什么冤枉时间)

复现过程:

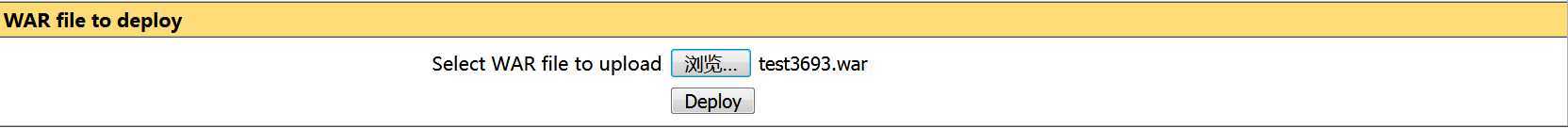

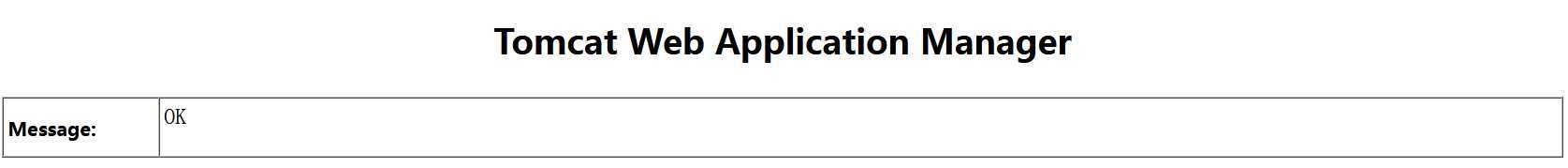

(1)进入后台后,上传war包,它会在tomcat运行时自己部署,得到一个message为OK,上传成功

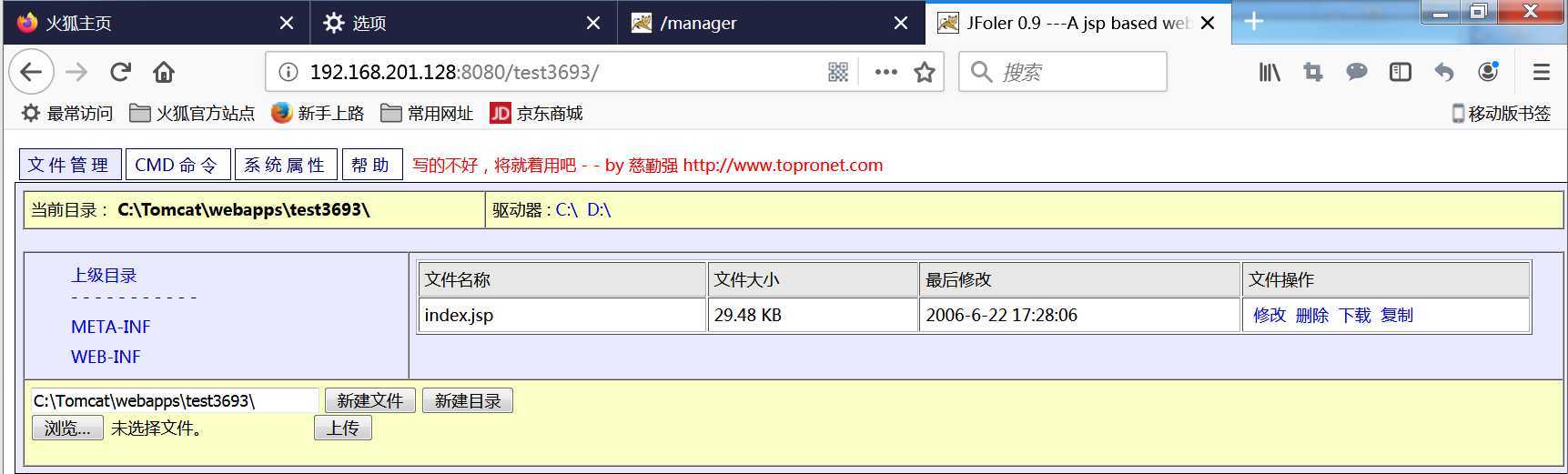

(2)访问该后门文件,可以执行系统命令,文件管理等操作了

漏洞修复:

1、在系统上以低权限运行Tomcat应用程序。根据需要执行权限最小化原则。

2、对于:

(1)manager-gui:允许用户登录图形化的Web应用管理及部署页面

(2)manager-script:允许用户通过文本页面的形式执行管理命令

(3)manager-jmx:允许用户通过JMX代理接口并访问“服务器状态”页面

这三个页面,因为功能比较多,也需要对用户设置最小化权限访问原则

3、增加对于本地和基于证书的身份验证,部署账户锁定机制。在CATALINA_HOME/conf/web.xml文件设置锁定机制和时间超时限制。

4、避免弱口令。

参考的文章:

https://zhuanlan.zhihu.com/p/46382579

萌新,有什么不妥的,望大佬告知

原文:https://www.cnblogs.com/mY-bL0g/p/12891749.html