能正常安装、启停Apache。理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HTML。

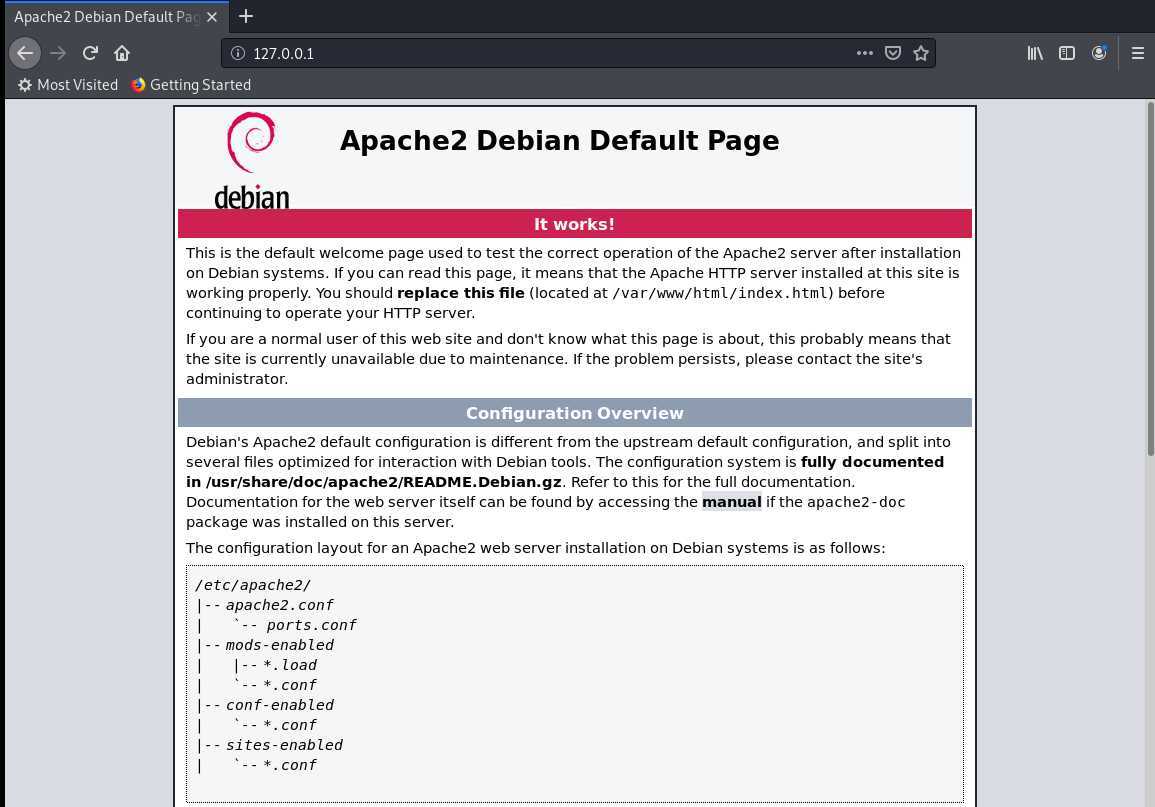

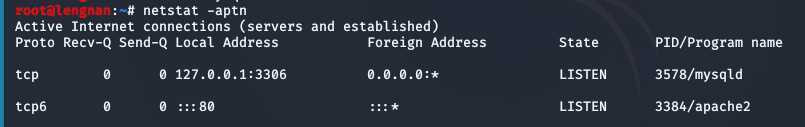

service apache2 startservice apache2 stop127.0.0.1或对应IP地址,查看服务是否成功开启:

netstat -aptn

index.html

理解JavaScript的基本功能,理解DOM。编写JavaScript验证用户名、密码的规则。

//用户名正则,4到16位(字母,数字,下划线,减号)

var uPattern = /^[a-zA-Z0-9_-]{4,16}$/;

//输出 true

console.log(uPattern.test("lengnan"));

②验证密码

//密码强度正则,最少6位,包括至少1个大写字母,1个小写字母,1个数字,1个特殊字符

var pPattern = /^.*(?=.{6,})(?=.*\d)(?=.*[A-Z])(?=.*[a-z])(?=.*[!@#$%^&*? ]).*$/;

//输出 true

console.log("=="+pPattern.test("Lengnan5207#"));

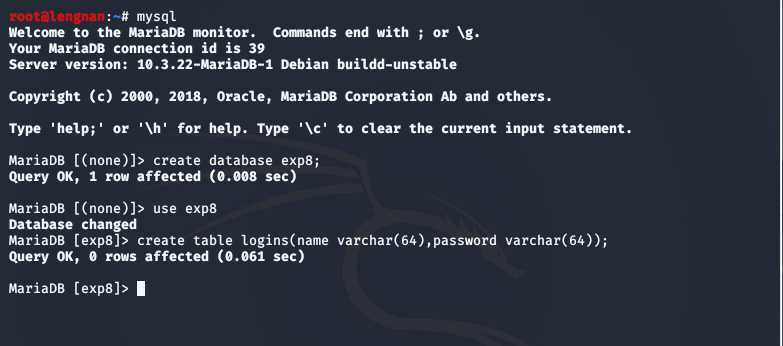

MySQL基础:正常安装、启动MySQL,建库、创建用户、修改密码、建表

service mysql start或/etc/init.d/mysql startmysql 或mysql -u [用户名] -pcreate database [数据库名]create table [表名]([字段名] [数据类型]);show databases/tablesinsert into [表名]([字段1],[字段2]……) values(‘[表值1]‘,‘[值2]‘……);mysql数据库;②插入用户名、密码等数据到user表grant select(insert,update,delete) on 数据库.* to ‘用户名‘@‘登录主机‘ identified by "密码";update user set password=PASSWORD("[新密码]") where user=‘[用户名]‘;②flush privileges;(更新权限)quit以下为实验中的具体操作:

service mysql startmysqlcreate database exp8create table logins(name varchar(64),password varchar(64));

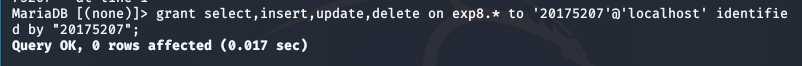

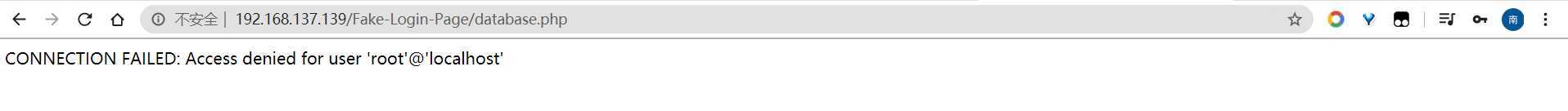

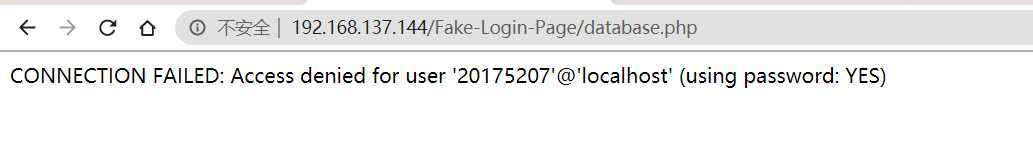

quitmysqluse mysqlINSERT INTO user(user, password) VALUES (‘20175207‘, ‘2000618‘);quitmysqlgrant select(insert,update,delete) on exp8.* to ‘20175207‘@‘localhost‘ identified by "20175207";flush privileges;quit

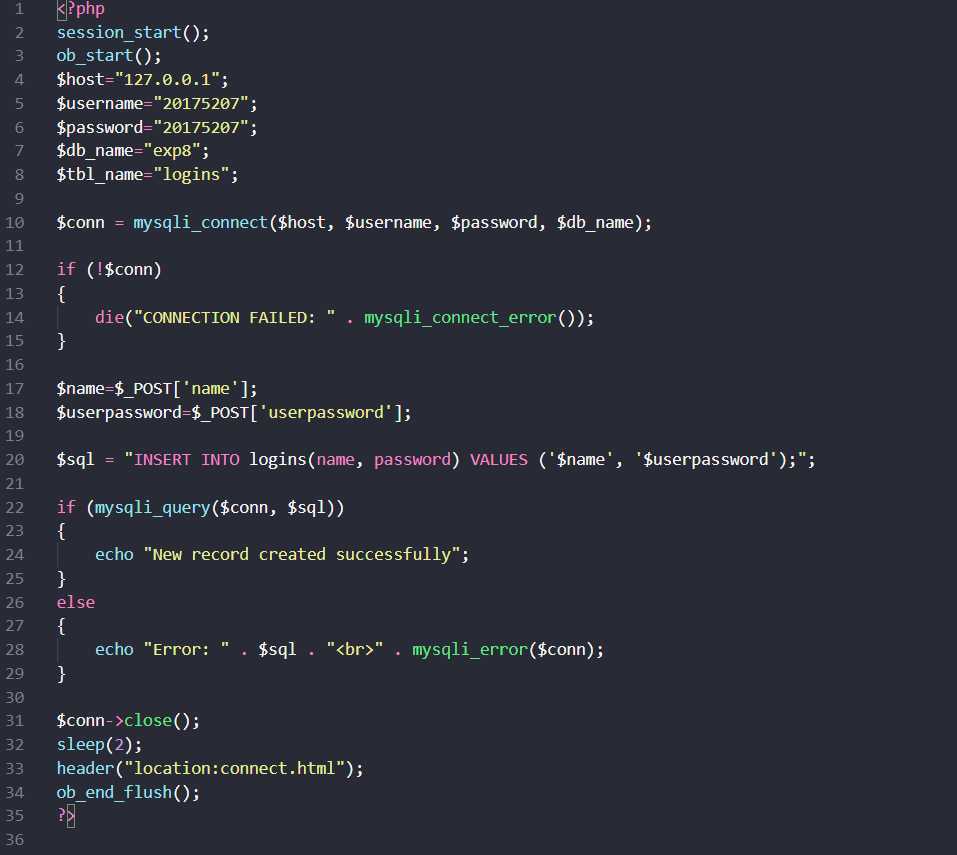

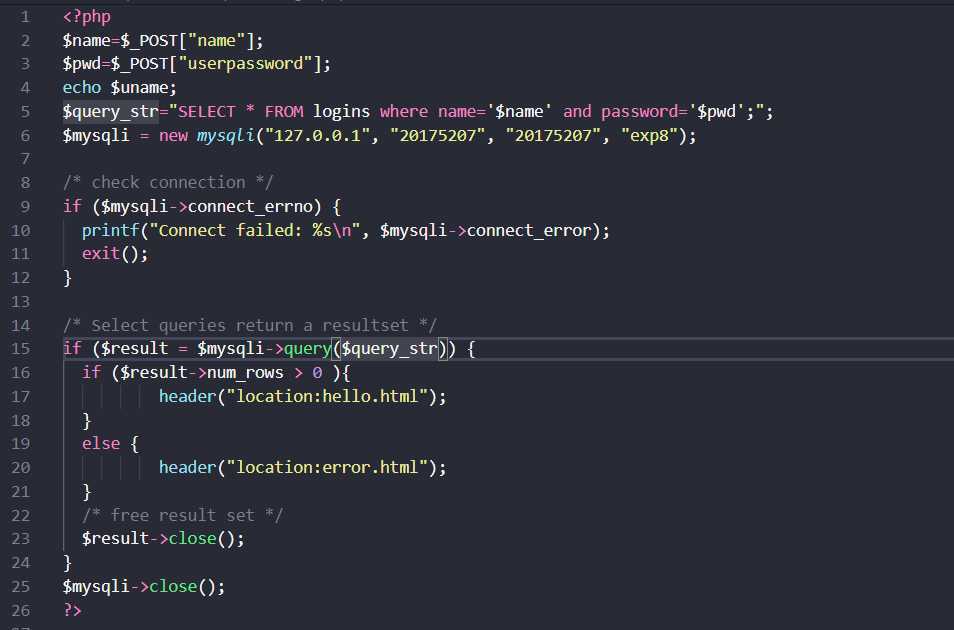

编写PHP网页,连接数据库,进行用户认证

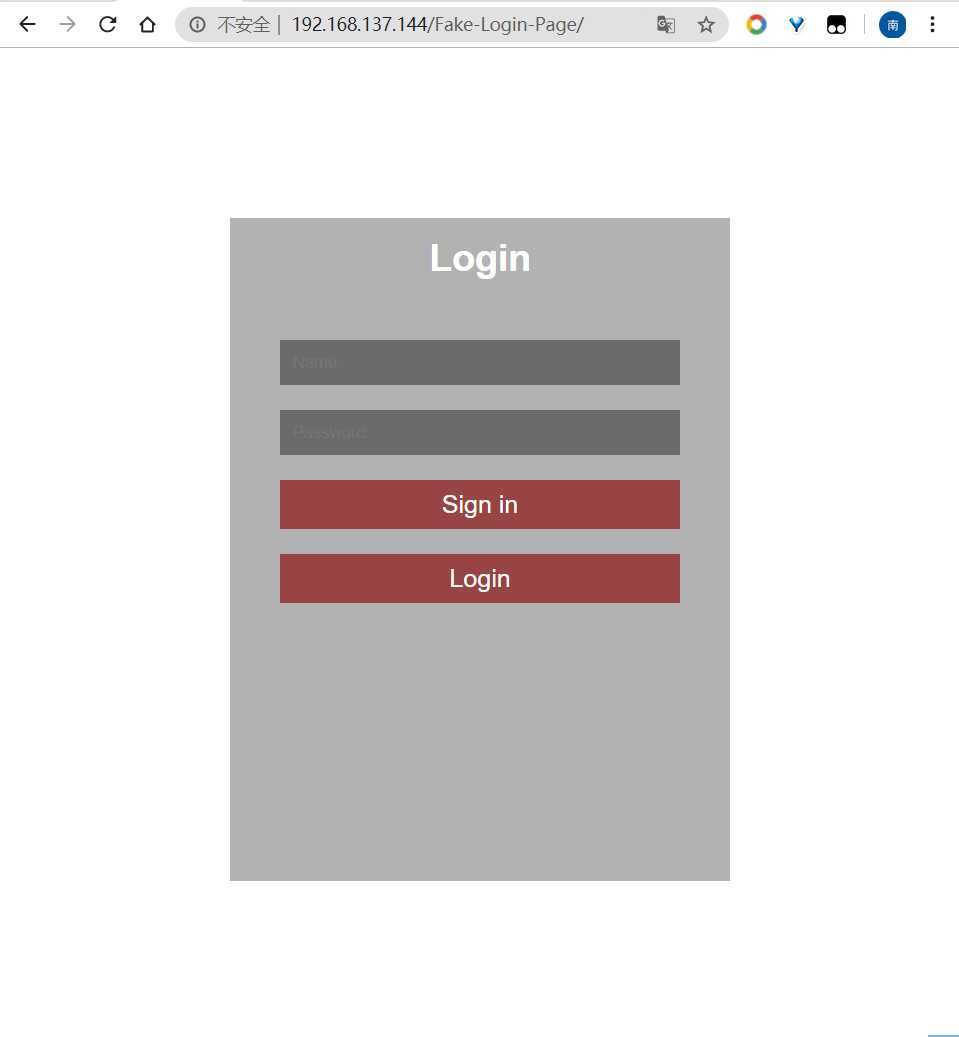

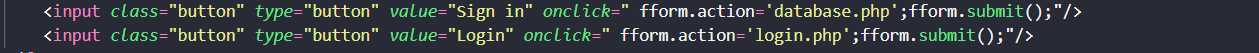

在index.html中,规定了点击两个button后的执行文件

database.php

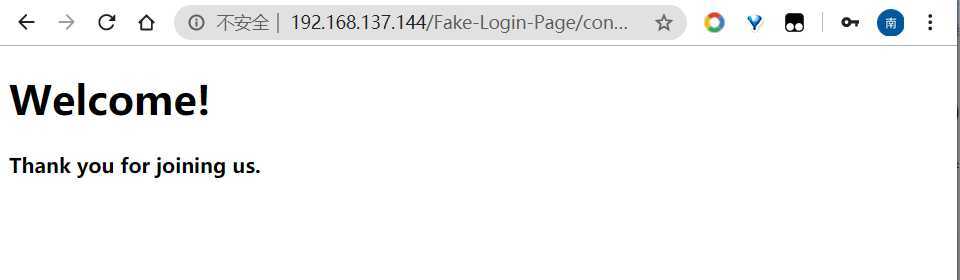

connect.html,代码:header("location:connect.html");

select * from logins;

login.php

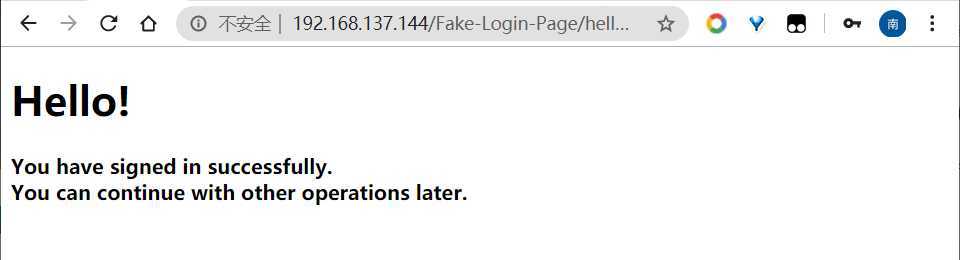

hello.html,代码:header("location:hello.html");

error.html,代码:header("location:error.html");

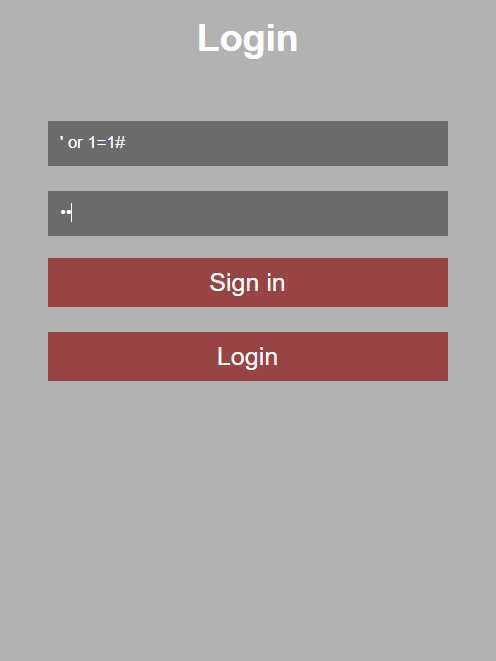

最简单的SQL注入,XSS攻击测试

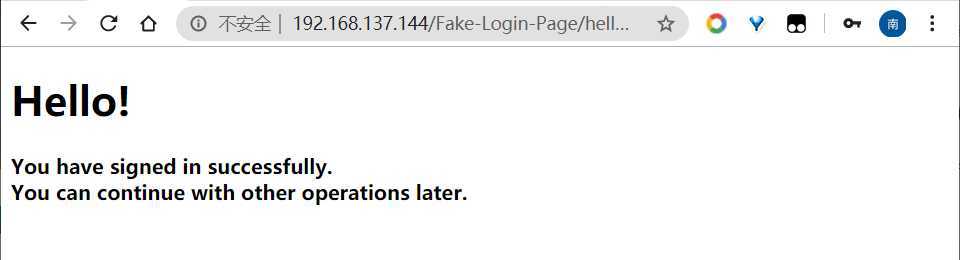

‘ or 1=1#,密码随便输入,select * from exp8 where name=‘‘ or 1=1#‘ and password=‘‘,1=1是永真式,所以这个条件肯定恒成立,所以能够成功登陆:

/var/www/html文件夹下放一个图片文件11.jpg,<img src="11.jpg" />,密码随意这个地方用的是login_echo.php代替login.php

localhost→127.0.0.1

2019-2020 网络对抗技术 20175207 Exp8 Web基础

原文:https://www.cnblogs.com/ln-0407/p/12944871.html