=========================测试环境============================

·windows嗅探机:192..168.80.2 \\提前安装好嗅探工具

Kali客户端:192.168.80.87 \\提前安装好浏览器、telnet客户端

Centos服务机:192.168.80.81 \\提前安装好telnet服务

=========================嗅探原理============================

局域网内主机的正常上网通信是通过和网关进行交互的。而“ ARP欺骗攻击 ”就相当

于把“ 攻击者”的主机变成了中间商,这个中间商也真实可恶,俩边的数据通吃不误,

关键的是吃完喝完,还不会让你发现他的存在。

===========================测试过程==========================

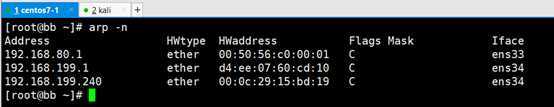

上图为centos服务机的arp表

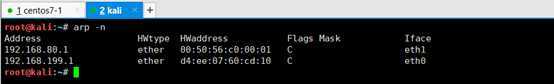

上图为kali客户机的arp表

下面进行嗅探过程:

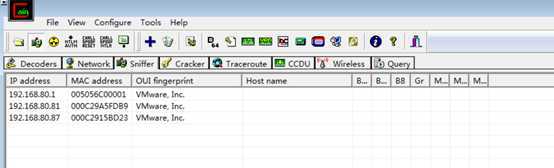

1、首先打开cain嗅探工具(嗅探工具不唯一),并对当前网段设备进行扫描,发现目标机:

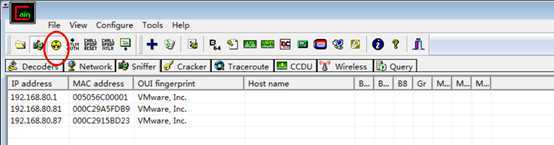

2、此时我们打开嗅探功能:

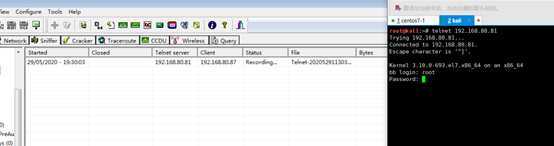

3、这时候我们用kali客户机去telnet登录centos服务机

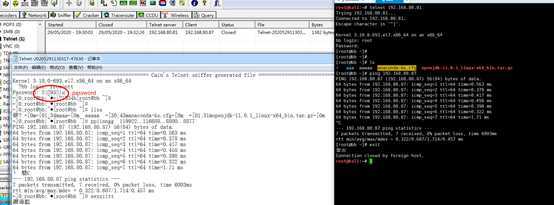

从上图可以看到,cain已经成功嗅探到kali的登录过程,甚至是你做了什么样的操作都能够完

整的给你记录下来,如下图:

至此简单的嗅探流程就完成了,不光是telnet,很多其他的明文传输的协议都是可以嗅探的,

比如很多网站(尤其是内网网站)不对登录的用户名密码进行加密传输且走的是http协议,

这个时候我们就可以利用一下了,在此不过多展示;

原文:https://www.cnblogs.com/nishuo666/p/12995318.html