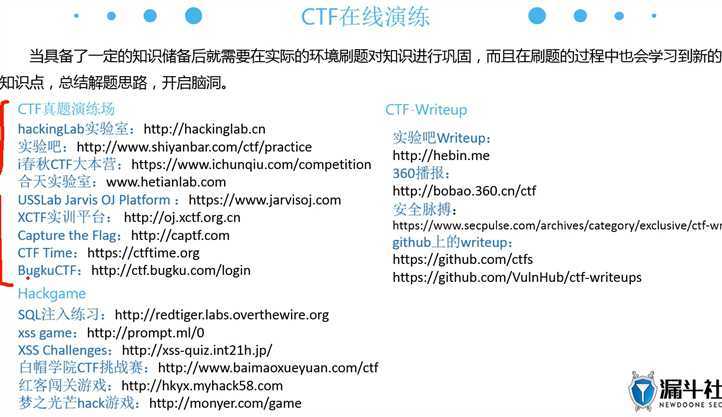

需要下载镜像去 i tell you下载ISO源文件

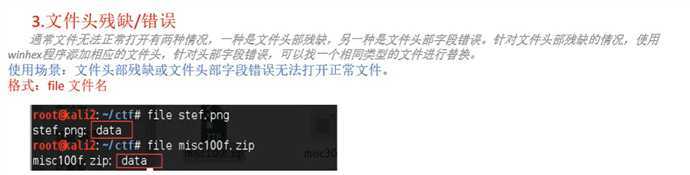

kali里的File命令 file + 文件名,确定文件类型

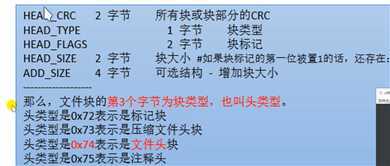

winhex查看文件头类型,根据头文件类型判断

文件类型对应不同的文件头

notepad++在插件找到16进制内容查看,寻找对应的内容(经常性的可以查看16进制,然后转换)

先用file查看猜测大概的类型,无显示为data,考虑进行填补

缺失进行补头

用法:

分析文件:binwalk filename

分离文件: binwalk -e filename

foremost 文件名 -o 输出目录名(后面的-o其实可以不用)

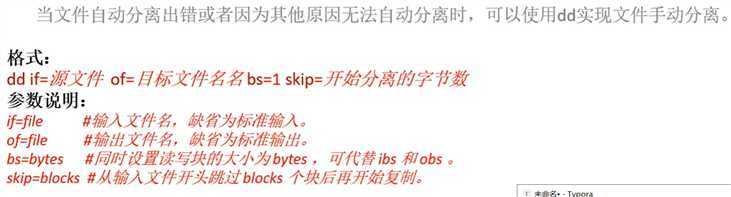

手动进行分离

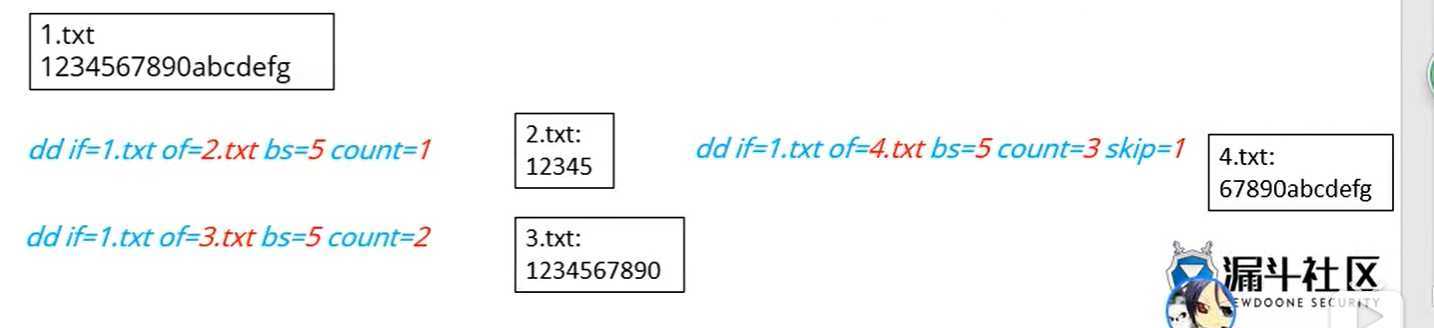

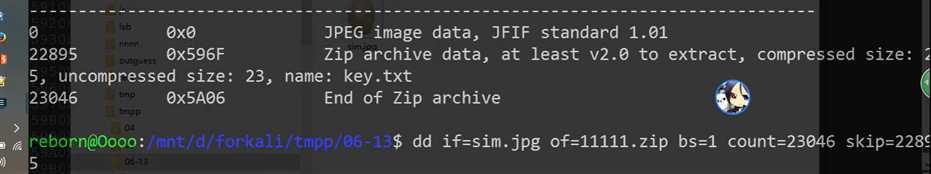

dd if=源文件 of=目标文件名 bs=1 skip=开始分离的字节数

skip开始分离,就是跳过前面的内容,选取后面的部分

bs读取的大小,5代表取读5位,count为这样的bs的数目,如果加入skip,就是对应跳过bs----bs为5位

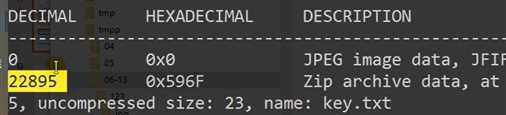

decimal:十进制,hexadecimal:十六进制

可以找到对应的在winhex之类里面的位置进行验证

取值zip,是从22895-23046,选择前面数一共23046位,skip跳过前面22895位,直接得到zip文件

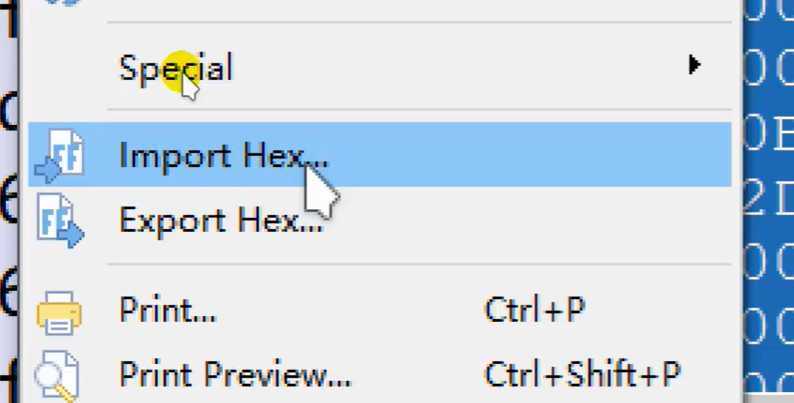

在binwalk后知道对应的zip为后面的多少位,找到16进制中对应的位置,在这里直接右键,进行选择,保存选择,保存为zip,直接出结果

发现一些题型,打开为一串16进制,打开010editor选择进行导入,再输出为对应的文件类型

cat gif01 gif02 >1.gif

生成新的gif,结合完成,可能还要添加头文件

直接搜索查找目标如:key、flag

可以在左下角find Hex Bytes 那里寻找字符串

查看隐写的图片文件,通过firework可以找到隐藏图片(找图和层)

Google地球,查看gps位置

Linux操作:exiftool 1.jpg

analyse最后的是不同的图片进行对比(异或、添加),多在两张大概相同的图片进行对比

在这里面的减操作,是不同的,互相的减不同

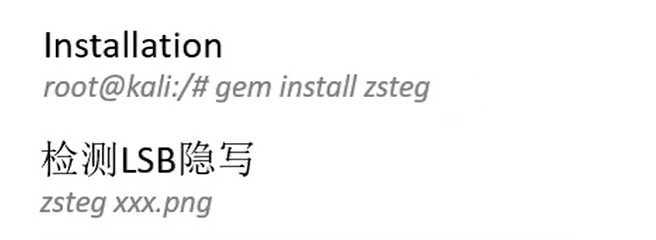

zsteg工具

显示所有可能的文本信息,防止过多的排序

wbstego4:解密通过lsb加密的图片

用画图进行图片格式转换

python脚本自己来写

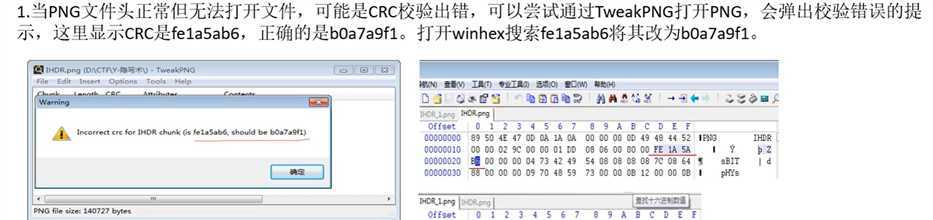

使用场景:文件头正常却无法打开文件,利用TweakPNG修改CRC

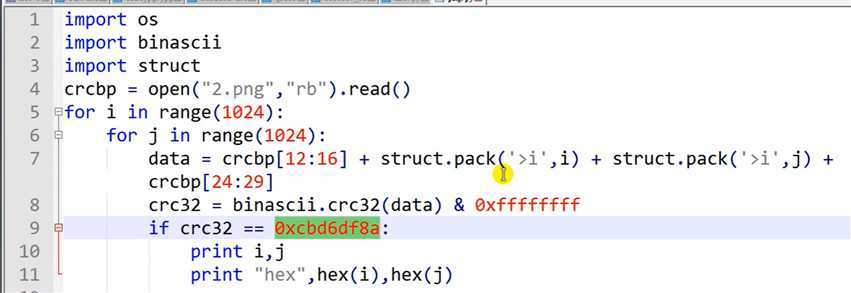

python脚本修改

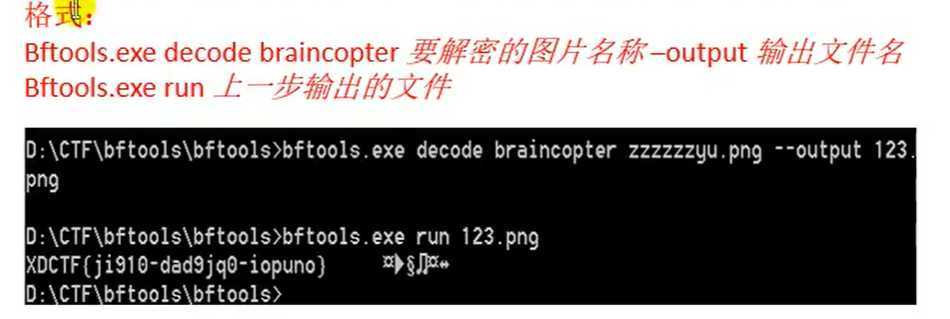

在windoes的cmd下,对加密过的图片文件进行解密

CQR.exe

取反,进行反色操作

一个蛮厉害的工具,要去找找

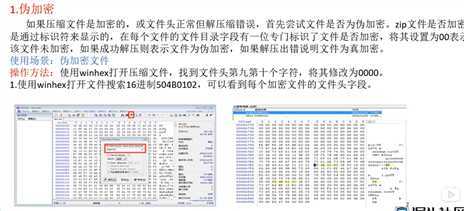

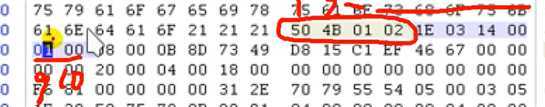

360解压,直接进行解压,先找到504B0101,再往后数到第九第十个字符(两位数字一字符)50也算入

注意位数

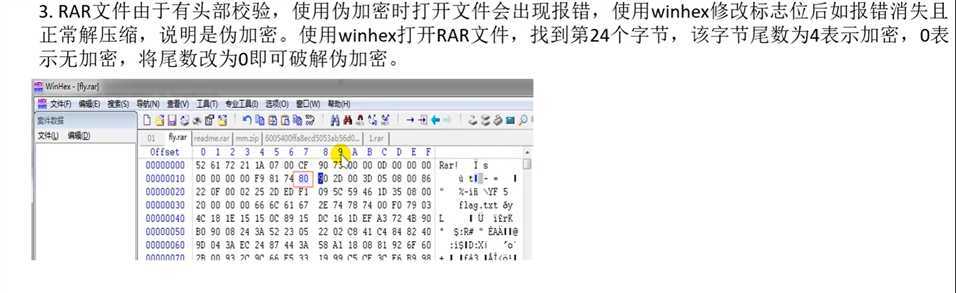

RAR文件

明文攻击,后面未知的位数添加为???

加密密钥也可能为flag

压缩软件,可以选择不同的压缩算法

改为0x74,添加头文件解压出来,数三位,先找到前面的结尾。最后再这里修改正确的头文件

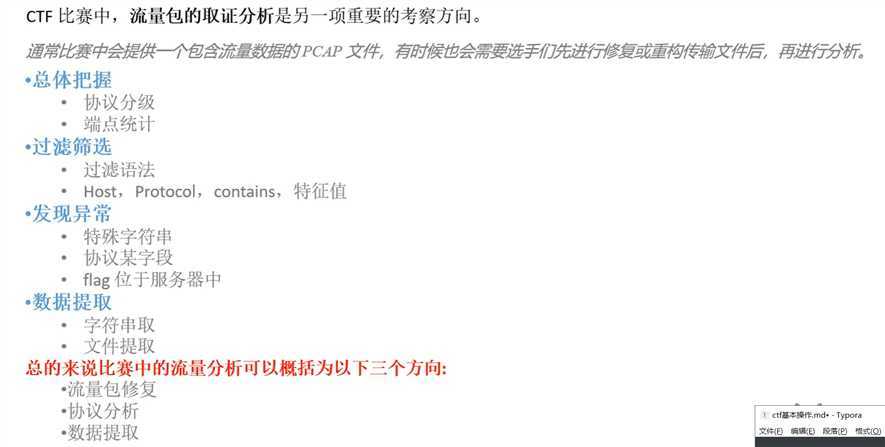

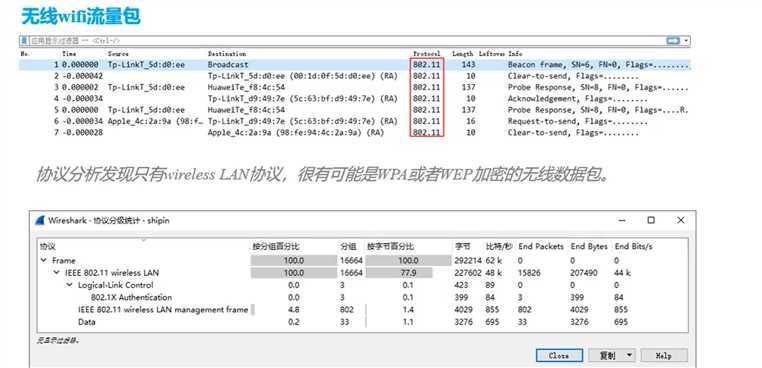

找http(协议分级)

12道大概的题

截握手包,破取WiFi密码

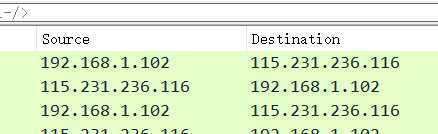

源、目的地

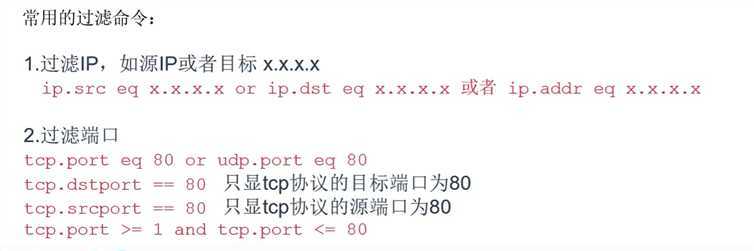

1.过滤IP,如源ip或者mubiaox.x.x.x.

协议和对应的端口

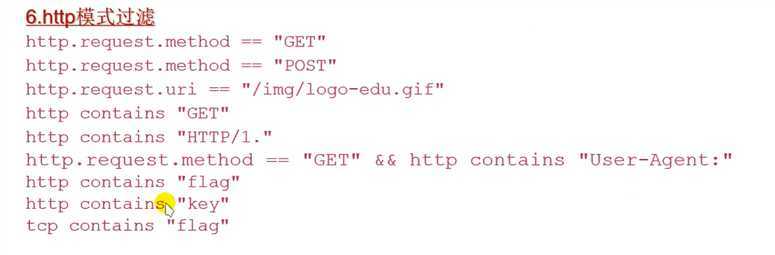

看http,再搜索关键词

contains选择是否包含这个字段

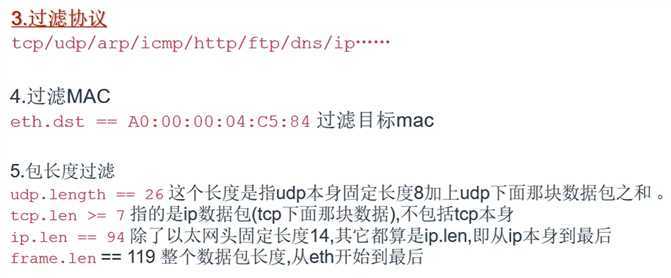

协议分析

统计-协议分级

去找流量包的大概分区

流汇聚

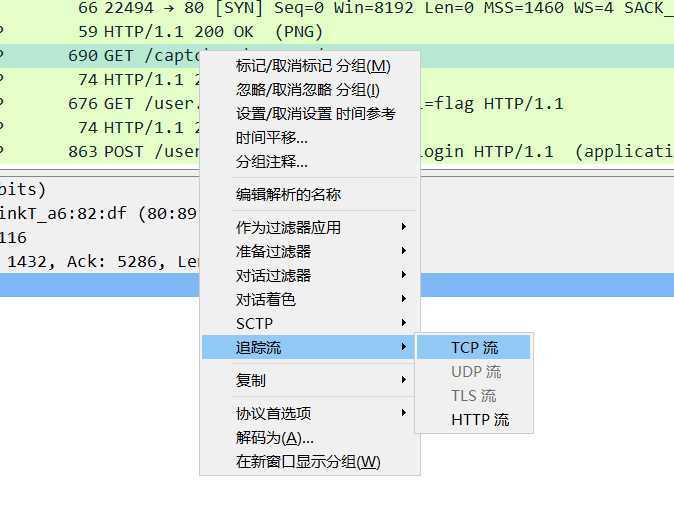

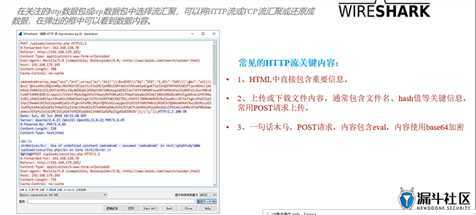

追踪流,进行搜索flag

一句话木马,进行POST请求,直接连接后门

命令行的操作方式shell

搜索样例,一般是先http,然后再tcp

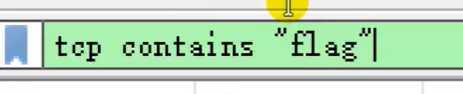

技巧:直接调取contains函数去搜索flag

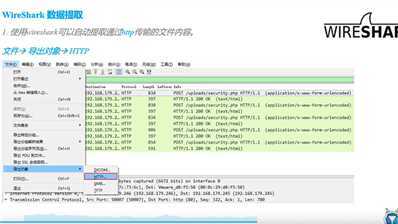

寻找导出对象,导出后看十六进制的头文件猜测大概的属性,导出到文件夹,改名,导出

找大小,偏大的导出

1.用aircrack-ng检查cap包 :aircrack-ng xxx.cap

handshake 握手包

bssid :WiFi地址

essid: WiFi名字

跑字典破解WiFi密码

? aircrack-ng xxx.cap -w +字典

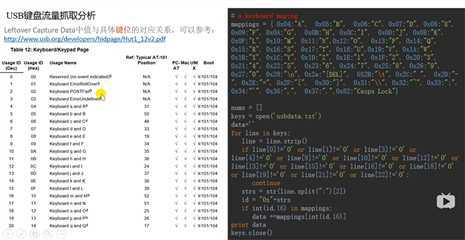

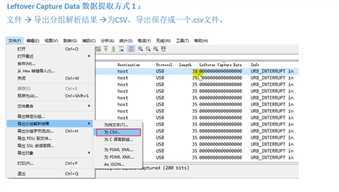

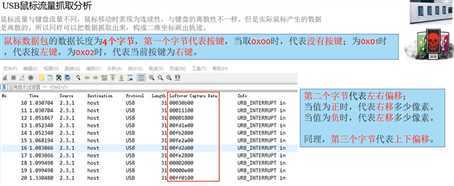

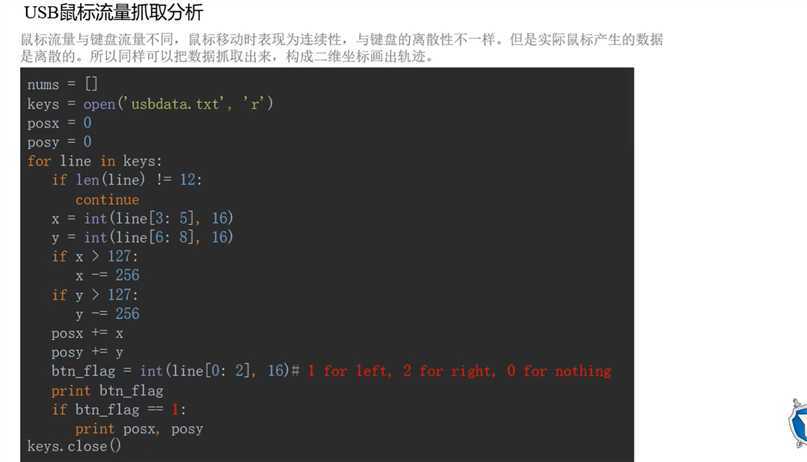

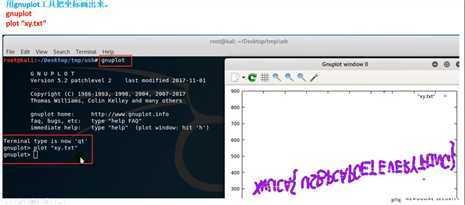

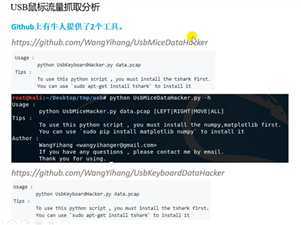

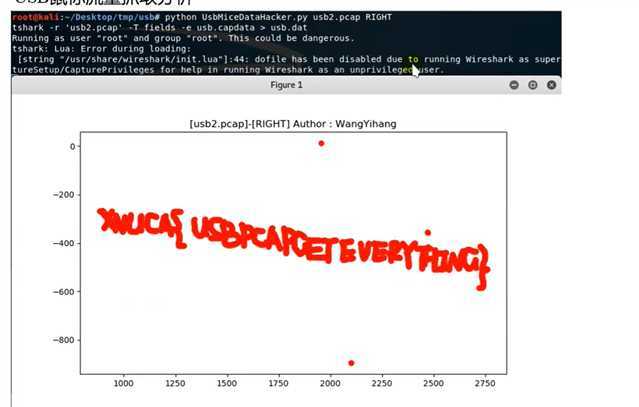

USB流量包文件分析(一定要先应用为列)

可以获取鼠标的流量曲线

查看第三个字节对应的值,去官方手册查看对应的情况和数据

图片上面左边为官方文件,右边为自己写的脚本

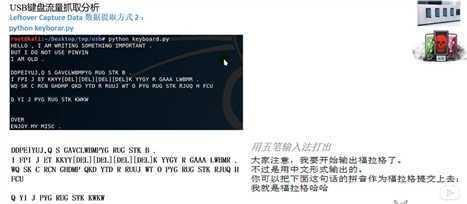

USB键盘流量抓取分析

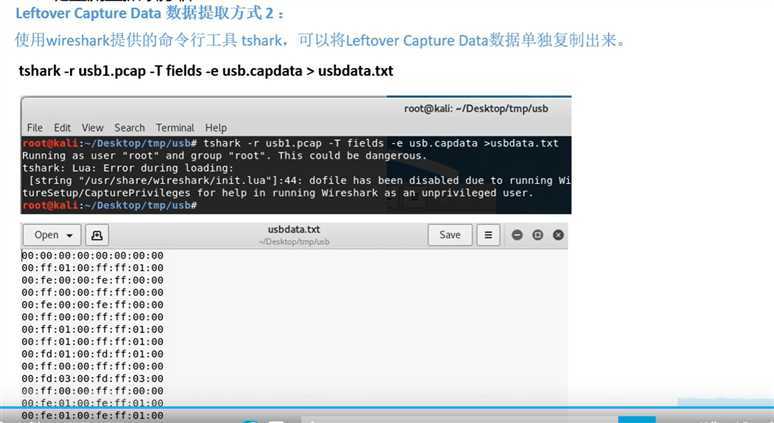

使用wireshark提供的命令行工具tshark

分析 > 导出

对应脚本

原文:https://www.cnblogs.com/waterxx/p/13171832.html