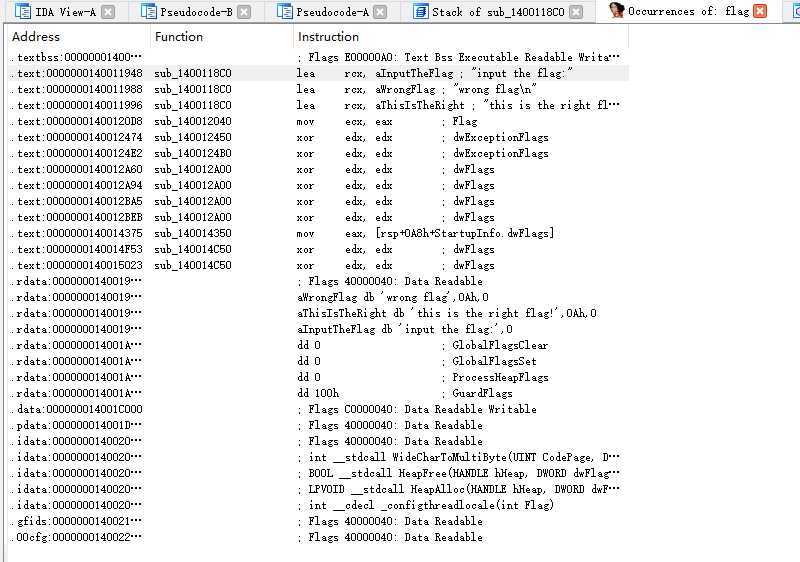

reverse_1.exe,直接拖进ida查看搜索文本"flag",结果如下:

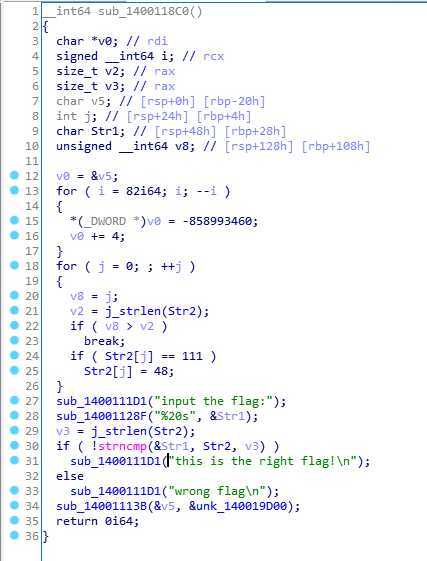

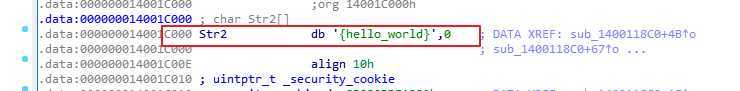

我们可以看到关键部分在第二个for循环和if ( !strncmp(&Str1, Str2, v3) )这里。111和48对应到ASCII值,其作用是将str2中的o换成0。然后比较输入的str1和已存在的str2。v3就是str2的长度,所以str1(也就是flag)是修改后的str2。

flag{hell0_w0rld}原文:https://www.cnblogs.com/vict0r/p/13193484.html