在某次登录个人的云服务时,发现出现挖矿机程序。

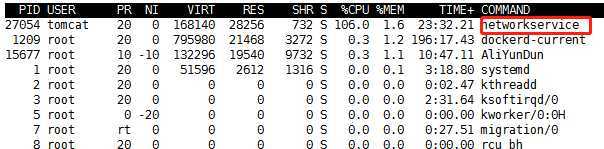

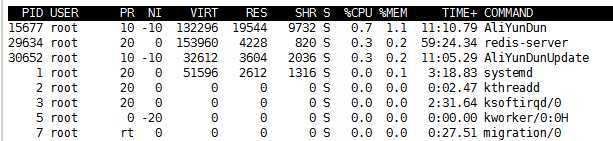

当发现服务器卡的时候,我们可以采用top命令,如下显示

我们注意到有个user为tomcat的用户 以及后的command后面为networkservice.这个命令很像我们的系统命令。

但是从CPU来看,占用很大。

我们可以用top命令 来查看几个占用资源很大的进程号。我们可以根据进程号来查找关联的其它的进程,可以通过以下命令:

systemctl status 27054

执行以上命令会出现该进程号相关联的进程。

为了获取绝对路径,使用:

ls -l /proc/{pid号}/exe

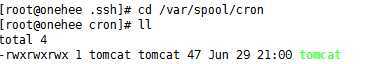

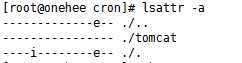

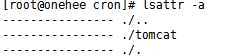

这里我们使用命令lsattr -a 查

看文件下下边包含文件的属性,看到`./.有个‘i‘属性,代表不得任意更动文件或目录,正是此属性在作祟,因为 病毒使用了chattr +i的命令:

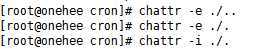

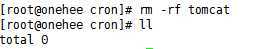

执行以下命令:

再执行一下:lsattr -a

这时再执行删除命令:rm -rf tomcat

发现原先不能删除的tomcat文件,此时可以删除了。

同样的道理 我们cd到/etc目录下 查看

chattr -i sysupdate

rm -rf sysupdate

每个无法删除的文件,都执行如上命令,即可实现删除文件

最后还有一个地方就是删除/root/.ssh/authorized_keys

可能攻击者已经在这里配置了登陆,攻击者可以随便登陆你的服务器。

最后发现服务器没有那么卡了。

记一次 挖矿机处理 rm: cannot remove ‘tomcat’: Permission denied

原文:https://www.cnblogs.com/justuntil/p/13376053.html