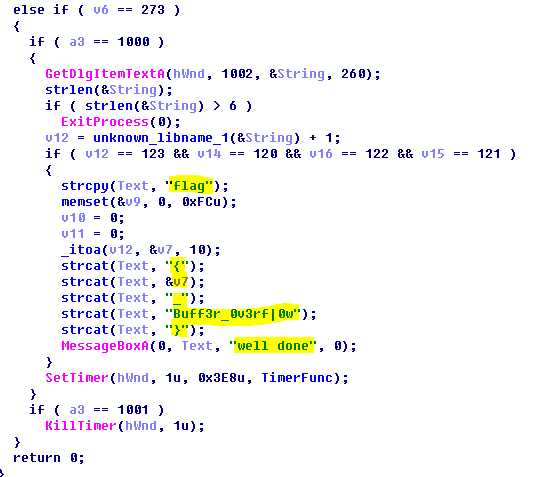

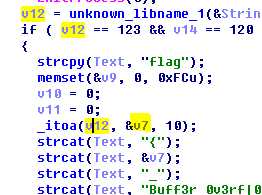

ida找到well done字符串所在代码,可以看见flag存储在程序内部,v7需要动态调试时知晓

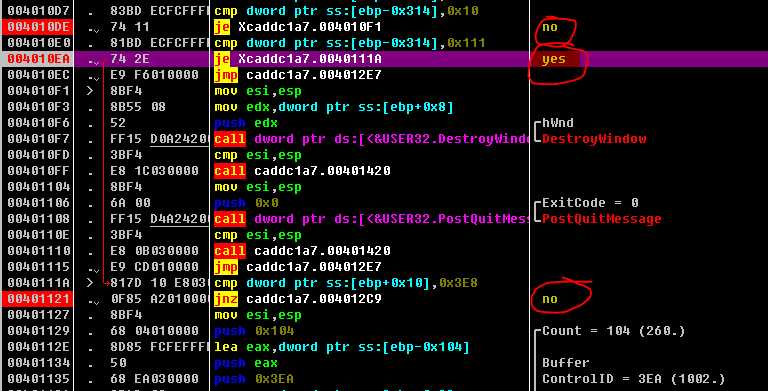

载入od,修改在well done字符串前几个关键跳

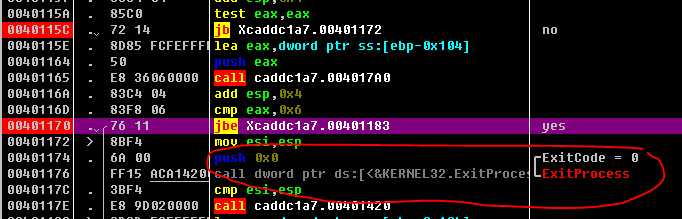

no表示这个跳转不要实现,yes表示要实现,yes和no取决于最后要把ExitProcess这个流程给跳过

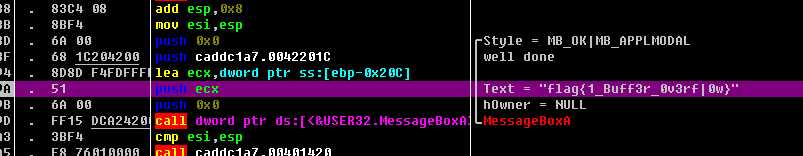

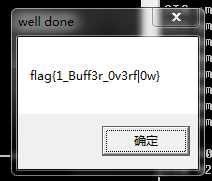

最后得到flag

厉害的地方来了,这个flag不对

返回去看ida伪代码,v7原来是v12

也不需要,重新调试了,其实flag写在了伪代码里啊!!!我们辛苦调试想找的v7就是v12,就是123

把123替换进去,得到最终flag

flag{123_Buff3r_0v3rf|0w}

原文:https://www.cnblogs.com/blackicelisa/p/13447993.html