介绍

Vulhub是一个基于docker和docker-compose的漏洞环境集合,进入对应目录并执行一条语句即可启动一个全新的漏洞环境,让漏洞复现变得更加简单,让安全研究者更加专注于漏洞原理本身。

安装

先安装vulhub所必须的docker以及docker-compose。

首先我是利用ubuntu 18.04上面搭建的,搭建docker环境。

root权限下用: apt-get install update #更新apt包索引 apt-get install docker apt-get install docker.io docker #查看是否安装成功,若不成功建议小伙伴们去百度一下,我的环境这样自己安装好了,没遇到其他问题,所以我也不知道小伙伴的问题是啥。 其他权限 只需要命令前面加一个sudo即可。

安装pip3,个人安装比较简单(直接去源下载)

wget https://bootstrap.pypa.io/get-pip.py python3 get-pip.py pip3 -V

安装docker-compose

我是直接 apt-get install docker-compose 但是在其他大佬博客上面看都是 pip3 install docker-compose 不知道小伙伴们情况是什么样的,所以根据自己情况而定。

基本就安装好了docker和docker-compose这两个必要环境。

安装vulhub

git clone https://github.com/vulhub/vulhub.git

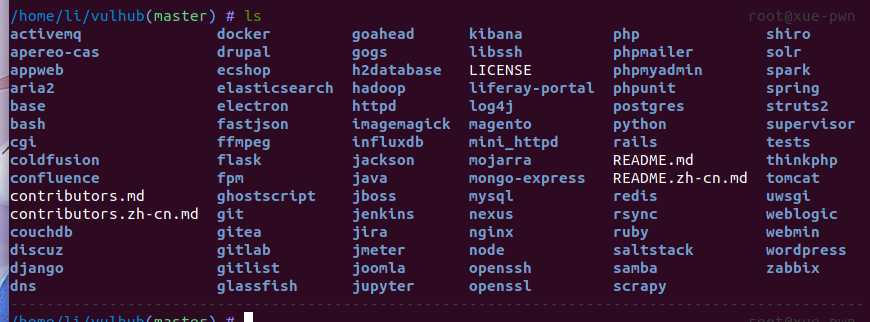

安装成功可以查看一下。

里面环境还是挺多的。

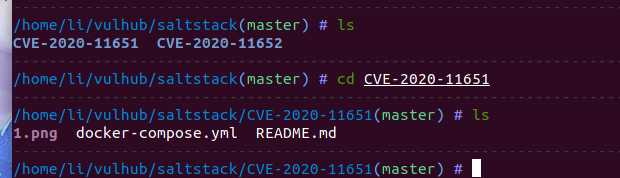

启动方法如下:(例如启动CVE-2020-11651)

找到该文件夹

启用:

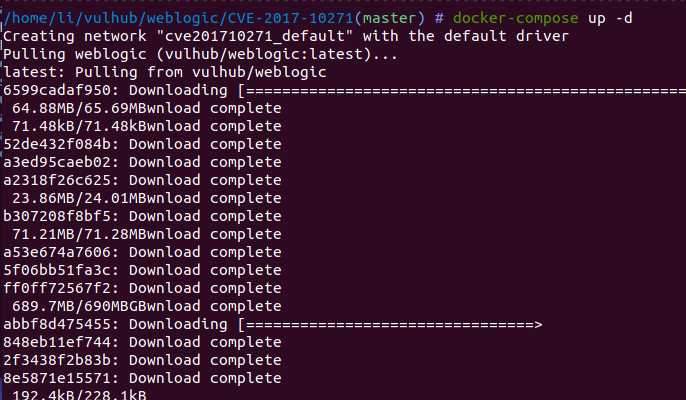

docker-compose up -d

这里启用的是weblogic,意思差不多。

关闭:

docker-compose stop #停止服务

docker-compose down #关闭服务

但是这并没有删除环境,若想删除环境,如下:

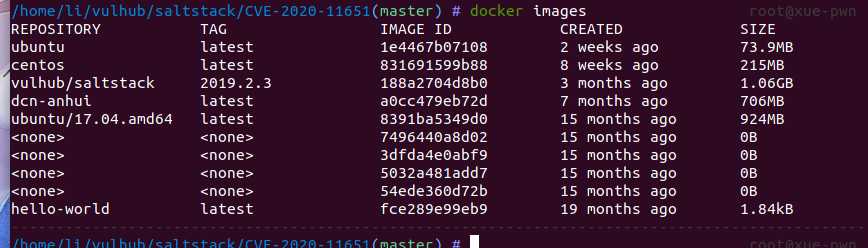

docker images #查看docker镜像文件

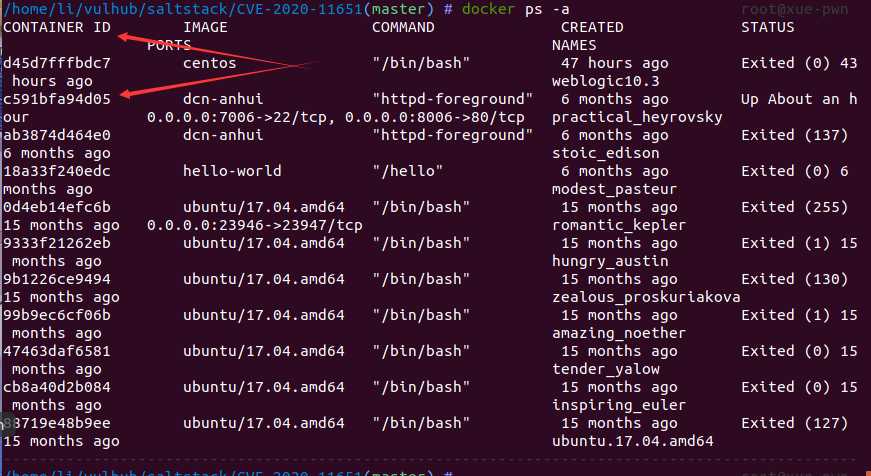

查看运行进程(杀死或者删除进程)

docker ps -a

利用如下命令

docker rmi ID#移除镜像

docker rm ID #删除容器

原文:https://www.cnblogs.com/hcrk/p/13489196.html