由于后台人员的疏忽或者不当的设计,导致不应该被前端用户看到的数据被轻易的访问到。 比如:

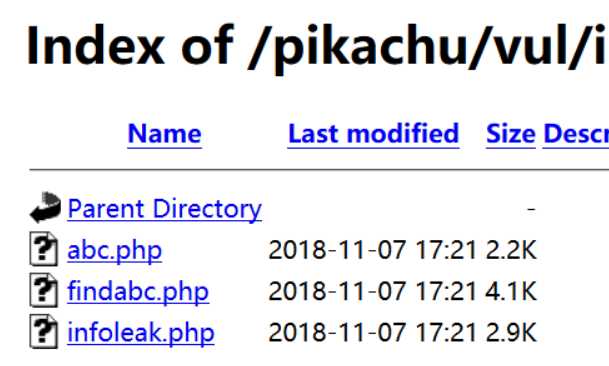

---通过访问url下的目录,可以直接列出目录下的文件列表;

---输入错误的url参数后报错信息里面包含操作系统、中间件、开发语言的版本或其他信息;

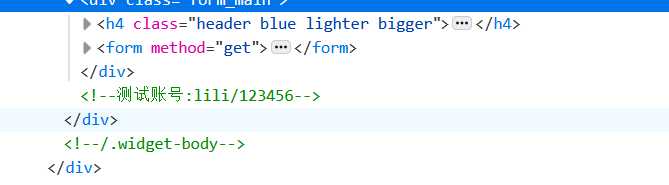

---前端的源码(html,css,js)里面包含了敏感信息,比如后台登录地址、内网接口信息、甚至账号密码等;

类似以上这些情况,我们成为敏感信息泄露。敏感信息泄露虽然一直被评为危害比较低的漏洞,但这些敏感信息往往给攻击着实施进一步的攻击提供很大的帮助,甚至“离谱”的敏感信息泄露也会直接造成严重的损失。 因此,在web应用的开发上,除了要进行安全的代码编写,也需要注意对敏感信息的合理处理。

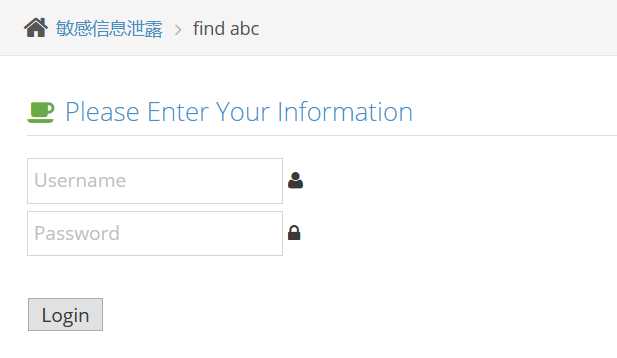

进入页面,

法一:

我们可以在网页源代码发现一个测试账号,进行登录,登录成功。

法二:

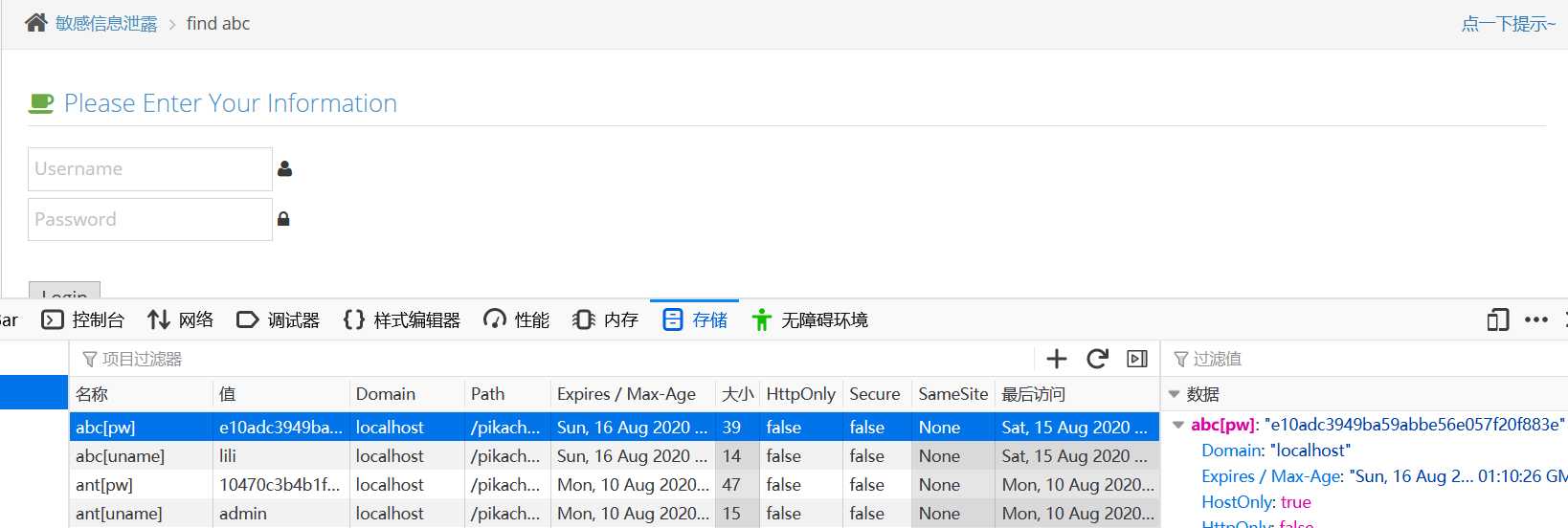

进入登录页面,在cookie可以查看账号密码,但密码是经过MD5加密。

法三:

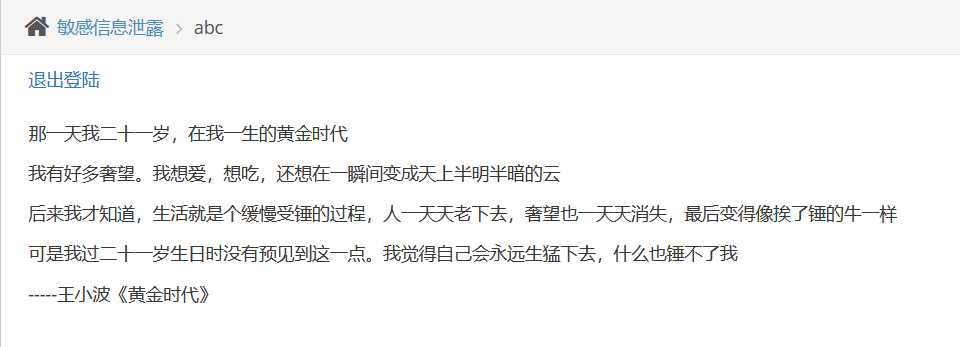

直接遍历找到abc.php文件。

原文:https://www.cnblogs.com/3cH0-Nu1L/p/13462139.html