流量分析题,学到了一个新工具mimikatz

mimikatz 在内网渗透中是个很有用的工具。它可能让攻击者从内存中抓到明文密码。

Attack.pcap放进kali里foremost一下,得到一个加密的flag.txt,提示

这可是administrator的秘密,怎么能随便给人看呢?

在网上学习了一番后,知道了这是通过获取用户密码来解开压缩包

用到mimikatz获取明文密码,现在又需要lsass.dmp这个进程的内存

lsass是windows系统的一个进程,用于本地安全和登陆策略。

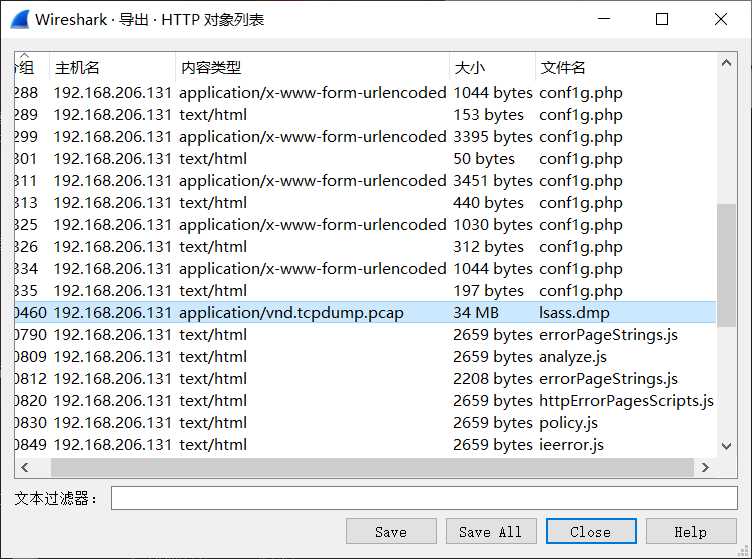

在Attack.pcap中文件->导出对象->http

保存下来扔到mimikatz的同目录下

mimikatz下载链接如下

https://github.com/gentilkiwi/mimikatz/releases/tag/2.2.0-20200917

记得把mimikatz放在windowsdefender的白名单里不然会被干掉,点开64位的“猕猴桃”,输入以下命令(记得右键管理员权限打开mimikatz,不然会报错)

//提升权限

privilege::debug

//载入dmp文件

sekurlsa::minidump lsass.dmp

//读取登陆密码

sekurlsa::logonpasswords full

得到密码

W3lc0meToD0g3

用密码打开txt即可,得到flag

原文:https://www.cnblogs.com/LEOGG321/p/13693561.html