以太网:一种链路层协议

1:源mac地址,

2:目标mac地址,

3:上层协议名称代号。

ipv4(0x0800)

arp(0x0806)

mac地址 :48位

局域网:小型的网络结构(用以太网技术组建)

ip协议:互联网协议

arp协议:

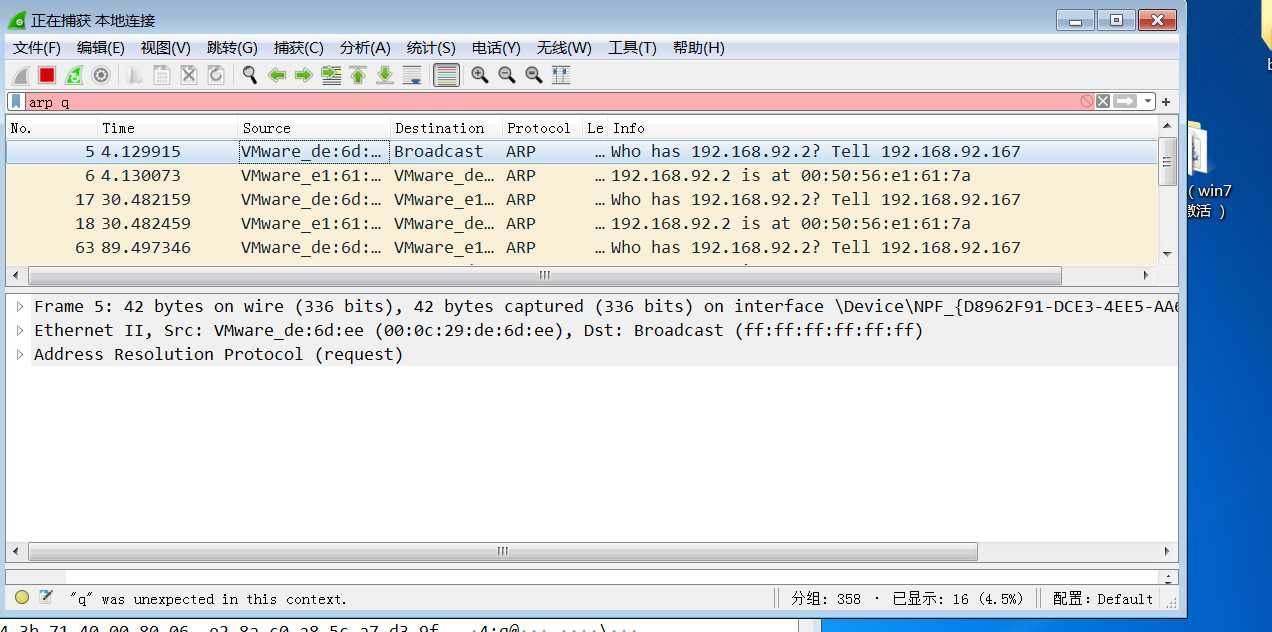

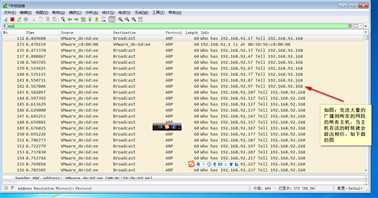

我对arp抓到的数据报进行分析,如下图

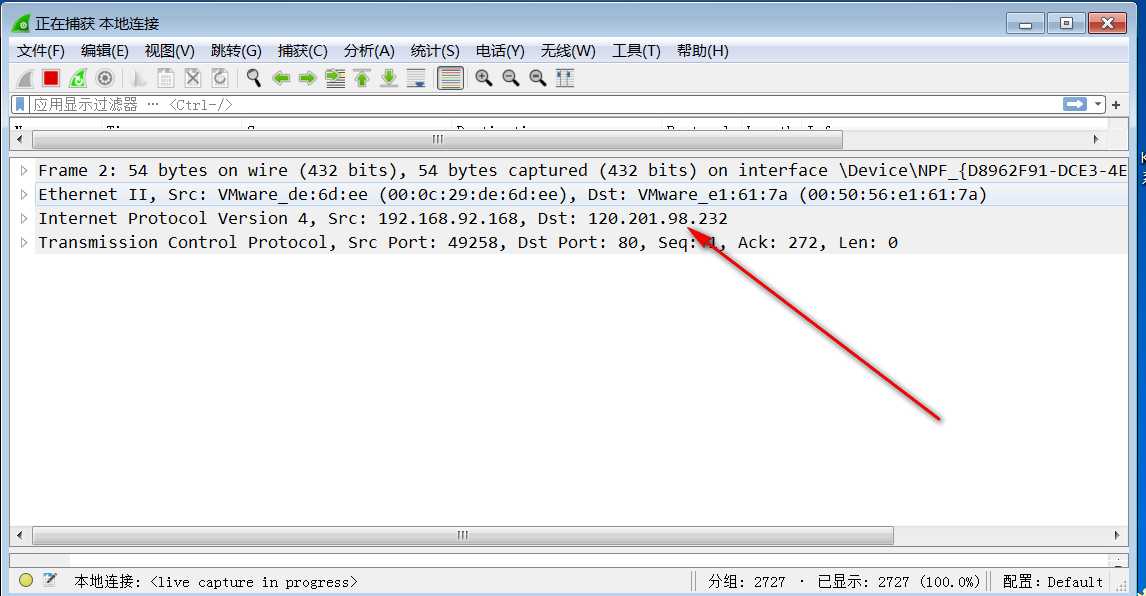

我们对比下面的tcp的相关数据包对比来看:

易于得到,这个数据报是没有ip协议相关的内容的,所以我们很容易得到他只能在局域网工作,而不能经过路由器

也就是说我们在局域网外是看不到arp包的

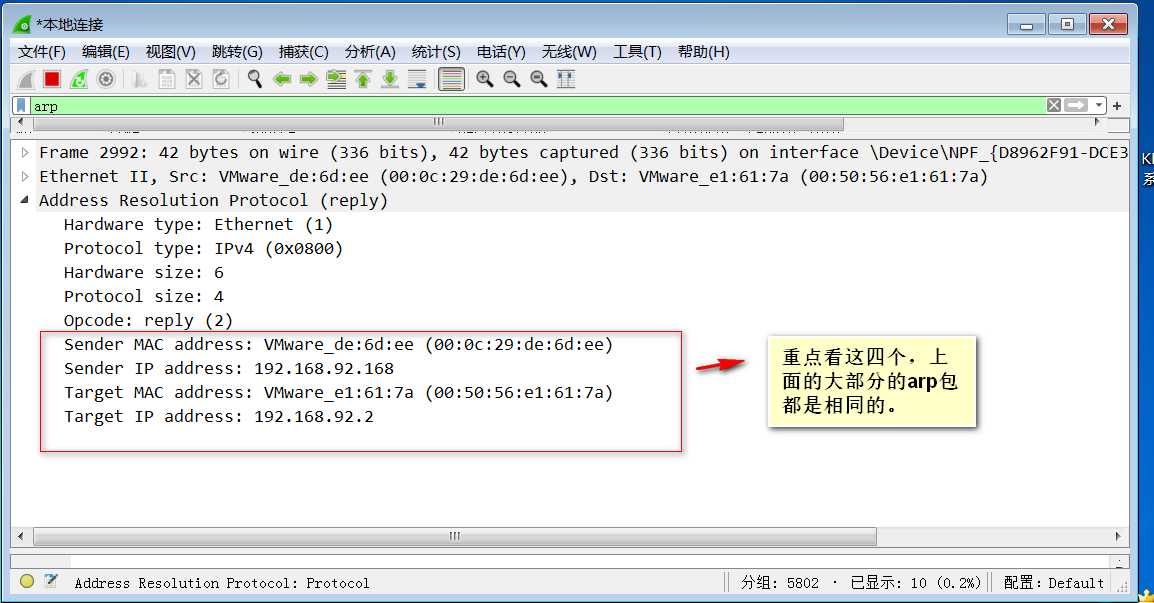

接下来我们具体看看这个arp包到底是什么鬼样子,如下:

分别是 :

发送者ip mac

目标ip mac

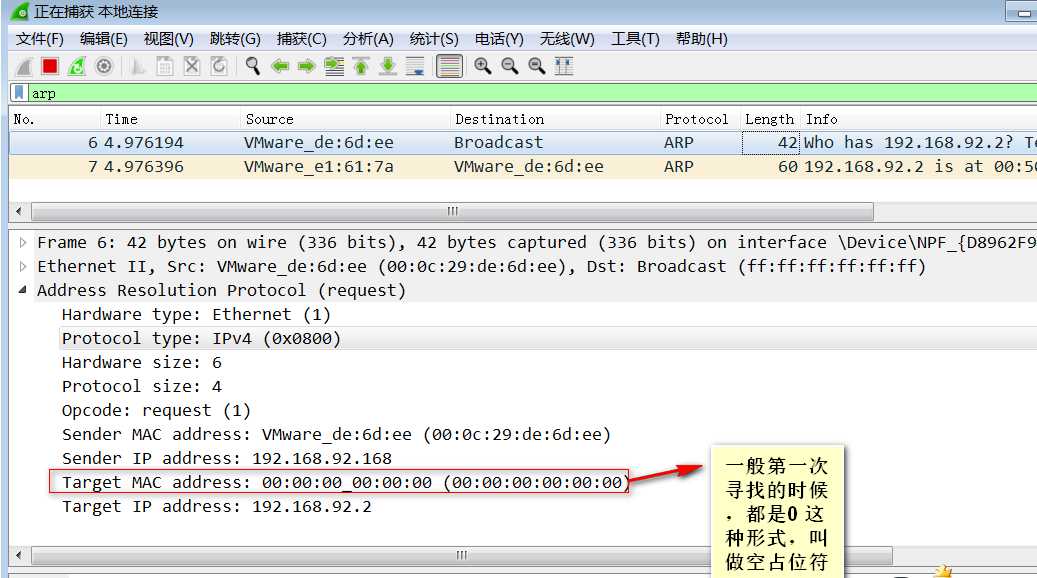

值得注意的是,发送arp请求的目的就是获取目标地址的mac地址,采用的是广播找mac单播返回mac地址

所以刚开始目标mac地址是不存在的,发送者会提供一个占位符,相当于留下了一个坑位给目标主机填写mac地址

如图:

需要说明的是:arp被看做是最不安全的协议,这是从他的获取mac方式息息相关,也就是说,从他被创造那一刻,他就

注定是不安全的。

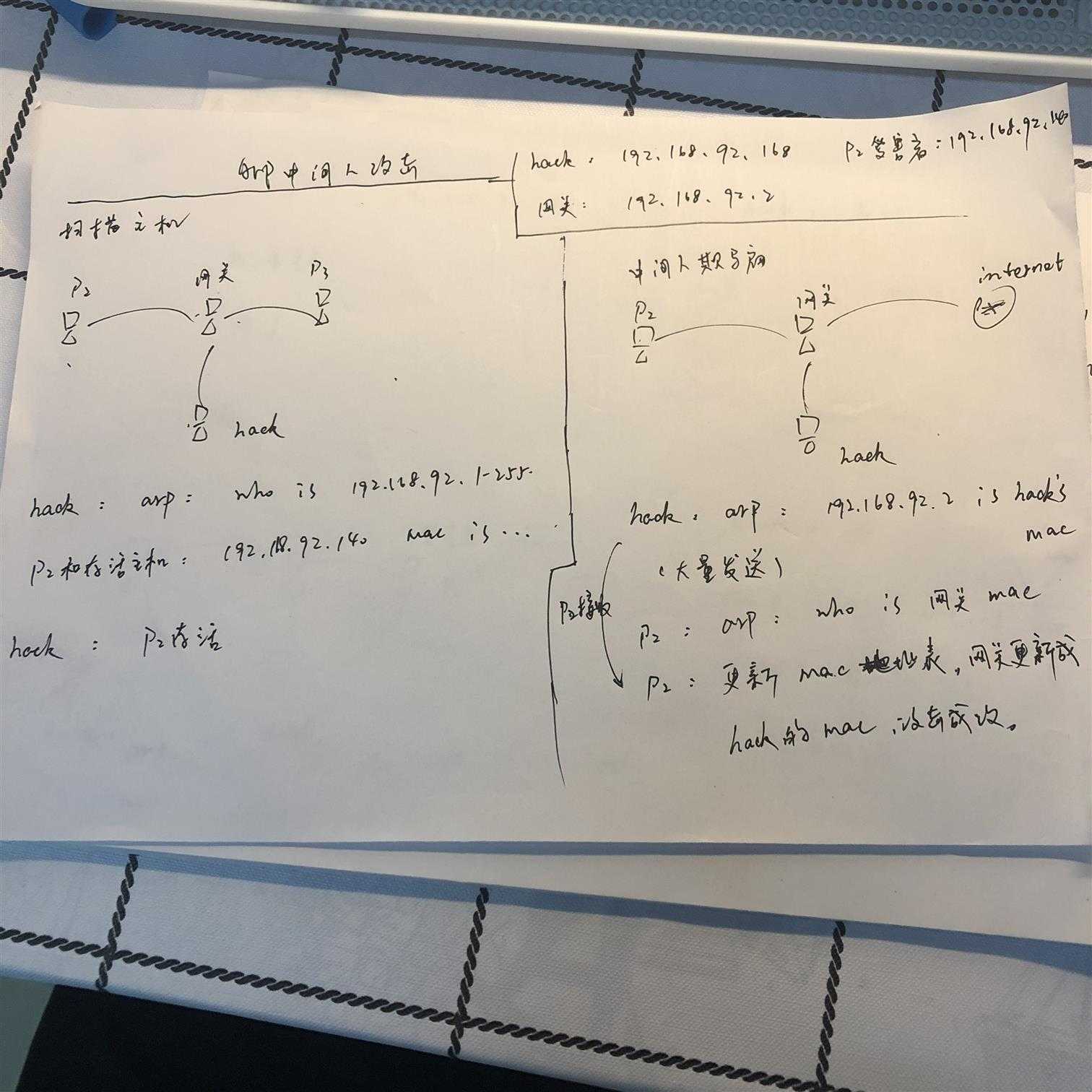

1:扫描主机

大量发送arp包,包的内容如下:

图一发送大量的探测包,图二是存活主机做出的相应。

2:中间人攻击

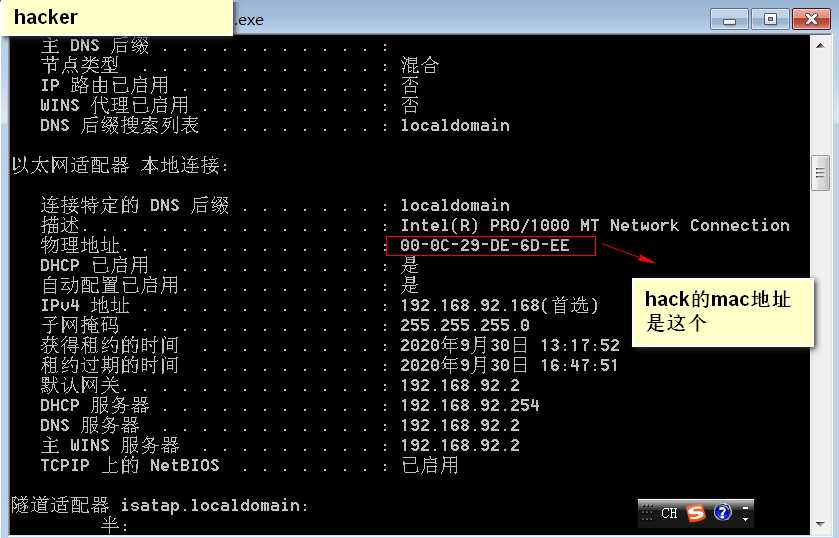

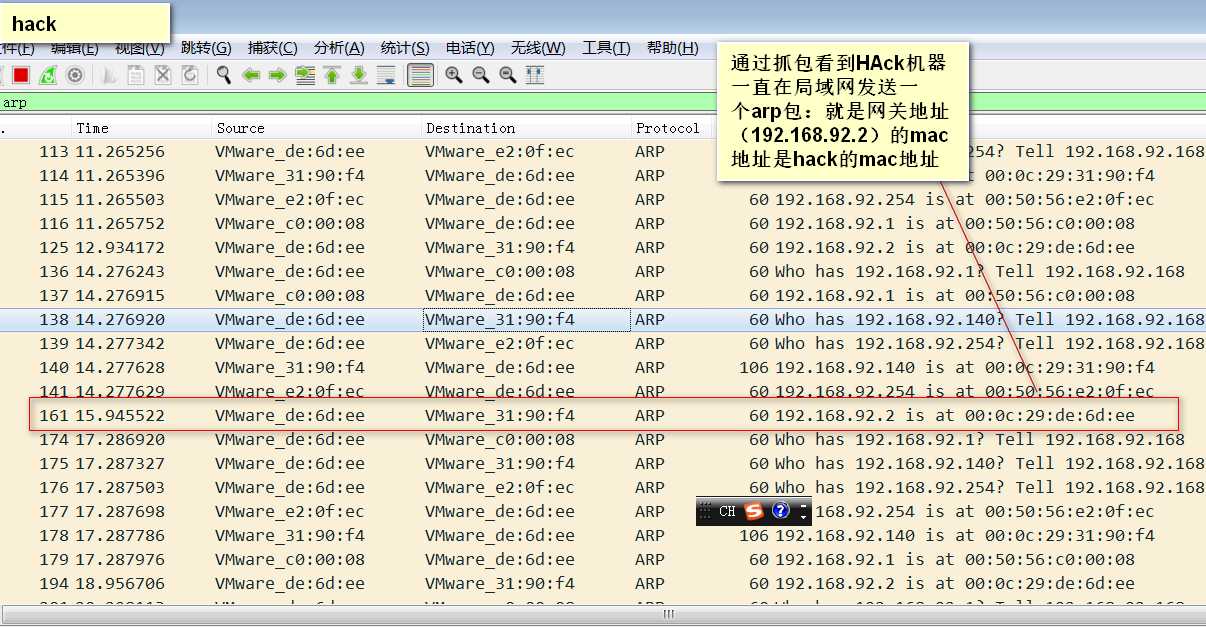

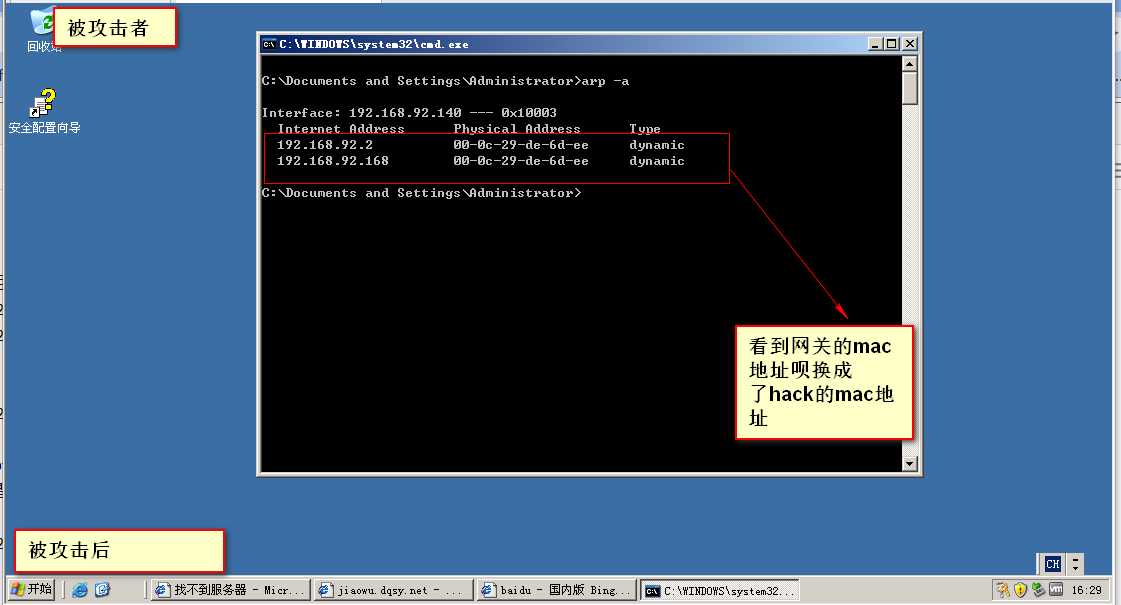

通过抓包看到HAck机器一直在局域网发送一个arp包:就是网关地址(192.168.92.2)的mac地址是hack的mac地址

导致的最终结果就是被攻击者的电脑认为网关就是hack的电脑,所有的访问互联网的请求都通过hack机器

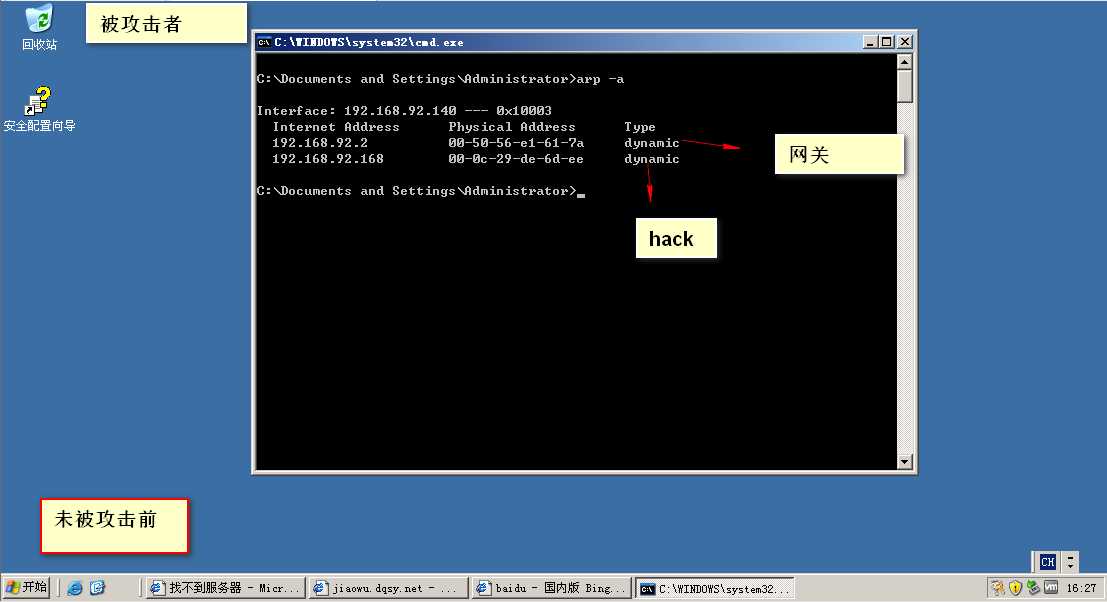

我们去看看被攻击者的arp表发生了什么变化。

这时候被攻击者通过网关访问互联网的流量就都通过hack的电脑了!!!

hack通过抓包软件可以窥探到所有流量,包括账号密码。

这种攻击的要求是扫描存活主机,常用的软件包括 p2p终结者,cain

扫描真实网络可能会遇到各种障碍:

1:我在扫描的时候遇到设置虚拟ip 无法扫描出来mac等问题

2:arp防火墙(原理有待研究,可能是窥探arp包发现异常)

但是理论上我们只要是在同一网段,都可以进行arp中间人攻击。

对不对,毕竟他们都是要使用arp协议的!

简单来说:arp协议在局域网做两件事

1 (广播) : who is ip2 tell ip1

2(单播) : ip2 is mac2

..........

附带一个手绘的基本思路,勿喷:

原文:https://www.cnblogs.com/wqf1/p/13755688.html