基于资产半定量风险评估方法多应用于信息安全管理体系(ISMS)建设及ISO27001认证,该评估方法相对于定性评估来讲,资产识别更加详细,风险计算更加合理,逻辑也更加严密成体系。

本文就以资产识别、威胁评估、弱点评估、风险评价、风险处置、评价残余风险六个阶段步骤,来介绍基于资产半定量风险评估方法。

一、资产识别

信息资产的定义在这里不再重复阐述,资产识别的重点是资产的分类、角色以及资产CIA价值。资产分类可以按照人员、信息、硬件、软件、环境设施、服务六类进行,每类定义如下:

服务:仅限于第三方为组织提供的服务。例如:专线服务等。

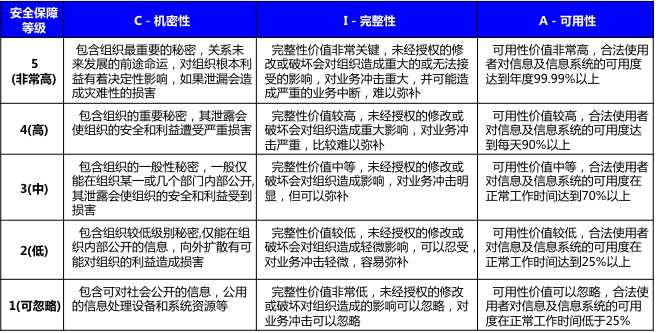

在基于资产风险评估中,资产赋值并非是财务上的价值,而是安全方面的资产价值,一般来讲对资产的C、I、A单独赋值,最终通过Round( {Log2[(2C+2I+2A)/3]},1)进行加权平均得出资产综合安全价值。资产CIA赋值标准如下:

在资产识别过程中,需要对资产的所有者、管理者和使用者进行定义,所有者、管理者和使用者说明如下:

资产使用者是使用资产的各类用户。

除了以上资产关键信息外,为了后续风险评估及安全管理的便利性,在识别资产过程中还可以对资产用途、资产位置等信息进行识别。

二、威胁评估

所谓威胁是指可能对保护资产产生破坏影响的因素,一般认为是某个威胁源将利用某种手段产生了威胁,威胁分为人为威胁、非人为威胁,人为威胁分为恶意、无意两类,非人为威胁分为自然、环境两类。

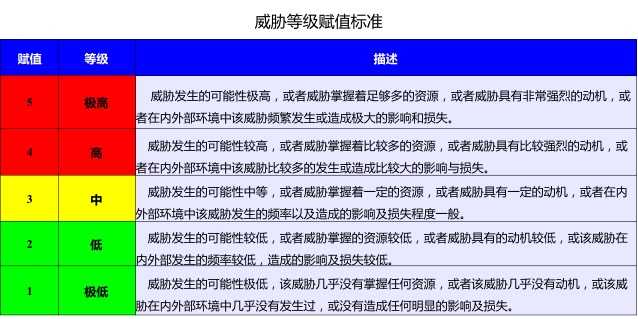

威胁对资产的侵害,表现在CIA某方面或者多个方面的受损上。威胁程度的影响因素包括威胁的动机、资源及威胁的频率及影响等,综合这些因素对信息安全威胁程度定义如下:

在进行威胁程度赋值时,需要识别是否已经存在特定的控制措施,能够消减此项风险因素,现有控制措施的评估结果,可以直接影响威胁程度的大小。

三、弱点评估

弱点可以被一个或多个威胁所利用对组织产生损害,弱点分为管理弱点、技术弱点两类,其中管理弱点为评估对象相关的策略及流程方面的弱点,技术弱点包括技术设计与实现缺陷、参数配置等方面的弱点。

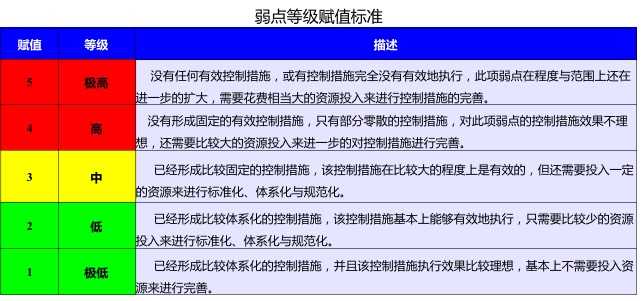

弱点程度影响因素包括控制措施的有效性、控制措施执行效果及弱点的发展趋势,综合这些因素对信息弱点程度定义如下

在进行弱点程度赋值时,需要识别是否已经存在特定的控制措施,能够消减此项风险因素,现有控制措施的评估结果,可以直接影响弱点程度的大小。

四、风险评价

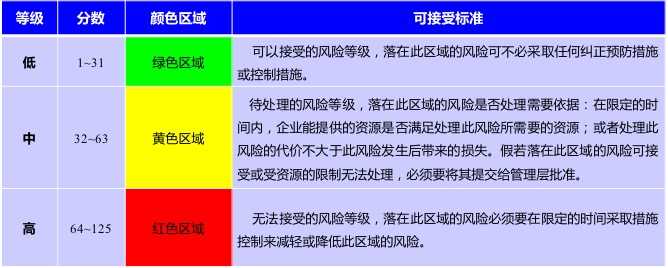

资产风险值通过风险各要素赋值相乘法来确定:风险=资产价值*威胁*弱点。按照上述的赋值标准,风险值是介于1-125的区间范围。计算出风险值后,还不能确定风险程度,想要对风险进行评价,需要将风险值与风险可接受标准进行对比。风险程度一般定义为高、中、低三级。

根据风险的影响程度和当前的实际情况﹐对确定的风险可以采取风险处置策略和相应的处置措施。

五、风险处置风险处置包括降低风险、规避风险、转嫁风险、接受风险四种处置策略,每种处置策略描述如下:

接受风险(Accept Risk):在实施了其他风险应对措施之后,对于残留的风险,组织可以选择接受,即所谓的无作为。

风险控制措施从针对性和实施方式来看,分为管理性(Administrative)、操作性(Operational)和技术型(Technical)三类;从从功能来看,控制措施类型包括威慑性(Deterrent)、预防性(Preventive)、检测性(Detective)、纠正性(Corrective)四类。

不管是哪种风险处置措施,最终都是通过降低风险因素(资产、威胁、弱点)程度和风险影响来控制风险。当然,这其中弱点是最好控制的,绝大多数(不是全部)风险处置,都是通过降低弱点程度,来降低风险程度。

六、评价残余风险

绝对安全(即零风险)是不可能的,实施安全控制后会有残留风险或残存风险。为了确保信息安全,应该确保残留风险在可接受的范围内:

残留风险Rr=原有的风险R0-控制ΔR

残留风险Rr≤可接受的风险Rt

对残留风险进行确认和评价的过程,其实就是风险接受的过程。评估者可以根据风险评估的结果来确定一个阈值,以该阈值作为是否接受残留风险的标准。

原文:https://www.cnblogs.com/weyanxy/p/13806872.html