????CA认证,即电子认证服务,是指为电子签名相关各方提供真实性、可靠性验证的活动。

????证书颁发机构(CA, Certificate Authority)即颁发数字证书的机构。是负责发放和管理数字证书的权威机构,并作为电子商务交易中受信任的第三方,承担公钥体系中公钥的合法性检验的责任。

????CA是证书的签发机构,它是PKI的核心。CA是负责签发证书、认证证书、管理已颁发证书的机关。它要制定政策和具体步骤来验证、识别用户身份,并对用户证书进行签名,以确保证书持有者的身份和公钥的拥有权。

????CA 也拥有一个证书(内含公钥)和私钥。网上的公众用户通过验证 CA 的签字从而信任 CA ,任何人都可以得到 CA 的证书(含公钥),用以验证它所签发的证书。

????如果用户想得到一份属于自己的证书,他应先向 CA 提出申请。在 CA 判明申请者的身份后,便为他分配一个公钥,并且 CA 将该公钥与申请者的身份信息绑在一起,并为之签字后,便形成证书发给申请者。

????如果一个用户想鉴别另一个证书的真伪,他就用 CA 的公钥对那个证书上的签字进行验证,一旦验证通过,该证书就被认为是有效的。

????为保证用户之间在网上传递信息的安全性、真实性、可靠性、完整性和不可抵赖性,不仅需要对用户的身份真实性进行验证,也需要有一个具有权威性、公正性、唯一性的机构,负责向电子商务的各个主体颁发并管理符合国内、国际安全电子交易协议标准的电子商务安全证,并负责管理所有参与网上交易的个体所需的数字证书,因此是安全电子交易的核心环节。

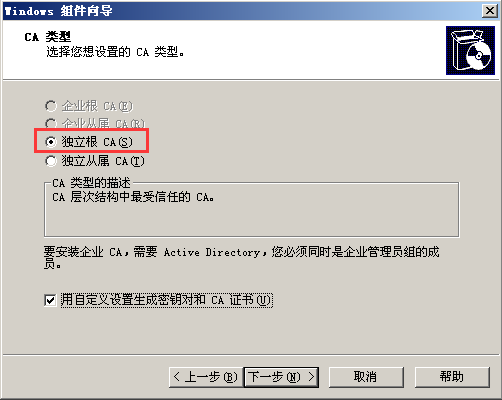

????独立根CA是证书层次结构中的最高级CA,既可以是域的成员,也可以不是,因此它不需专要Active Directory,但是如果存属在Active Directory用于发布证书和证书吊销列表,则会使用Active Directory。由于独立根CA不需要Active Directory,因此可以很容易的将它从网络上断开,并设置于安全的区域,这在创建安全的离线根CA时,非常有用。

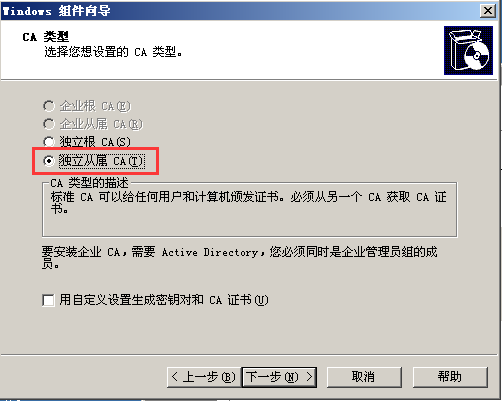

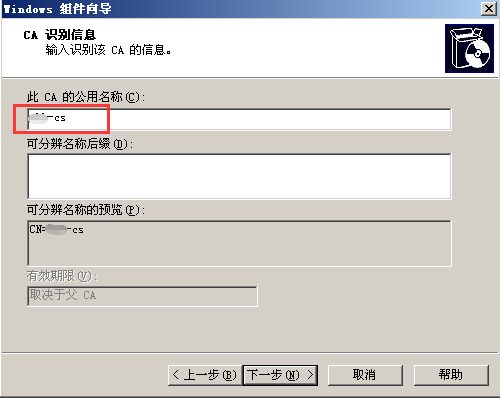

????独立从属CA必须从另外一CA(父CA)上获取它的证书,其可以是域的成员,也可以不是,如果存在Active Directory用于发布证书和吊销证书时,则会使用Active Directory

????HTTPS(Hypertext Transfer Protocol Secure)安全超文本传输协议它是由Netscape开发并内置于其浏览器中,用于对数据进行压缩和解压操作,并返回网络上传送回的结果。HTTPS实际上应用了Netscape的完全套接字层(SSL)作为HTTP应用层的子层。(HTTPS使用端口443)SSL使用40 位关键字作为RC4流加密算法。HTTPS是以安全为目标的HTTP通道,简单讲是HTTP的安全版。即HTTP下加入SSL层。

????SSL协议位于TCP/IP协议与各种应用层协议之间,为数据通讯提供安全支持。SSL协议可分为两层: SSL记录协议(SSL Record Protocol):它建立在可靠的传输协议(如TCP)之上,为高层协议提供数据封装、压缩、加密等基本功能的支持。 SSL握手协议(SSL Handshake Protocol):它建立在SSL记录协议之上,用于在实际的数据传输开始前,通讯双方进行身份认证、协商加密算法、交换加密密钥等。

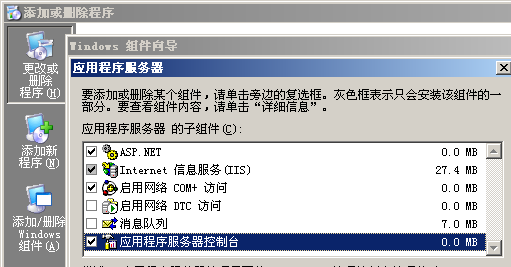

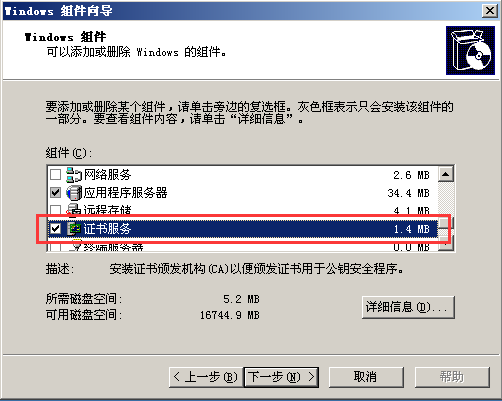

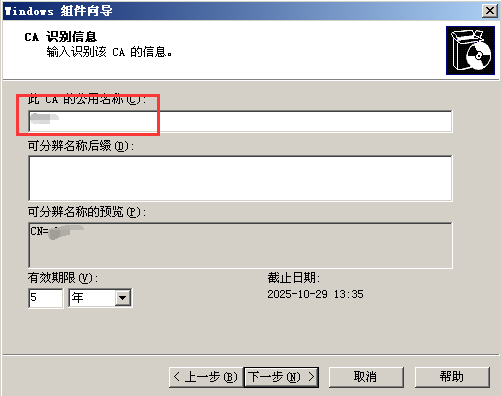

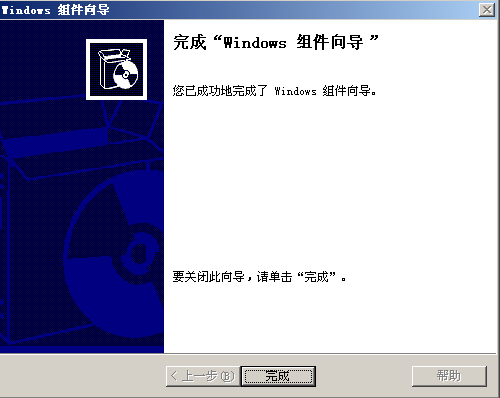

环境:

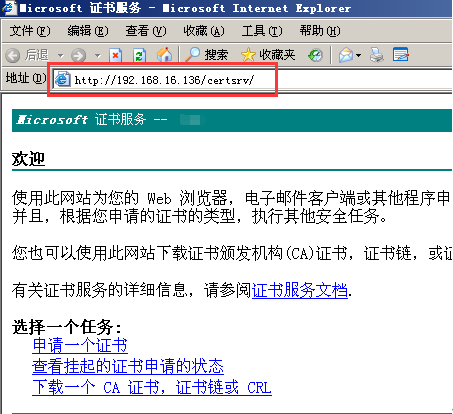

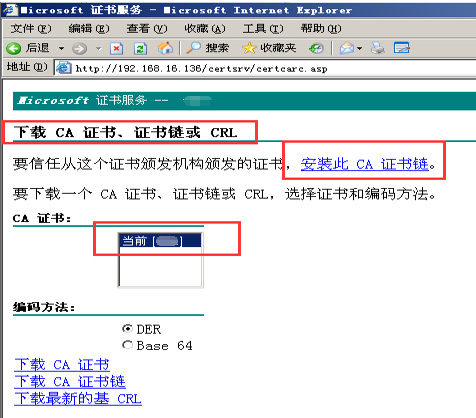

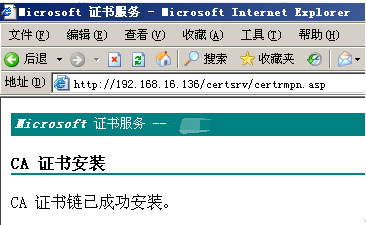

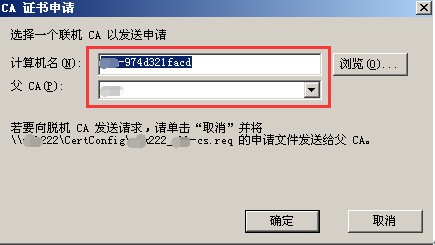

增加xxx-974d321facd上根CA为信任的根CA,点击 开始—运行,打开‘运行’对话框,输入http://192.168.16.136/certsrv

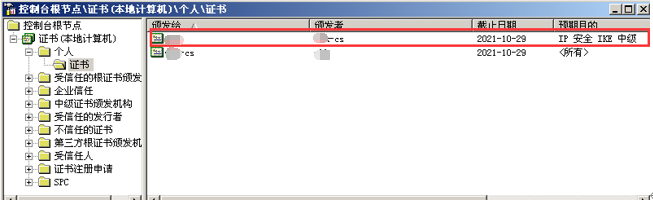

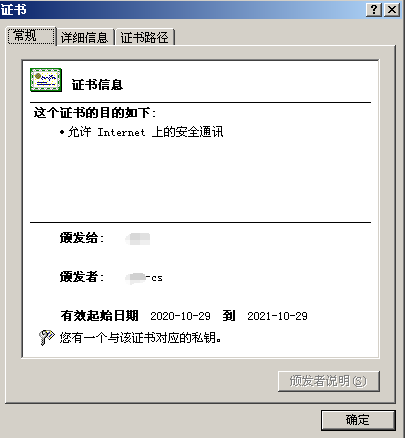

在计算机xxx-974d321facd上,查看申请的证书

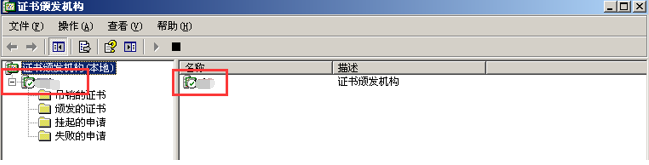

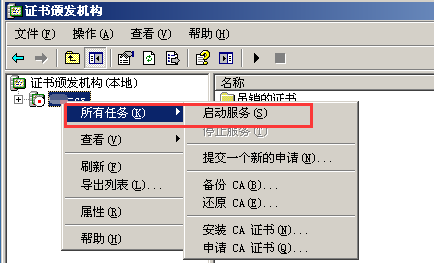

在计算机xxx222上启动,选择‘开始’—‘管理工具’—‘证书颁发机构’—‘右键’—‘所有任务’—‘启动服务’

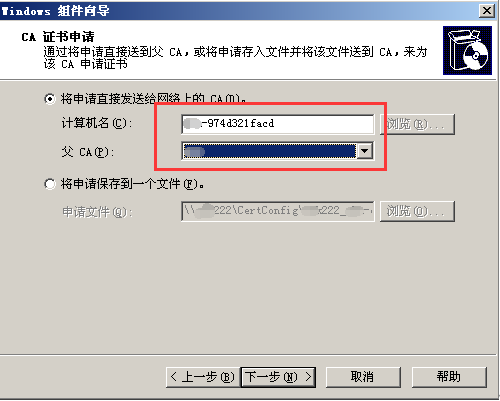

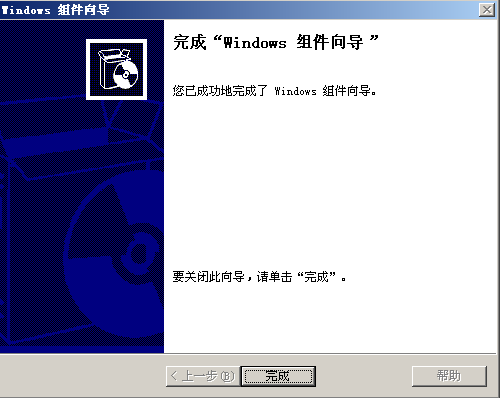

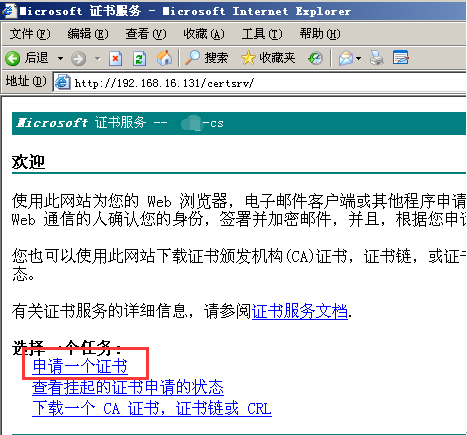

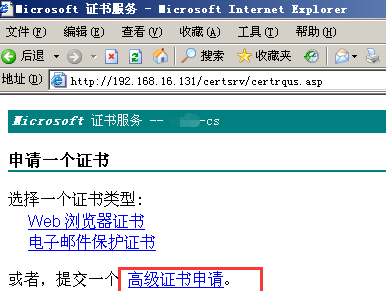

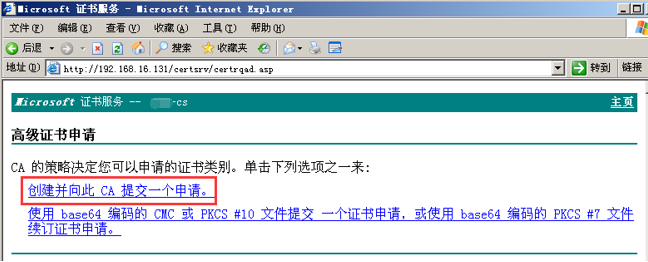

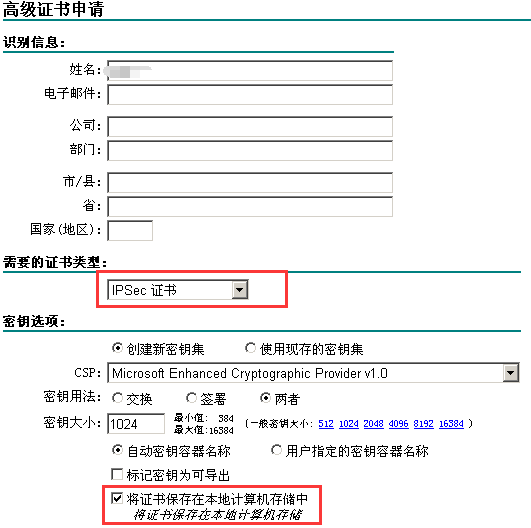

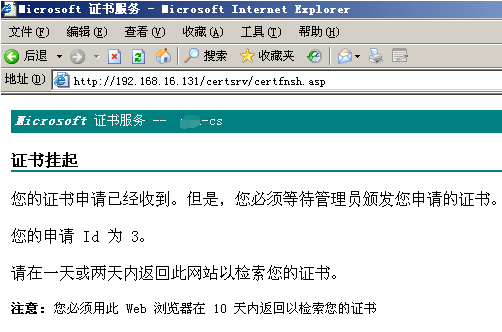

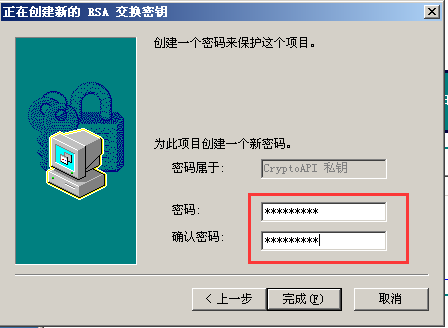

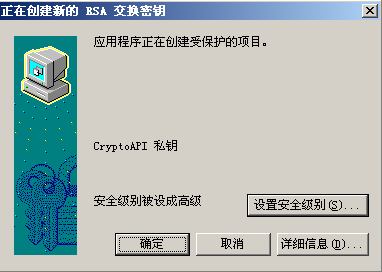

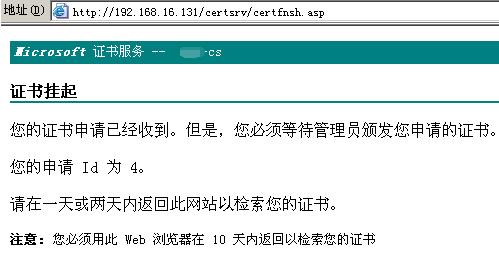

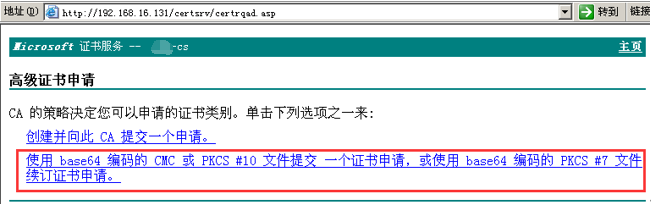

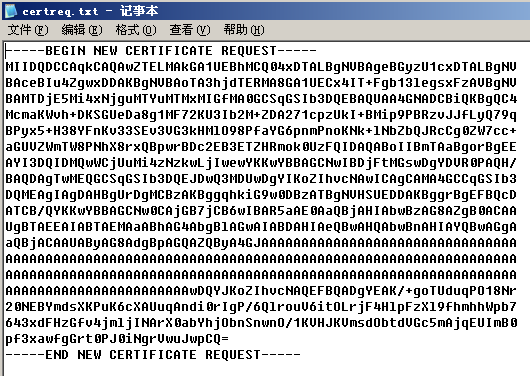

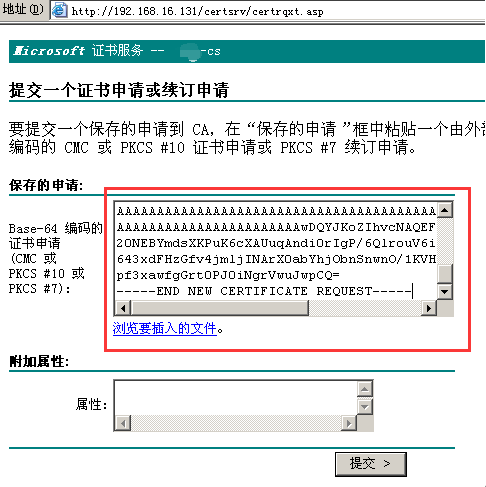

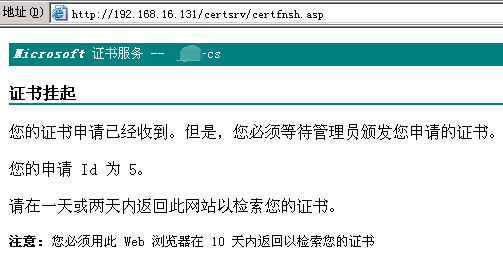

点击‘开始’--‘运行’,打开‘运行’对话框,在对话框中输入 http://192.168.16.131/certsrv 在申请证书向导中单击‘申请一个证书’在‘选择申请类型’--‘高级证书申请’--‘使用表格向这个 CA 提交一个证书申请’--‘高级证书申请’页面的‘识别信息’文本框中,输入相关信息。在‘需要的证书类型’中选择‘IPSec 证书’。在‘密钥选项’中选择‘将证书保存在本地计算机存储中’。然后点击‘提交’。当出现‘证书挂起’页面时,证书申请完成。

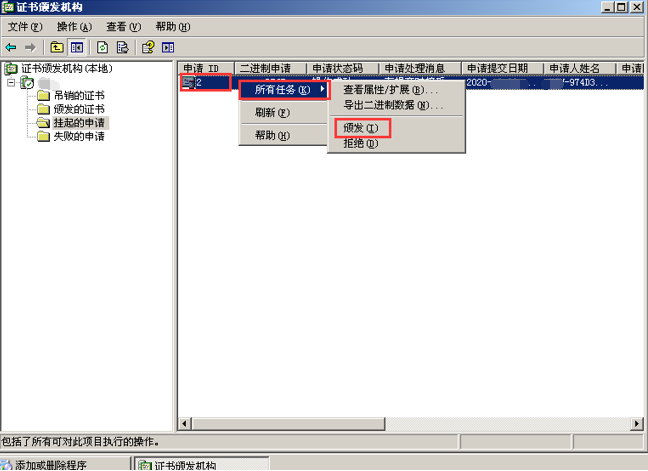

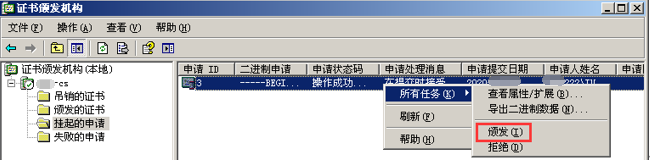

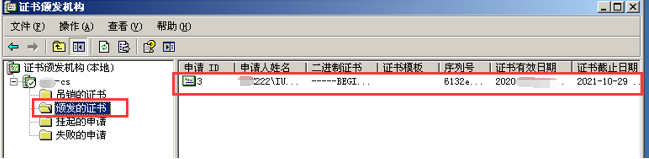

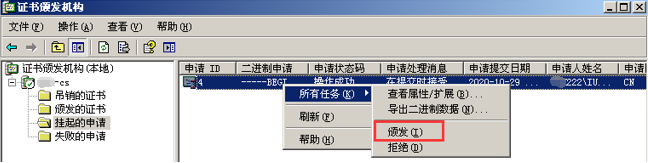

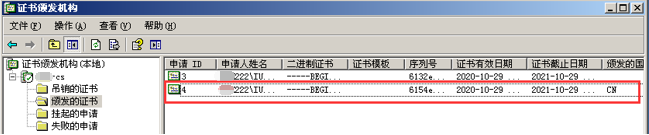

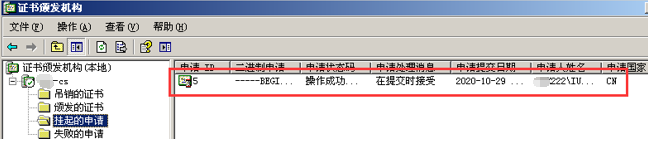

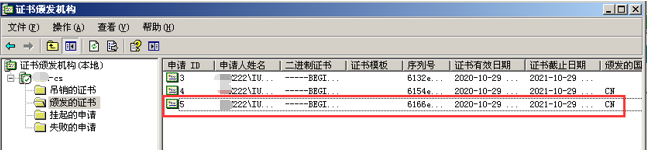

在xxx222中选择‘开始‘--‘管理工具’--‘证书颁发机构’在‘证书颁发机构’窗口左边栏中,选择‘挂起的申请’,在右边栏中显示‘所有待颁发的证书申请。选择待请求的证书并单击右键,在弹出的快捷菜单中选择‘所有任务’--‘颁发’

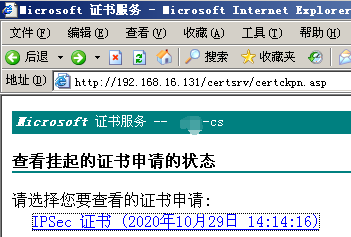

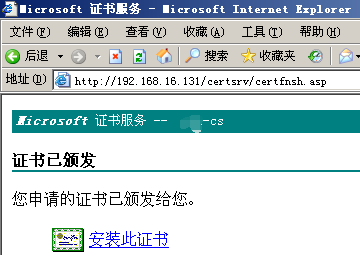

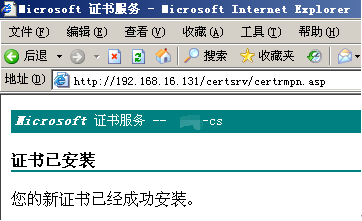

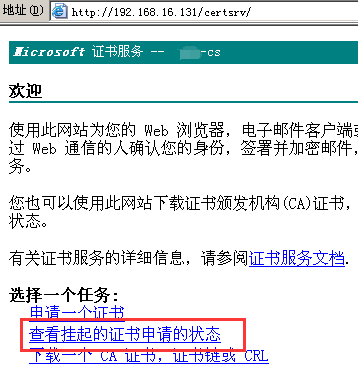

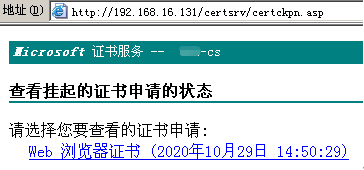

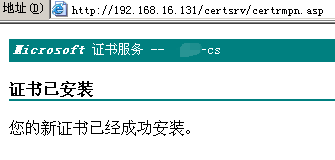

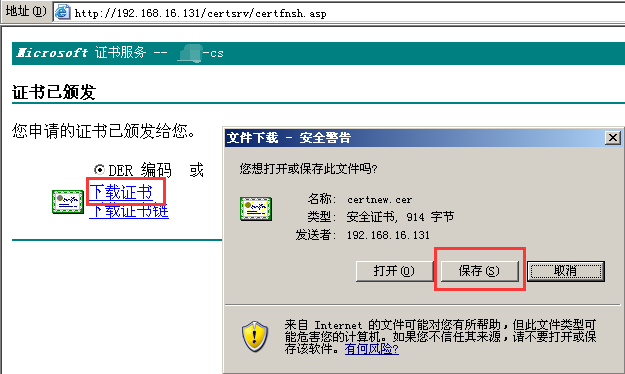

点击‘开始’--‘运行’,打开‘运行’对话框,在对话框中输入 http://192.168.16.131/certsrv 在证书服务向

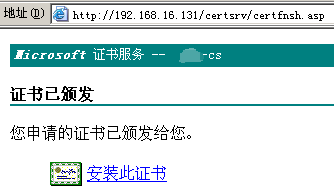

导中单击‘查看挂起的证书申请的状态’点击该证书, 当进入‘证书已安装’页面时,证书安装已完成。

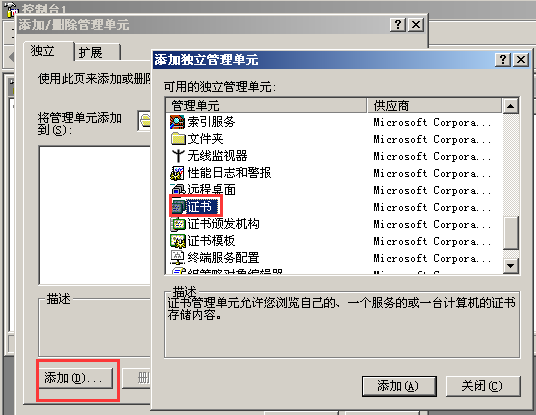

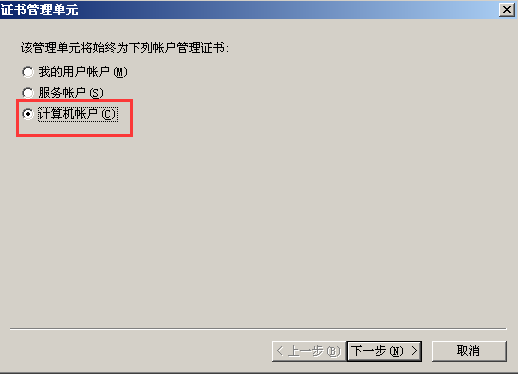

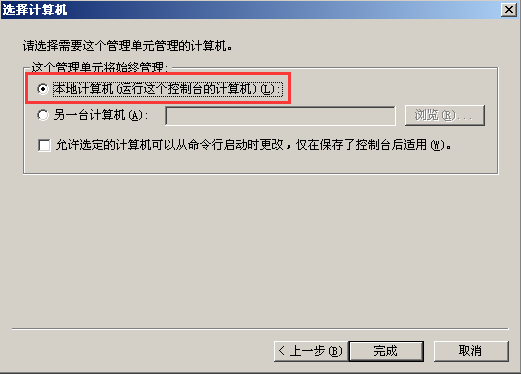

选择‘开始’--‘运行’,在‘运行’对话框的‘打开’文本框中输入 mmc,单击‘确定’。在‘控制台根节点’窗口中,选择‘文件’--‘添加/删除管理单元’,打开‘添加/删除管理单元’对话框。然后点击‘添加’,打开‘添加独立单元管理’对话框。在‘独立单元管理’对话框中,在‘可用的独立管理单元’中,选择‘证书’,单击‘添加’,打开‘证书管理单元’对话框。

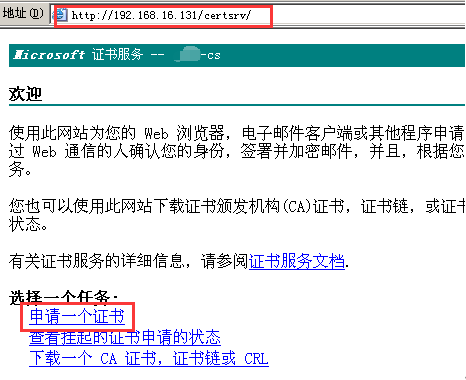

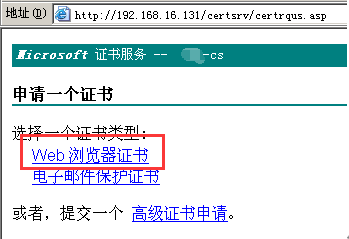

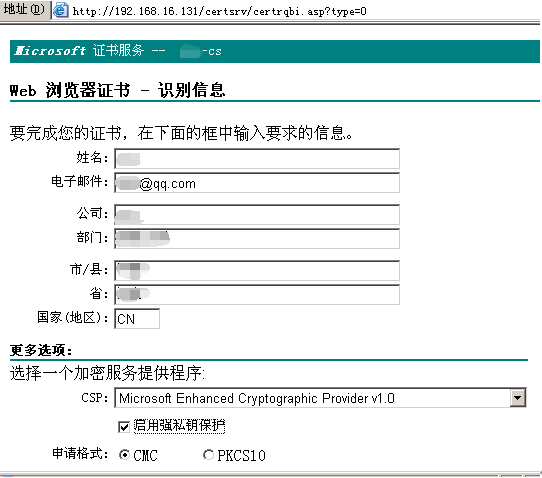

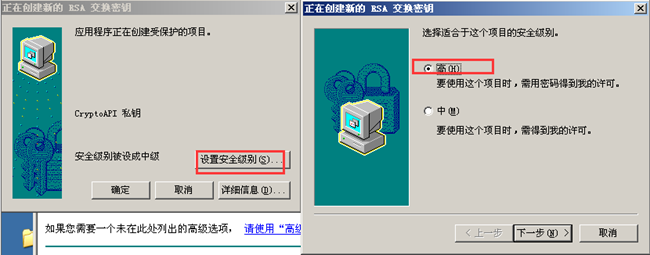

在 client 中点击‘开始’--‘运行’,打开‘运行’对话框,在对话框中输 http://192.168.16.131/certsrv 点击‘申请一个证书’进入申请页面

在xxx222中点击‘开始’--管理工具--证书颁发机构:在‘挂起的申请’里已经存在申请挂起等待颁发的证书。右键点击挂起的证书--所有任务--颁发,刚才的挂起证书已经存入‘颁发的证书’存储区。

计算机client再次登录证书申请系统,并查看挂起,就可以获取相应的证书。

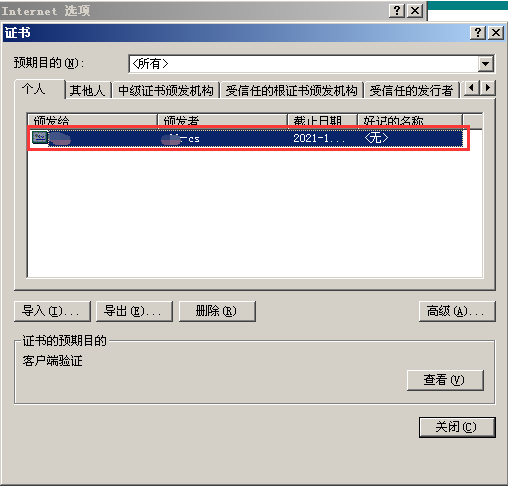

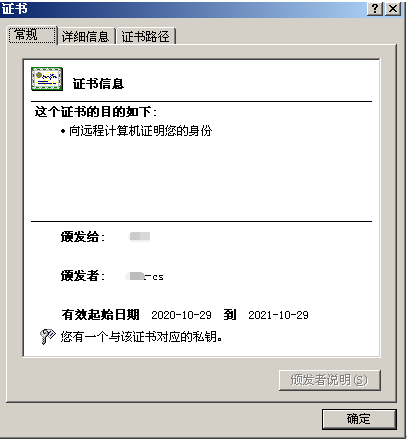

如果要查看安装的数字证书,单击浏览器上的:工具--Internet 选项--内容--证书,弹出如下窗口:

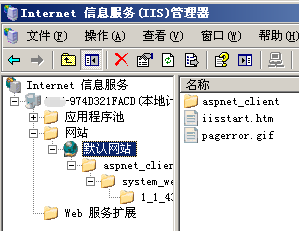

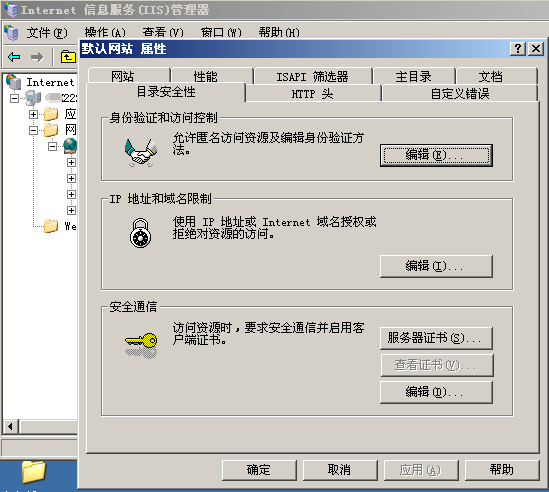

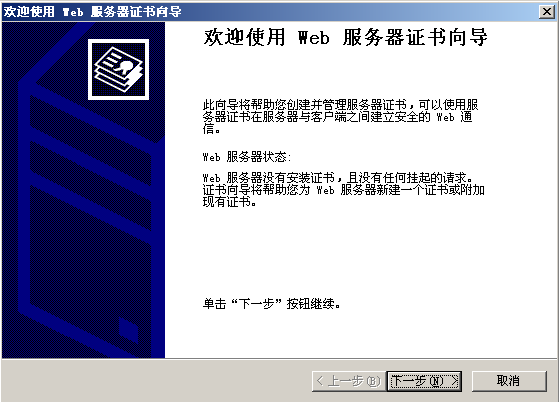

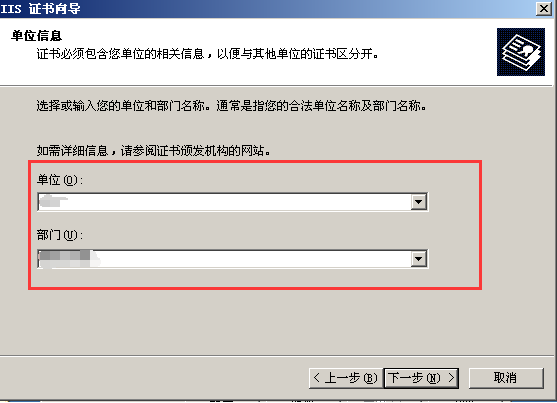

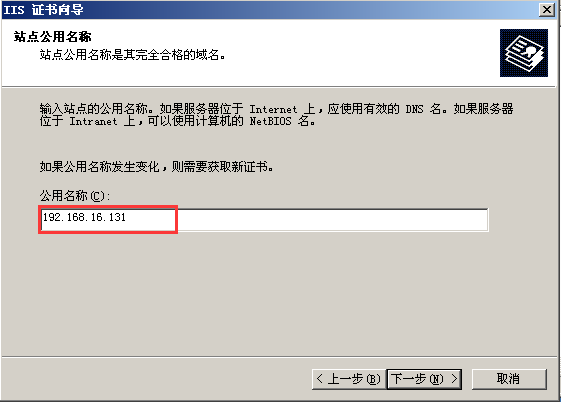

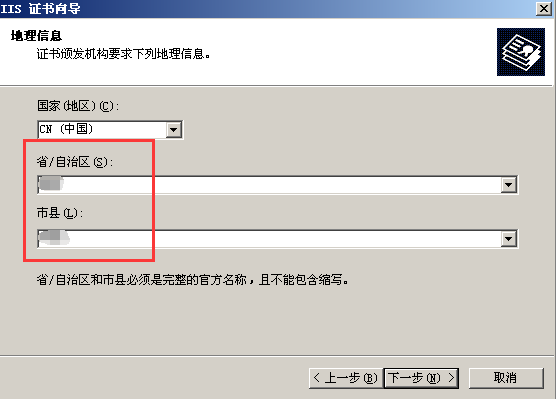

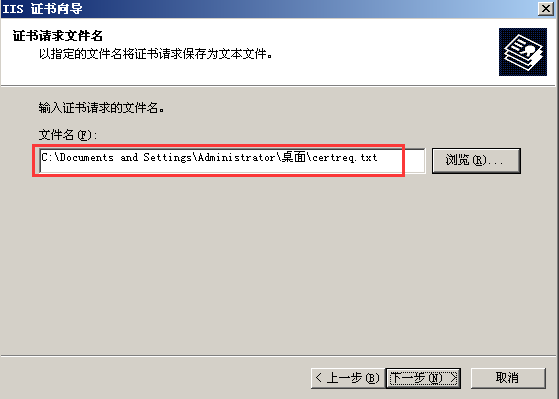

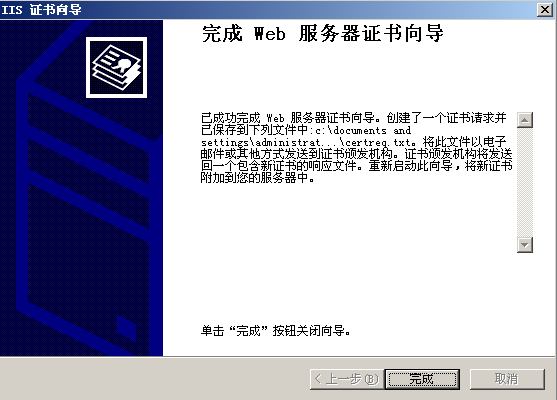

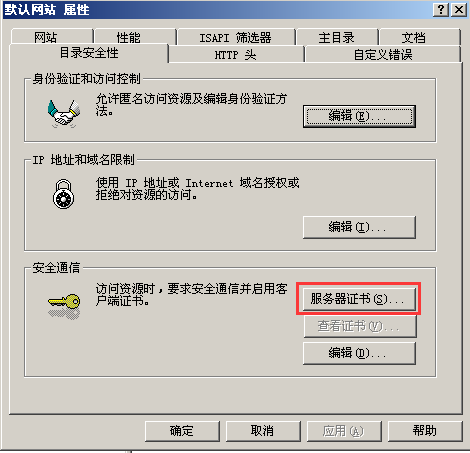

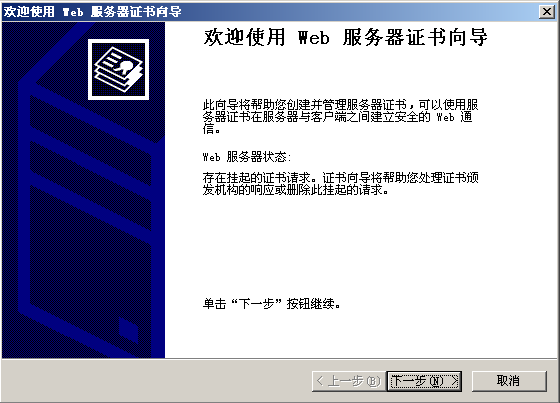

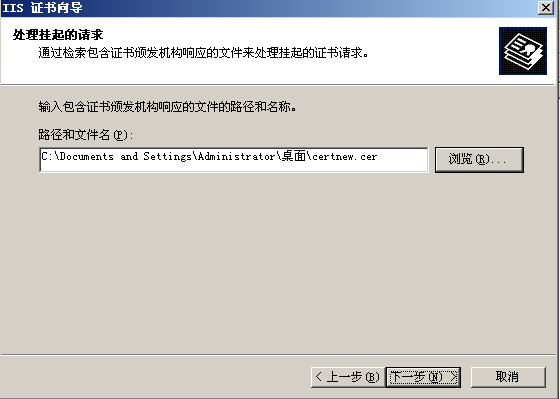

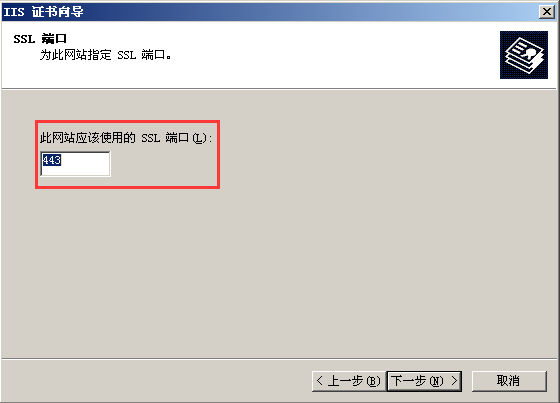

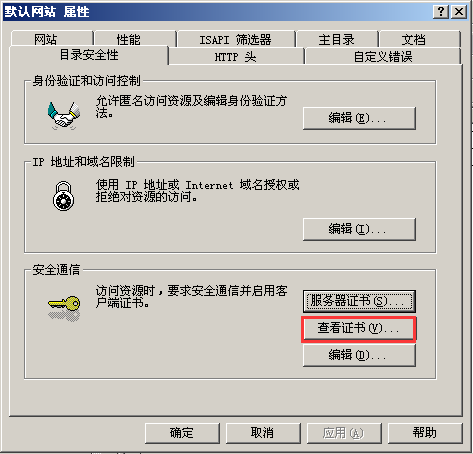

在xxx222中安装好 IIS,并将其打开(这里用‘默认网站’为例)右键点击‘默认网站’--属性--‘目录安全性’选项卡:

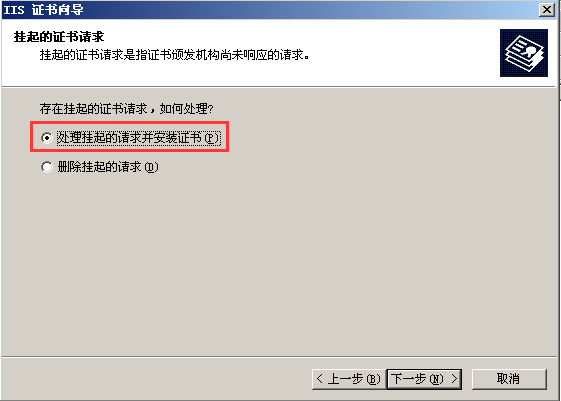

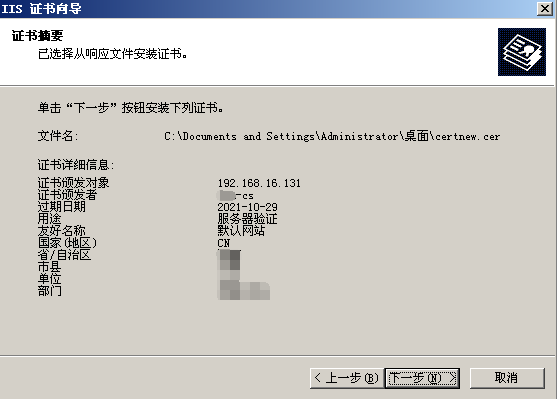

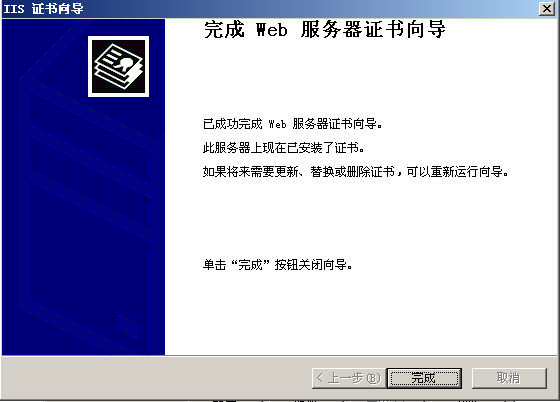

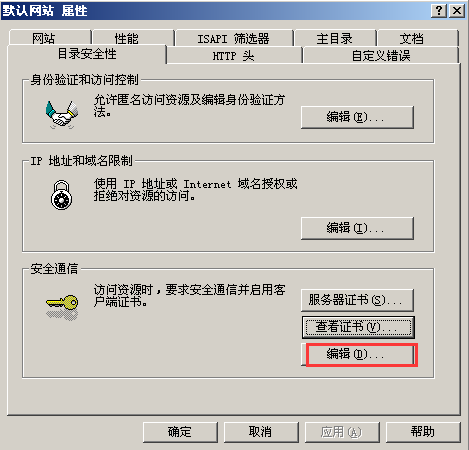

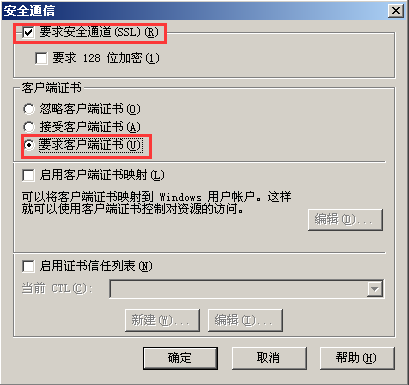

返回默认网站--属性--目录安全性:

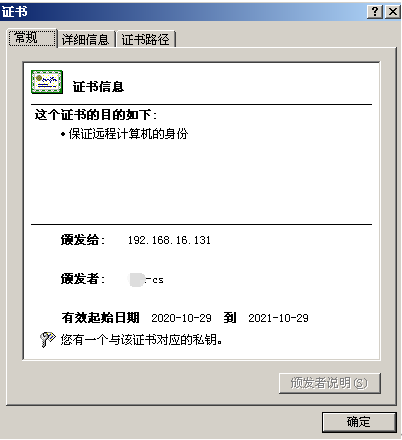

在 IIS 中右键点击‘属性’--‘目录安全性’,点击‘查看证书’

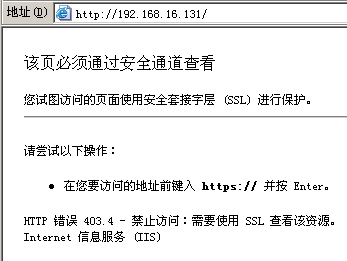

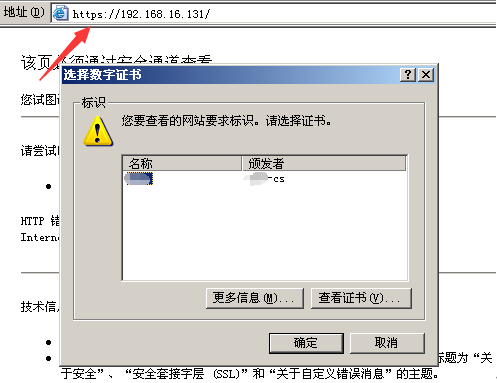

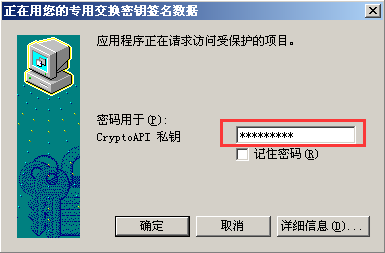

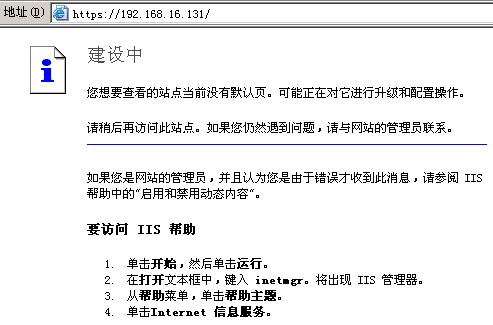

打开浏览器输入Web地址

因为Web配置了SSL通道,所以访问时需要将http协议更改为https协议

原文:https://www.cnblogs.com/fumengHK/p/13993851.html